3.2 流量安全分析

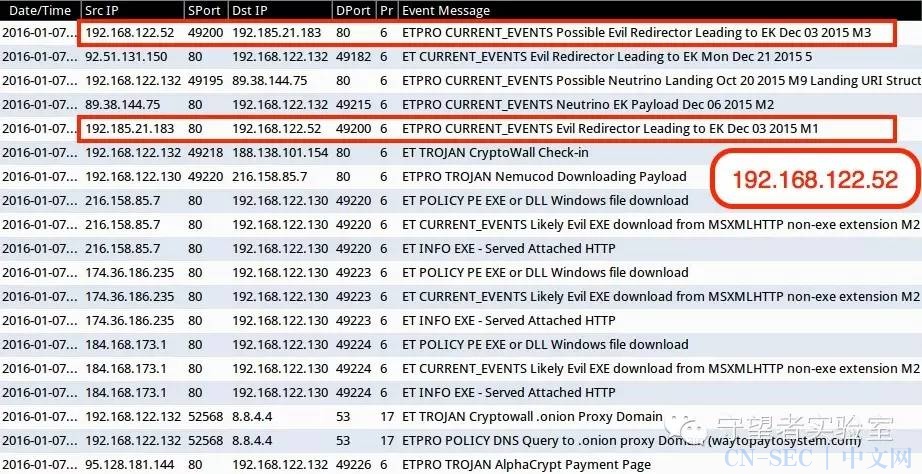

现在让我们回顾一下从入侵检测系统的警报。下面是针对单个IP地址的报警:

如下:第一个IP的流量,我们发现了“恶意重定向”,发现var main_color_handle='';n 没返回别的东西,在这种情况下就没有后续的恶意流量。不用关注这个IP剩下的流量,让我们继续往下看。

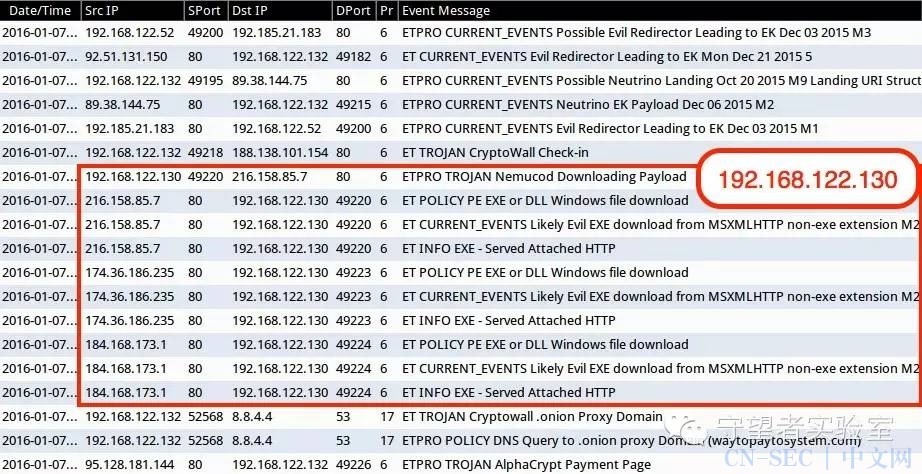

来看第二个IP的流量,我们发现带有压缩js附件的恶意垃圾邮件感染后的活动。在发现初始报警之后,恶意的软件被下载了。

当恶意软件下载完成,服务器任务是GIF图像,然而,这是一个Windows可执行文件;下图所示:

到底有多少恶意文件被下载了?让我们通过wirshark导出HTTP对象然后找到它!下图所示:

在初次报警后,恶意文件下载了6次。从保存的每份pcap文件中提取出恶意文件。我们确定发生了什么问题。当这位用户第一次打开了他的网页邮件,然后执行了.js的恶意文件。下图所示:

让我们看一下第三个IP的警报。这也是因为一个“恶意重定向”。在Wireshark中检查流量后,通过使用http.request and tcp.srcport eq 49182过滤条件,我们发现了特殊的TCP流。下图所示:

从“恶意重定向”后,不是使用HTTP GET获取.css或者.png文件,让我们看看网页上最初的HTTP GET请求返回的HTML内容。通过wirshark导出HTTP对象,你会发现详细的HTTP GET请求返回的页面内容。如下图:

将其保存为txt文件,我们可以用文本编辑器打开它。如下图:

在编辑器里打开文本文件,发现有恶意的注入脚本在<HTML>标签之前(恶意脚本如下图)。有人使用Angler或者Neutrino漏洞利用工具生成加密勒索软件ransomware。

我们可以通过告警识和流量特征和经验确定是EK(Exploit Kit)工具包。下图所示:

恶意软件运行后,用户弹出了一个网页,上面显示支付赎金的指示信息,下图所示:

欢迎关注守望者实验室,我们会不定期推出一些安全场景分析技术类文章。

原文始发于微信公众号(守望者实验室):流量安全分析:恶意邮件&加密勒索病毒攻击分析(2)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论