一、背景

2017年至2019年,Clearsky报道了关于伊朗APT组织Charming Kitten的几篇报告。该组织喜欢假冒记者(尤其是来自“德国之声”广电公司和“犹太日报”杂志的记者)来开展攻击活动。

Charming Kitten,又名APT35或Ajax,是一个自2014年就开始活跃的伊朗网络间谍组织。他们的主要目标是伊朗学术界的专家、人权运动人士和记者。在过去几个月里,Charming Kitten扩大了目标名单,增加了巴哈伊社区、美国官员(包括美国大使和国务院的前雇员)以及新冠肺炎相关组织(如Gilead和WHO)。在目前的攻击活动中,发现其攻击了以色列研究人员(针对电子邮件帐户)和美国政府员工。

2020年7月,Clearsky发现了该组织的一种新的攻击手法——攻击者不仅假冒“德国之声”和“犹太日报”的记者,还使用WhatsApp短信和虚假LinkedIn账号来诱骗受害者。这是Charming Kitten首例通过WhatsApp和LinkedIn来进行攻击的事件,甚至黑客在假冒记者的过程中,使用了波斯语与受害者通话。Clearsky曝光了Charming Kitten在WhatsApp上与受害者通话的完整对话。

CharmingKitten使用的恶意链接中包含了被攻陷的合法“德国之声”网站域名,是专门针对受害者电子邮件账户的定制化链接。攻击者除了通过虚假的LinkedIn账号给受害者发送信息之外,还试图向受害者发送恶意ZIP文件。Clearsky表明Charming Kitten会试图进一步入侵受害者主机,而不仅仅窃取登录凭证。

以下是他们在过去3年涉及“德国之声”和“犹太日报”攻击活动的时间线:

Clearsky通知了“德国之声”——其官方网站的水坑攻击行为。“德国之声”有一部分记者来自伊朗,因此Charming Kitten选择波斯语进行电话诱骗。但是“德国之声”表示,在过去几周内,被Charming Kitten假冒的那些记者并没有给以色列的学术研究人员或其他受害者发送过电子邮件。

在过去的三年中,攻击者大多通过电子邮件和短信来开展攻击活动,这种攻击方式使得攻击者能够很容易地接触到受害者。然而最近几个月的攻击活动中,Charming Kitten使用了虚假的LinkedIn账户来进一步获得受害者的信任,从而进行鱼叉式网络钓鱼攻击。

攻击者使用了一个合法的德国电话号码,通过WhatsApp电话直接与受害者通话。这种攻击手法是不常见的,因为攻击者的虚假身份很容易被识破。然而一旦成功,比起电子邮件,攻击者能够从受害者那里获取更多的信任。

在近期的攻击活动中,Charming Kitten并不是唯一一个开始使用WhatsApp电话进行社工攻击的网络间谍组织。在Clearsky 2020年8月报道的“Dream Job”攻击活动中, Lazarus组织也使用了相同的方法来获取受害者的信任。

二、攻击手法

在2019年报道的“The Kittens Are Back in Town”中,Clearsky发现Charming Kitten的攻击活动中使用了社会工程手法,攻击者冒充了来自“德国之声”的一位知名记者。2020年Charming kitten组织的攻击者邀请受害者参加线上研讨会,主题是关于伊朗或者其他攻击目标感兴趣的话题(例如关于最近伊朗和美国的对话)。攻击者询问受害者是否有兴趣参加线上研讨会,如果同意,便会收到以下详细信息:

1) 其他参会者的名单;

2) 线上会议的时间;

3) 参加研讨会的费用。

这是Charming kitten在2018年到2020年初使用的攻击手法。下图展示了假冒的“德国之声”记者keyarash Navidpour发给以色列一所研究机构的邮件:

但是在2020年8月,Charming kitten的攻击手法发生了变化。

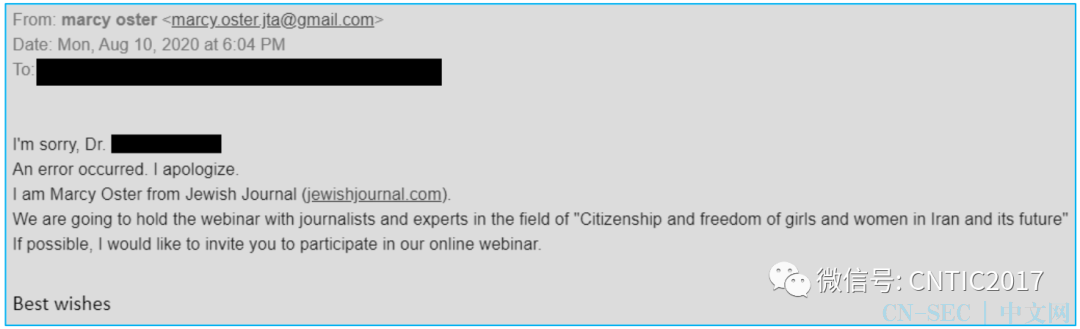

(1) Step1 使用电子邮件接触受害者

在过去几个月里,被袭击的研究人员有很高的安全意识,怀疑可能受到了伊朗的攻击,然后在Clearsky的指导下与攻击者联系,进而发现了一名冒充伊朗记者的威胁攻击者,他能够使用流利的带有地方口音的波斯语跟受害者交流。

攻击者与受害者之间的联系从发送电子邮件开始,但是与之前的攻击不同,攻击者没有再通知所谓的线上会议的细节,而是直接要求通话。

他们多次尝试联系来自Haifa和Tel Aviv大学的以色列研究人员,使用的电子邮件地址来自Microsoft email server (Outlook)。

在其他的案例中,攻击者假冒来自以色列Tel Aviv大学的研究人员,邀请受害者去参加 “Zoom”会议(使用希伯来语)。

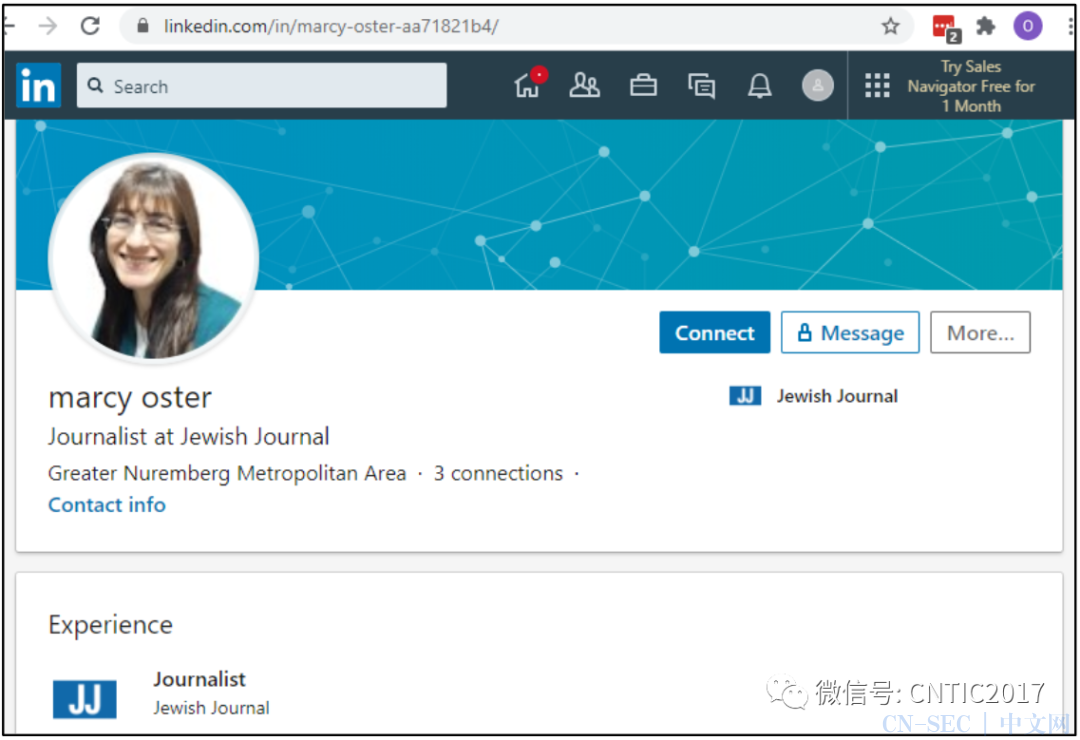

在与受害者进行了短暂的交流后,攻击者请求使用WhatsApp来进行沟通。Clearsky观察到,这是攻击者第一次使用WhatsApp来进行攻击活动。如果受害者拒绝使用WhatsApp,攻击者将使用虚假的LinkedIn账户发送信息。这里有一个账户“Marcy Oster”的示例——伊朗攻击者使用的一个虚假账号。

为了引诱受害者参加线上研讨会,攻击者会通知受害者——他是被从100名候选人中挑出的主要发言人。受害者接受邀请后,攻击者会分享关于会议的更多信息。这个线上会议会根据受害者的专业领域来定制化主题。

(2) Step2 WhatsApp & LinkedIn

在成功与受害者接触后,攻击者请求切换到WhatsApp进行进一步的交流。

Charming Kitten会持续发出很多重复的信息,有些甚至是在很短的时间内进行的。这种行为会一直持续到收到攻击目标的回复为止。为了营造一种可信场景,攻击者使用了一个德国号码(前缀+49)发送的信息,而其WhatsApp账号上的照片是一位假冒的记者头像。与其他攻击组织不同的是,Charming Kitten假冒的是说波斯语的记者。

以下是全部的通信情况:

攻击者要求受害者在10天内回复,他们还准备直接给受害者打电话,诱使他们在“德国之声”官网(网络钓鱼页面)上激活自己的账户。Clearsky的安全人员联系了“德国之声”,后者证实他们的记者从未联系过受害者,所谓的线上会议是虚假的。线上会议的主题也是用来引诱受害者的一种手段,例如,在2020年5月,该组织冒充INSS引诱受害者参加一个中国相关研究的线上研讨会。

如果受害者不愿意提供个人电话号码,攻击者会用虚假的LinkedIn账号给受害者发送一条信息:线上研讨会由谷歌保证安全。下图是他们在第十天的时候发送给受害者的:

(3) Step3 受害者同意参加线上会议

恶意链接使用了“德国之声”的合法域名(dw[.]de)。正如之前在“The Kittens are Back in Town”中报道的那样,每个受害者都会收到一个针对他们自己电子邮件地址的个性化链接“?id=”,后面是单词SSH和3组5个字母或者数字。这里有一个样例:

hxxp://akademie.dw[.]de/lecture/?id=SSH-******-******-******

2018年,Charming Kitten假冒Clearsky官网,嵌入了相同的钓鱼方式。

除了Outlook以外的其他登录页面都是合法的,而访问Outlook的登录页面会显示虚假的登录页面。

Clearsky也发现了一个假冒的“犹太日报”网站。这些仿冒网站都指向了Outlook钓鱼网页,即网页源码中包含的一个名为lgntopl.gif的文件。如果受害者输入了正确的密码,他们就会被发送到一个2FA(2 Factor Authentication)的页面。如果输入了错误的密码,则会产生错误信息,然后攻击者会强制要求受害者用大学的邮箱账号再试一次。

Charming Kitten本次的攻击手法比较独特(比如钓鱼网站使用了“.site”顶级域名)。

三、恶意样本

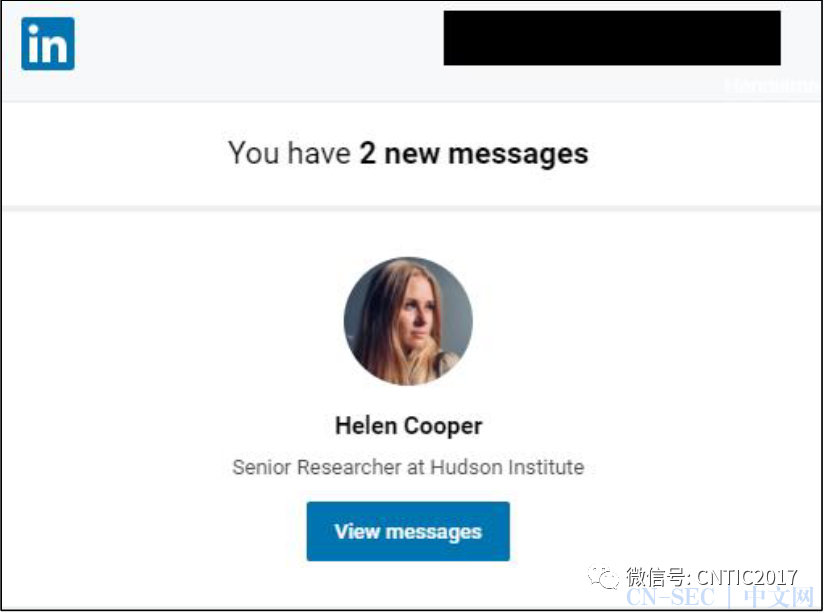

另一个虚假LinkedIn账户是“Helen Cooper”,被仿冒者是Hudson研究所的高级研究员(Hudson研究所致力于分析美国和国际经济、安全和政治问题)。Charming Kitten为这次攻击活动创建了一个伪造的LinkedIn账户,之后就删除了该账户。

Charming Kitten通过虚假的LinkedIn账号向受害人进行了两种不同的攻击入侵尝试:

1) 带有恶意链接的电子邮件;

2) 附有恶意文件的电子邮件。

与Charming Kitten的常见的攻击手法不同,本次攻击活动发送了一个恶意附件。但是在Clearsky的安全人员尝试分析之前,受害者就已经把恶意文件删除了。下面的截图显示了攻击者和受害者之间的通信。

原文:https://www.clearskysec.com/wp-content/uploads/2020/08/The-Kittens-are-Back-in-Town-3.pdf

编译:CNTIC情报组

本文为CNTIC编译,不代表本公众号观点,转载请保留出处与链接。

联系信息进入公众号后点击“论坛信息”可见。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论