事情的起因是这样的,之前在做对安全狗测试的过程后,忘记将3306端口关闭,而且当时用的数据库密码是root/root,为了测试方便。没想到忘记关闭了,现在还是能够连接到。

今天在做一个go的项目时用到服务器突然发现自己的3306端口还是打开的,赶紧上去查看一波,果然已经被人创建用户,并且种了猫池挖矿程序,挖的是门罗币。那就不能忍了,一定要将他溯源出来。

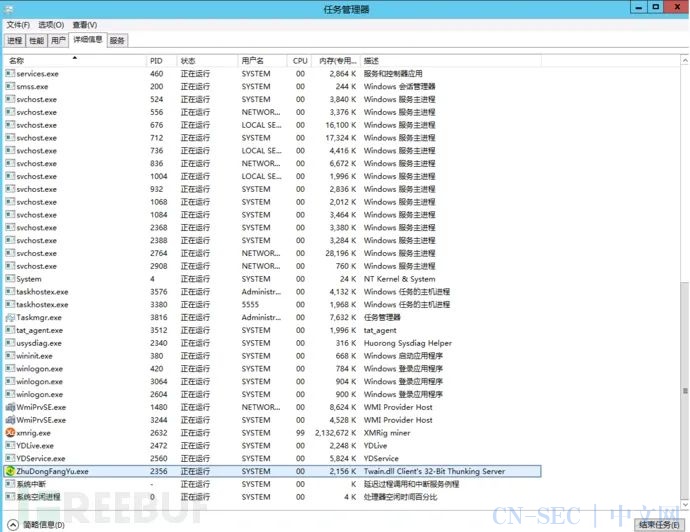

连接到服务器,服务器怎么和平常不一样,很卡,任务管理器打开,哇,cup利用率已经99了,虽然是2核的cup,这样也能挖到币么?严重怀疑。

此时挖矿程序正在疯狂的吃cpu内存,先放着,不管他,让他再运行会,定位挖矿程序的位置,给我创建了一个5555的用户,在这个用户下存放着挖矿程序。

样本信息:

| nssm.exe | 136efb1a46d1f2d508162387f30dc4d |

|---|---|

| config.json | 39d68f379b0033368b7ec4f01c473373 |

| ----------- | ----------- |

| miner.bat | d5c60134b63abbd18e3bfeb3cd748d05 |

| --------- | --------- |

| xmrig.exe | e6d26c76401c990bc94f4131350cde3e |

| --------- | --------- |

那就先找找还有没有其他用户和隐藏的用户,net user后,创建了2个用户。果断上去先改了密码(让你再也用这两个用户连接不进来)

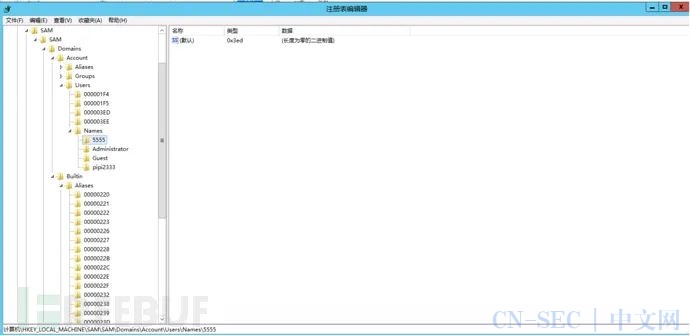

在注册表中查找下隐藏的账户HKEY_LOCAL_MACHINE\SAM下,一般是隐藏的,需要右键点击权限,将用户的权限提成完全控制,然后f5刷新就会出来。

可以看到注册表中并没有隐藏的用户。

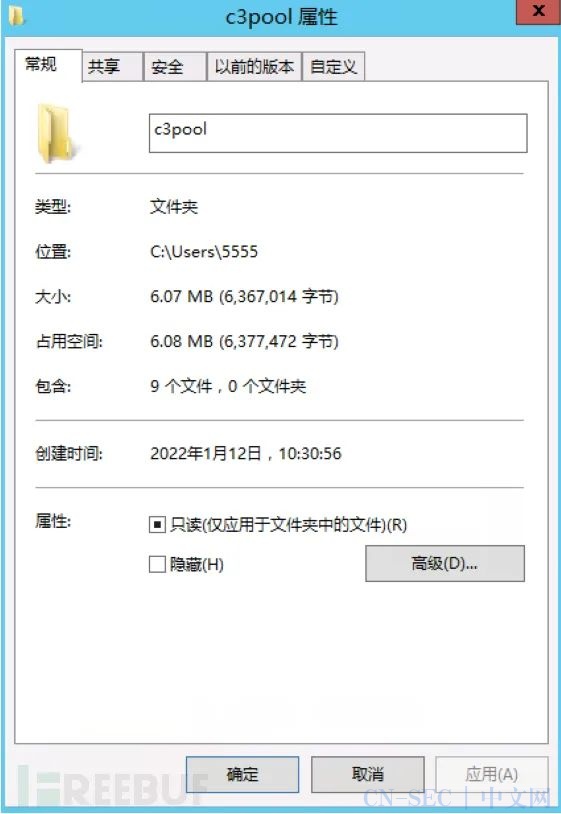

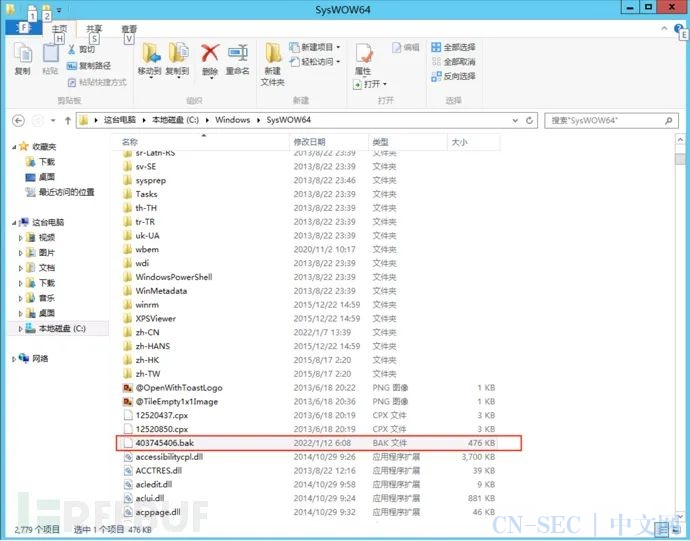

对挖矿程序分析简单的分析一下,挖矿的文件是1月12日创建的,config文件是其挖矿配置文件

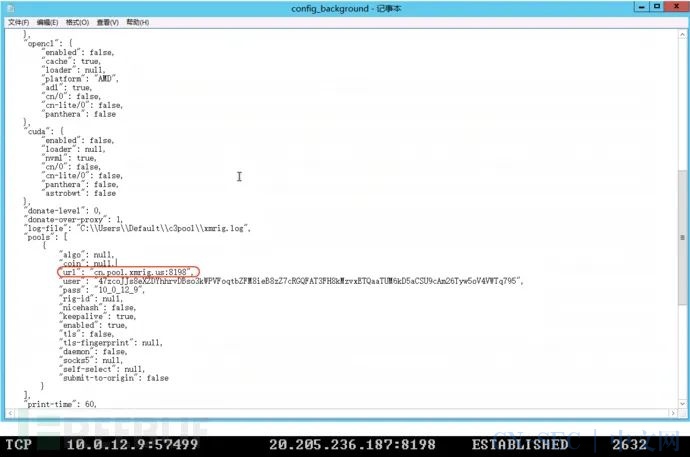

矿池地址是cn.pool.xmrig.us:8198,通过netstat -ano定位矿池的ip:20.205.236.187

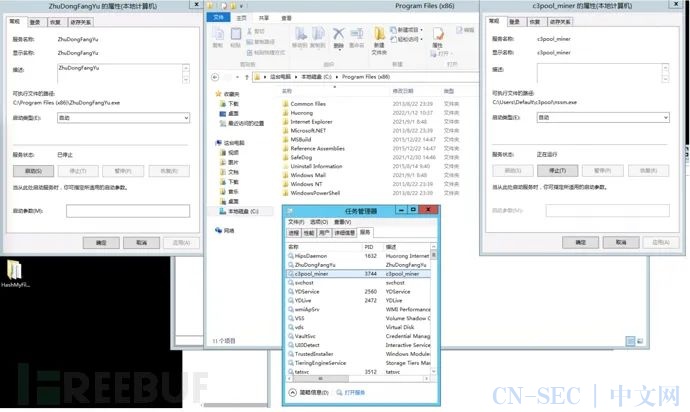

查看Windows服务,一个是矿池程序的服务,zhudongfangyu这个服务一看就是后门程序,但是没有在文件夹找到。

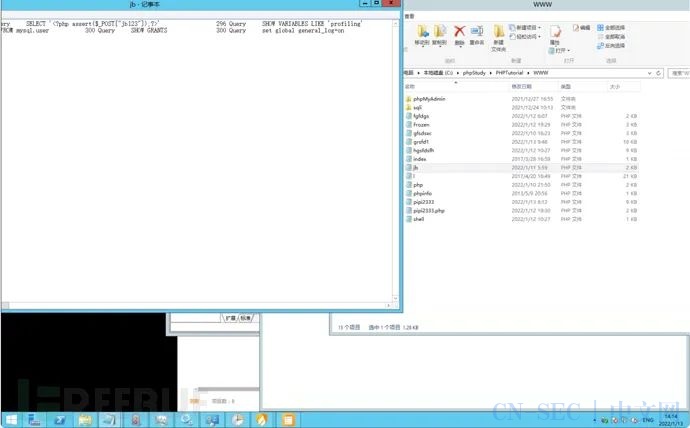

看服务的过程中,突然发现另一个问题,我的apache服务也是对外开放的,再次查看WWW下根目录的文件,又发现一大堆php文件,其中一个写了一句马。

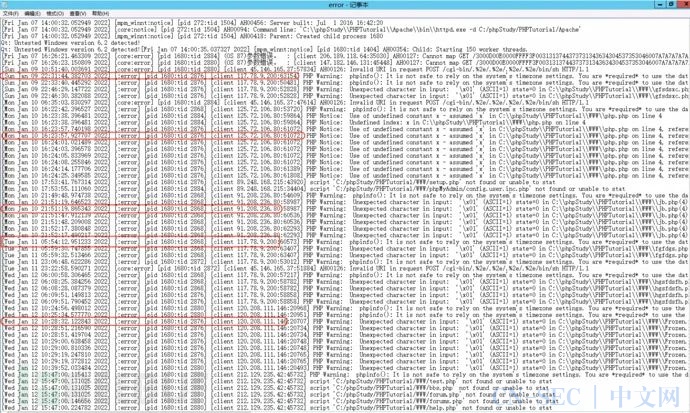

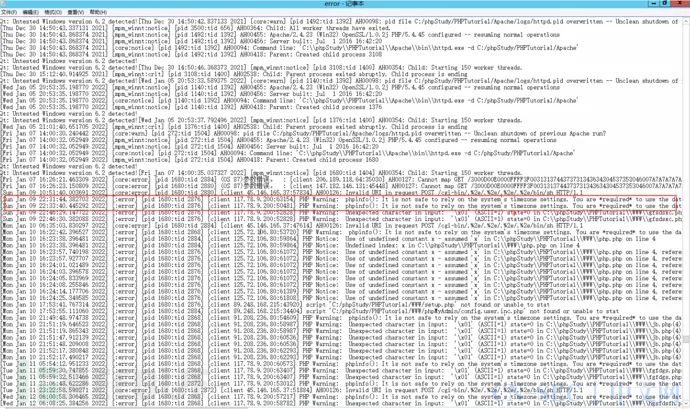

查看下apache日志,删的只剩下错误日志了,但是在错误日志中看一圈,欧游,一共这么多ip,挨个查地址,117.78.9.200与120.208.111.146,125.72.106.80是国内ip地址。

120.208.111.146ip应该是家庭地址公网ip,125.72.106.80在威胁情报上存在,看样子也是台肉鸡。

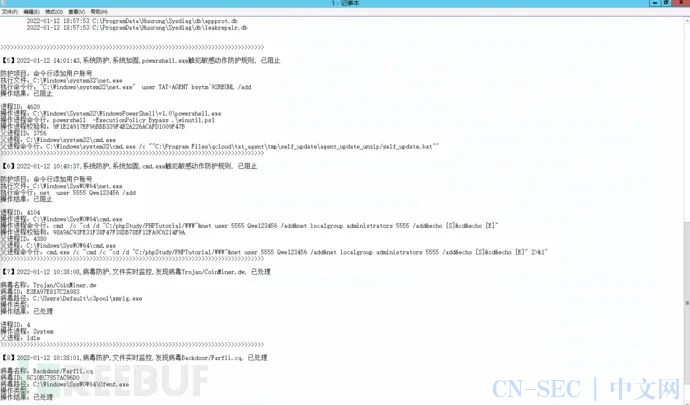

顺便把火绒的日志信息也导出来,基本上都是上后门和添加用户。

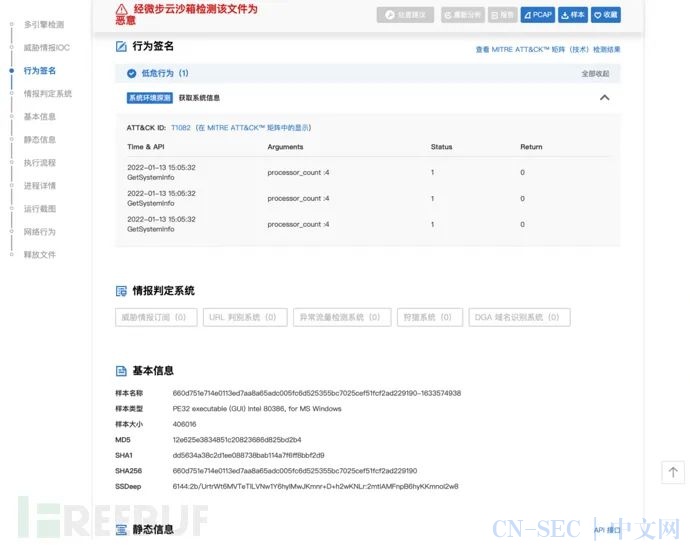

将ofwnf.exe程序恢复出来,仍在沙箱中检测,是一个探测系统信息的恶意程序。

并且还找到一个文件,同样扔在沙箱中检测

可以看到会创建一个zhudongfangyu.exe的服务进程,是一个持久化后门程序。

运行起来是360的样子,但是服务器上并没有360。

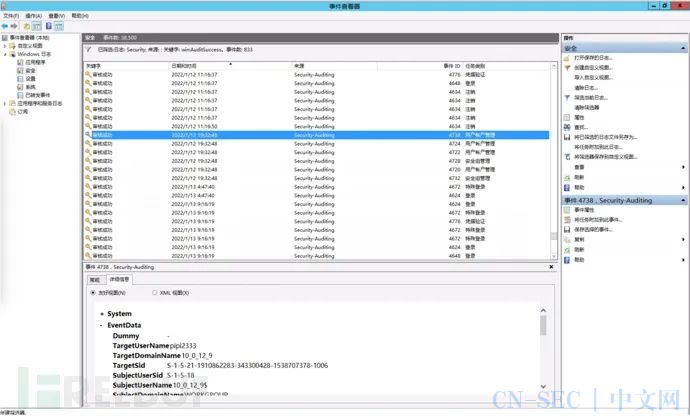

查看事件查看器,从1.10的18:21分,服务器就被入侵了,地址是202.101.61.2,但是这个地址找完整个事件,没有种植挖矿程序。

同样这个地址也是一样:218.108.218.21,在12日也是入侵了服务器,没有种植挖矿。

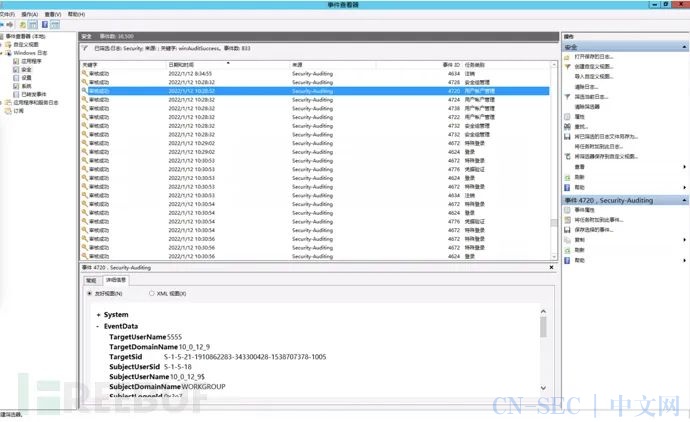

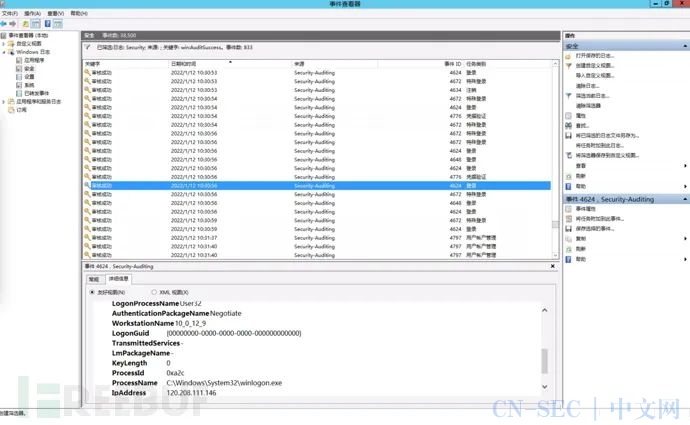

但是在12日10点之后就有意思了,创建了5555用户

并且进行了登录,ip地址是120.208.111.146

在12日的19点又创建了一个pipi233的用户,不知道是出于什么目的,我表示也很迷。

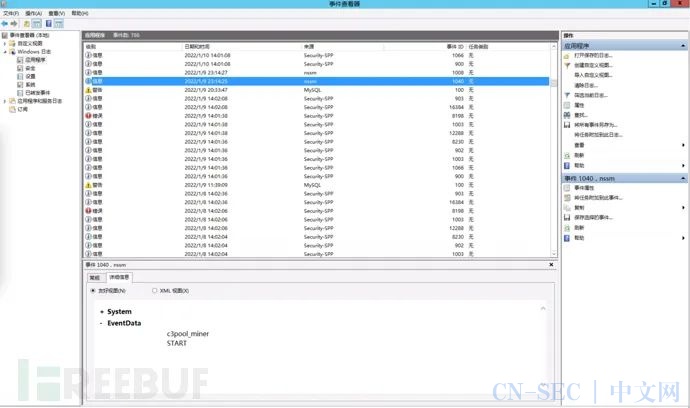

本来写到这里想结束,并做总结,回头又翻了下应用程序日志,发现1月9日就被植入了挖矿程序。

再回头看错误日志信息,在9号,117.78.9.200上传过php后门,但是错误日志也不能分析太多的信息。

回头又找了下安全日志,1月9日ip:202.101.61.2就已经入侵进服务器了,大概率挖矿程序是这位植入。

至此,分析先到这里,由于apache日志被删,只留了错误日志,更准确的信息无法分析出来。我们捋一捋攻击路径。

首先是扫描到80端口以及3306端口开启,mysql使用的弱口令root/root,攻击者通过mysql弱口令,连接到数据库,写入一句马,期间还进行了权限提升操作,将挖矿程序植入。但是在12日,判断是同一攻击者,创建5555用户,将挖矿程序移动到创建的用户目录下。

最后得出攻击ip:202.101.61.2、117.78.9.200、218.108.218.21、120.208.111.146

后记:还好服务器上没有什么文件,只是用来做一些测试的一台服务器,等其他同事溯源完成,重新把服务器恢复一下就行了,弱口令yyds~

文章作者 :ATLSec

原文链接:https://www.freebuf.com/articles/web/319704.html

侵权请私聊公众号删文

推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论