|

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系刘一手。 请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 |

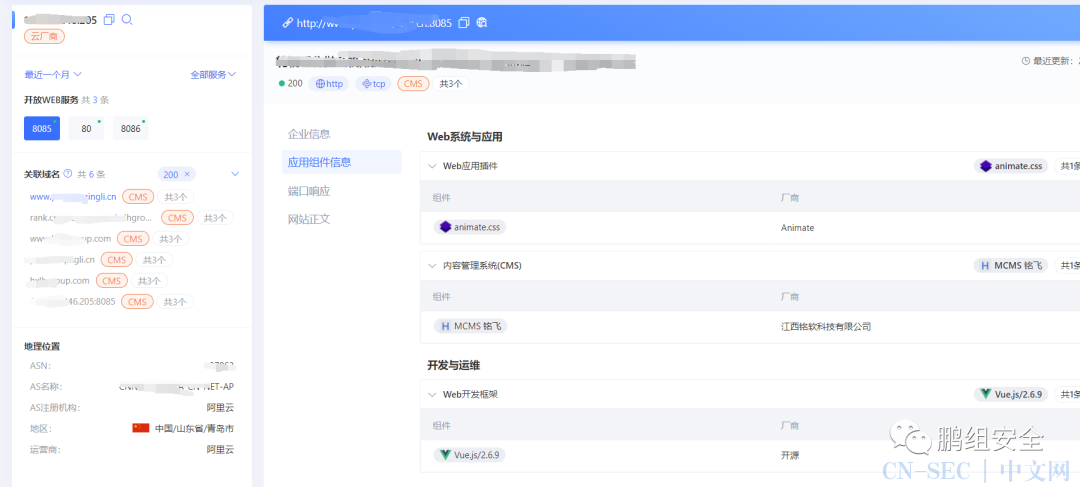

0x01 进行简单的信息收集

1、内容管理系统:mcns,web应用插件:animate.css,web开发框架:vue.js/2.6.9 java/jsp/spring/shiro

2、开放的端口:8085、80、8086、3389

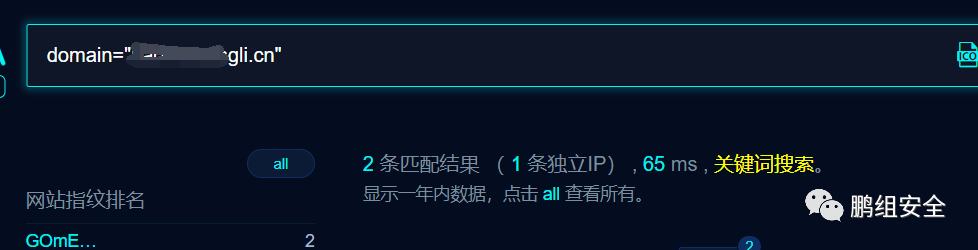

3、关联的域名有两个

4、无小程序、无微信公众号

5、只查询到两条子域

6、无cdn

7、c段倒是挺多的,但不是全部都是目标资产,极其有可能会打偏

1、查找历史漏洞进行利用

2、端口利用

3、信息泄露、未授权访问

4、子域名、c段找突破口

0x02 通过sql注入获得后台账号密码

通过查找历史漏洞进行利用

通过查询找到一个sql注入的洞CVE-2022- 30047,但是有版本要求可以试一下

这里就不手测了,直接嗦下去,跑出后台管理员账号密码

通过账号密码成功登录

0x03 通过文件上传getshell

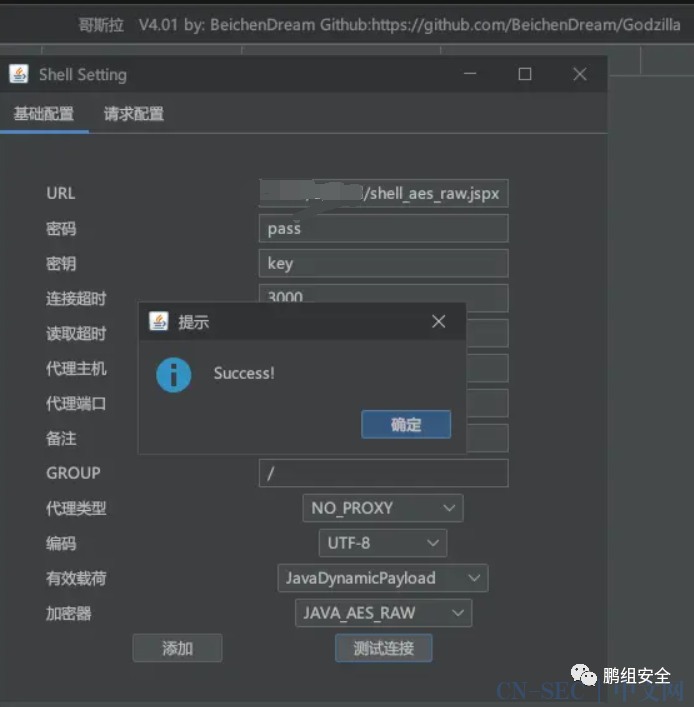

通过哥斯拉生成一个jspx的shell,然后压缩为zip

上传上去之后右键复制图片路径

/template/unZip.do?fileUrl=/upload/1/cms/content/1661845020265.zip

页面显示:true,200,应该是执行成功了

使用哥斯拉进行连接

http://www.xxx.com/upload/1/cms/content/shell_aes_raw.jspx

0x04 shiro 反序列化漏洞getshell

前面通过信息收集知道该网站存在 apache shiro,可能存在shiro反序列化漏洞

通过工具进行检测发现存在已知密钥和利用链,可直接getshell

推 荐 阅 读

欢 迎 加入学习

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论