征稿:单篇文章稿费1500元!

1.限时福利活动

时间:2021年2月26日-2021年3月26日

活动奖励:

被采用作者前5名=采用篇数*100元额外奖励

2.投稿方式

请个人联系方式(微信,QQ,手机号)和文章

发送到邮箱:[email protected]

渗透目标:获取域控内某台ftp服务器中的文件

0x01入口

钓鱼附件的形式获得了一个meterpreter

收集信息发现:当前用户为user,user在管理组里面,这种可以通过bypassuac提权到管理员权限

0x02尝试提权

尝试使用getsystem提权,不出意外的失败了

看来虽然user用户是在管理员组里,但是当前session是普通用户权限,因为管理权限的session使用getsystem是可以直接提权到system的

尝试bypassuac提权到管理员,然后getsystem提权到system,

失败了好几次,应该是因为存在某些杀软的关系所以无法提权到系统权限。但是管理员权限够用了。

可以将管理员权限提升为系统权限:

https://github.com/uknowsec/getSystem

0x03扫描内网主机

先使用arp发现内网主机,发现了一批主机

使用nmap挂代理扫描,扫描完成没有收获

0x04键盘捕获

由于扫描没有收获,想到使用键盘捕获看下能不能抓到一些敏感信息。

使用keyscan_start就开始了键盘捕获,经过一个晚上,成功捕获到一些信息

信息整理:三个ip和一些用户名或者密码的信息

0x05内网web系统测试

首先先设置代理

使用proxifier工具,配置好服务器,服务器地址是刚才kali的ip,端口1080

配置代理规则,加入Firefox和burp,这样Firefox和burp的流量就默认走代理服务器了。

访问192.168.2.4发现能访问到,抓取登录包,用户名和密码是明文

而且存在用户名枚举漏洞,使用burp的爆破模块尝试爆破用户名,无果。

突然想起来之前键盘捕获到几个关键字,尝试xxxei:xxxxxge登录成功。

经过大量测试之后发现

系统设置-用户管理-编辑,发现可以上传图片然后可以改后缀名。

先上传一个PHPinfo试试,发现成功执行,可以确定存在文件上传漏洞。

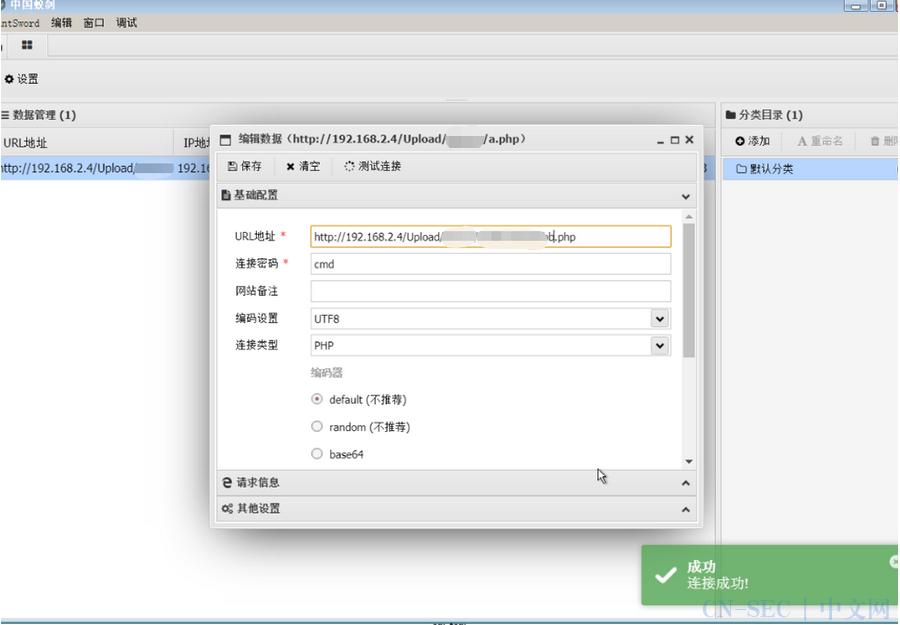

然后上传一句话,蚁剑设置代理然后连接。

成功连接

发现存在域环境lxxx.com

通过getSystem成功获取管理员权限

0x06域渗透

查询到DNS是192.168.3.4,所以域控应该是192.168.3.4,域是LxxX,域成员有三个.

由于Webshell用起来不太方便,使用meterpreter获取shell

使用kiwi模块获取哈希

creds_all:该命令可以列举系统中的明文密码

kiwi_cmd:模块可以让我们使用 mimikatz 的全部功能,该命令后面接 mimikatz.exe 的命令。

如:Dump哈希命令为 kiwi_cmd sekurlsa::logonpasswords

先列举明文凭据,未获取到

获取哈希,报错了,需要32位进程才能执行,我们的meterpreter是32位的,所以先迁移一下进程

迁移进程之后就可以获取到哈希和密码了,然后发现域控的账号和密码。

域控账户曾经登陆过这台机器,lucky~

整理一下目前的信息

192.168.1.2是办公机,普通权限,socket4代理

192.168.2.4是web主机,系统权限,有账户和密码,socket4代理。

192.168.3.4是域控,有账户和密码

使用meterpretershell不能直接弹回shell,所以想到先远程登录到web主机,然后使用psexec弹回shell

先关闭主机的防火墙,然后开启3389

netsh advfirewall set allprofiles state off

开启rdp:

REG ADD “HKLMSYSTEMCurrentControlSetControlTerminal Server” /v fDenyTSConnections /t REG_DWORD /d 0 /f

成功连接登录192.168.2.4的服务器

成功弹回域控的系统权限shell

0x07获取ftp权限

发现一台新机器,名字是yw,猜测是运维机,ip为192.168.3.2

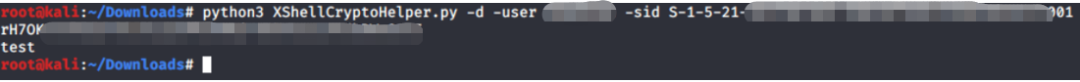

解密xshell session的密码

先查询一下用户的sid,解密需要用到

这里附解密工具https://github.com/uknowsec/SharpDecryptPwd

解密得到密码test,登录ftp

0x08技术总结

1、邮件钓鱼获取入口

2、键盘记录获取域内ip和业务密码

3、渗透web业务获取域内用户权限

4、抓取域密码,登录域控

5、通过域控登录运维机器

6、解密ftp密码,登录ftp

END

【版权说明】本作品著作权归带头大哥所有,授权补天漏洞响应平台独家享有信息网络传播权,任何第三方未经授权,不得转载

一位神秘而优秀的补天白帽子

关注+转发 可参与抽奖,《新神榜:哪吒重生》观影券3张,感谢百度安全支持

关注“补天平台“公众号

转发本文到朋友圈,分组无效,开奖前删除朋友圈无效

奇安信员工不得参与抽奖

开奖后工作人员将联系中奖者并审核是否符合抽奖条件

本文始发于微信公众号(补天平台):记一次渗透内网获取域控的过程

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论