看朋友最近在一点点积累登录页方面的渗透测试,如果指定你渗透这么一个登录页面,还没有测试账号,不要慌,我们来一点点验证是否存在漏洞,扫描器先不谈,就简单整理一下思路:

0x00 万能密码/弱口令

虽然几率很小,但也就随手试一下的事情:

'or 1=1 –"or "a"="a

如果是一些开源平台或网络设备或安全设备之类的一定要去尝试一下默认口令。

0x01 爆破/枚举

这里有个前提,就是没有验证码,有验证码的话,看后面检测验证码。

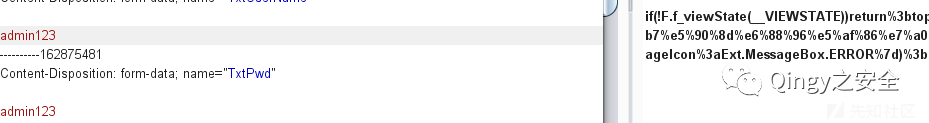

我们尝试完万能密码和弱口令都无果以后,可以使用Burp抓包看看用户名是否可枚举,通过返回包的大小来判断用户存在与否。

然后拿着枚举出来的账号进行密码的爆破,通常Web就是用Burp。

0x02 Sql注入

有的系统在登录口就存在SQL注入,目前我遇到过比较多的是Oracle以及MySQL的登录口注入,我们可以在登录处先抓一个包,然后根据抓包信息来构造Payload。值得一提的是,有时候我们需要在Burp里修改一下发包格式,才能成功注入。

举个例子:

正常登录报错

加一个引号

修改payload,以此返回数据包不同来判断存在SQL注入。

或者直接Sqlmap梭哈,用Burp抓个登录包,放入txt,然后用sqlmap跑。

0x03 密码找回功能

1、如果页面存在密码找回功能的话,利用密码找回功能也可以用Burp抓个包,看看返回包内容是否一致,如果不一直可能存在用户枚举。

2、然后通过枚举到的用户名进入密码找回功能,还是要抓个包,看看返回内容,指不定有惊喜哦,也很有可能返回一个携带敏感信息的json串。

3、有的还可以任意密码重置,比如:

此时客户端会发一个验证码包,我们这时随意输入验证码,发包,返回包。

返回包错误的回显为{"status":0}

将返回包的东西换成{"status":1}

即可重置密码

4、有的是使用手机号进行密码找回,那么我们可以通过Burp抓包看看是否会把code返回过来,进行前端验证。

5、有的还可以通过自己的手机号接收一个验证码,然后这个验证码可以重复利用,code没有进行销毁。没有一个手机号对应一个验证码,只不过是检索是否有这个验证码。

6、修改密码的时候,抓个包,把request包里的手机号修改为自己手机号,接收到验证码,可能就任意密码重置了。

7、如果是使用邮箱进行密码找回的话,可以通过Burp抓包修改邮箱进行接收。举个例子吧:

显然,参数 email 存在不安全的直接对象引用(IDOR)问题,将其替换为攻击者的邮箱,90% 的概率会收到重置邮件。

随便找个邮箱来试试

返回了一个带token的链接,然后我们尝试下能否重置掉密码:

0x04 注册功能

1、注册功能大多时候都是手机号或邮箱,而且是短位的验证码,这时候我们其实最好用的就是爆破(yyds),直接任意用户注册一波。

2、注册时如果显示该用户已注册,在注册新用户的时候抓包,把自己的信息改为admin,有可能覆盖admin,重新注册。

0x05 未授权登录

1、当我们尝试登录时候,抓包看返回结果,看到一些参数就修改为true、Success、1等就可能登录绕过。

2、如果是通用的框架的话,可以找其他一个弱口令进去,抓一个正常登录的返回包,然后复制过来,替换掉返回包,很可能就绕过登录了。

3、有一些跳转登录的话,修改返回包为200ok,会直接跳到正确页面。

0x06 目录扫描

目录扫描是一个存在惊喜的地方,说不定能扫描到后台未授权访问的链接、备份文件、编辑器、敏感信息等。

像后台登陆的网址看多了,常规的路径像www.xxx.com/admin/login.aspx(.php)老司机甚至不用御剑什么的工具跑,就能直接猜到。

一般碰到下面这种情况,可采用fuzz大法。一层一层fuzz,尝试寻找可利用的信息。

0x07 禁用JS 分析F12的源代码

禁用JS和查看源代码,有时候也会有意想不到的惊喜。

例如某些重定向,某些权限缺失,在我们未授权进入后台一瞬间,就会重定向回去登录页面,而如果此时我们禁用了JS,则可以进行一定权限的控制。

查看源代码则不用多说,有的不大聪明的程序员可能会在源代码里泄露一些不可告人的秘密,例如测试账号,还有我们可能会找到一些网站的后台结构,以及JS接口。

0x08 框架漏洞

1、对一些CMS,已经比较成熟了,漏洞确实不好挖。如果网上的历史漏洞没有复现成功,那一般情况下就只能寻找下逻辑漏洞、网站管理员配置错误或者弱口令什么的。

2、对于一些不知名的框架,一般也可通过登陆界面底下的声明中找到开发公司和产品版本时间。

3、在网上找找此公司产品是否爆出过漏洞。若是开源的框架,还可下载源码进行代码审计寻找漏洞。像java的站,登陆页面是.do或.action的网址。可尝试下 struts2 命令执行漏洞。

4、又如thinkphp的CMS,可尝试下是否存在相应版本的命令执行漏洞

0x09 验证码相关

1、验证码可修改接受者

可将A账号的修改密码验证码接受者修改为B,这样A账号的验证码就会发到B的手机上,从而B可以重置A的账号密码

例如A账号moblephone=13333888888 ,这点是可控的,我们修改为moblephone=18888888888,即可收到A账号的重置验证码

2、登录验证码可绕过

可能存在万能验证码0000或者9999,不过此类情况较为罕见。更多的情况为修改返回包,可能会出现可绕过逻辑判断。

3、验证码可爆破

验证码失效的时间过长,并且为纯数字或者过短字符,导致可被爆破。

4、验证码回显前端

有的网站验证码会回显到前端,只需要抓包即可获得验证码

5、验证码不刷新

验证码不会自动刷新,导致我们可一码多次使用,我们只需要输入一次验证码就可以让我们能够开始进行暴力破解。

6、验证码识别

这里使用PKAV的验证码自动识别

链接: https://pan.baidu.com/s/1CB9uoJHhWtFcsl4d3jxp-A 密码: kh9p

有一个python验证码识别,但是要训练学习很久才能识别简单的验证码,github上可以自己找一下。

0x10 JWT垂直越权

JWT全称叫 JSON Web Token,现代 web 应用中替代 cookie 表示用户身份凭证的载体。

例如下面这个:

通常 token 要么用作身份凭证、要么用于防 CSRF,若是前者,就不应该与同样表示身份凭证的 cookie 同时存在,若是后者,通常为 16 位或 32 位的哈希值,而非用点号分隔的三段 base64。于是,依次将每段解码:

第一段解码看到 JWT,第二段解码发现用户名,第三段因下划线导致解码失败

JWT形式类似 base64,但使用了 base64 可用字符空间之外的点字符,且无法直接解码。

HTTP 报文中一旦发现 JWT,应重点关注。服务端对 JWT 实现不好,容易导致垂直越权,比如,把第二段的 user 字段值从 nana 篡改 admin。但是,JWT 的签名(也就是上面的第三部分),是对信息头和数据两部分结合密钥进行哈希而得,服务端通过签名来确保数据的完整性和有效性,正因如此,由于我无法提供密钥,所以,篡改后的 token 到达服务端后,无法通过签名校验,导致越权失败。

攻击 JWT,常用三种手法:未校验签名、禁用哈希、暴破弱密钥

这个就自己查一下吧。。

其他一些不使用的短信轰炸什么的就不总结了。

wiki.xypbk.com已经添加授权访问,开放授权也已经一段时间了,拿到授权的有一千三百人,最后开放授权三天,以后就小圈子查阅了,以后获取授权账号需投稿一篇文章。

获取授权方式为公众号后台回复:文库授权

本站开设的起因是因为某一次HW,查漏洞真的太麻烦了,就想起来做了一个站点,本意就是自己用来快速检索漏洞详情的,为了方便大家就公开了,但是这样就又会被不法份子利用,和影响一些大佬的权益。

为防止黑产份子的非法利用漏洞,不给国家安全添麻烦,本站从此开启授权访问,形式以每人单独授权发放,限量1000人,小圈子查阅,请勿分享您获取的账号密码,账号密码具都采用随机生成的32位MD5,还请牢记。

如若因漏洞利用产生重大影响,会根据登录IP、请求内容、申请授权等信息进行查证,查证后将对号主进行追责,故不要分享账号,终害己身。

虽然比较麻烦了些,但会稍微对黑产份子有一些限制,保证了本站安全,也保证国家安全。同时有些敏感东西也能第一时间放出来了,还请大家谅解。

同时本站承诺永远不会出现买卖账号等利益相关的事情,本站永不割韭菜,永久免费检索,坚决抵制安全圈的歪风邪气。

最后,若大家对此有意见请后台留言,本站将及时改正,若内容有侵犯您的权益,请及时提出,进行删除处理。

本站能坚持多久全看大家是否滥用,内容若更新较慢也请谅解,本人有工作有生活,会尽量坚持更新的。

扫取二维码获取

更多精彩

Qingy之安全

点个在看你最好看

本文始发于微信公众号(Qingy之安全):Web安全——登录页面渗透测试思路整理

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

2021年6月19日 下午10:04 1F

收藏了