前言

在一次对游戏类的app逆向过程中发现使用了xlx加密,与以往的luac加密的方式并不同,解密方式也不一样

正文

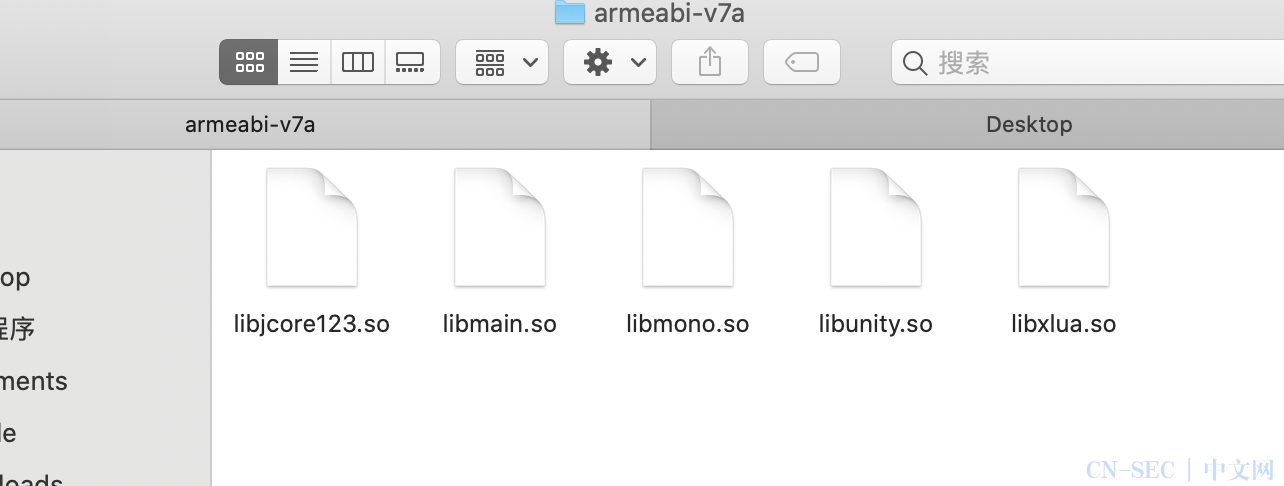

1.首先确定app使用了XLX,标志是有libxlua.so库文件

还有关键性的解密需要的文件Assembly-CSharp.dll

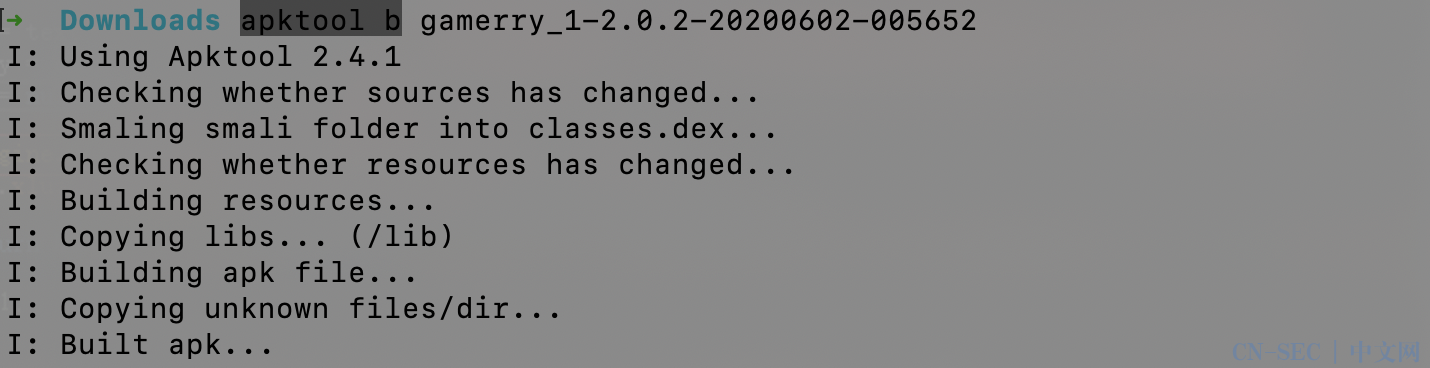

2.首先反编译apk文件

命令:apktool d 需要反编译.apk

3.将Assembly-CSharp.dll取出来,放入dnspy反编译dll文件

4.关键性的函数路径 Assembly-CSharp.dll/XLua/LoadFromCustomLoaders

所有的解密后的文本都会在这里返回给APP客户端,在这里添加dump即可将解密后的lua全部下载下来

由于可能没有目录,所以要新建目录

5.将刚刚反编译的文件夹内对应的Assembly-CSharp.dll替换,重新打包,添加自签名

打包后在dist文件夹内

命令:apktool b 打包文件夹

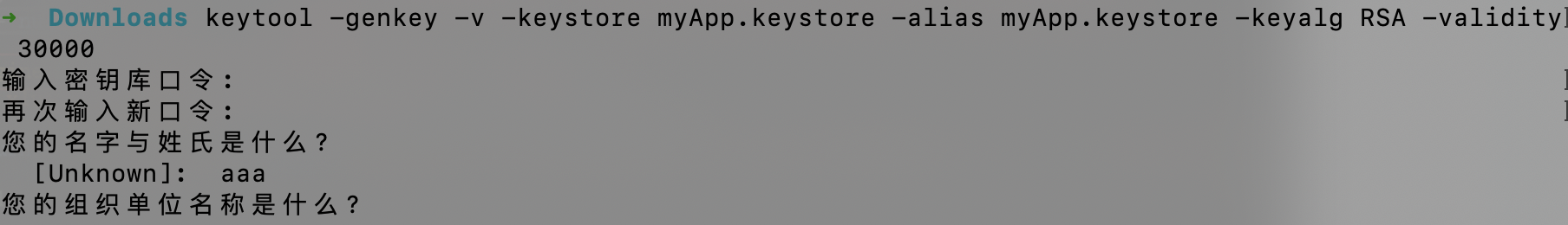

安装新apk需要自签名

命令1生成证书:keytool -genkey -v -keystore myApp.keystore -alias myApp.keystore -keyalg RSA -validity 30000

命令2给APP签名:jarsigner -verbose -keystore myApp.keystore -signedjar 签名后.apk 需要签名.apk myApp.keystore

签名完后,安装APP打开APP即可

效果

参考链接

https://bbs.pediy.com/thread-257678.htm

版权声明:

本博客所有文章除特别声明外,著作权归作者所有。转载请注明出处!

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论