预警信息描述:

北京时间6月27日晚,乌克兰,俄罗斯,印度,西班牙,法国,英国等多个国家收到一种名为Petya勒索病毒的攻击,政府,银行,通信系统,机场都受到不同程度影响。此次Petya勒索病毒传播机制与Wannacry类似,Petya首先利用都Microsoft Office/WordPad远程执行代码漏洞(CVE-2017-0199)进行感染,然后利用了MS17-010漏洞和psexec和wmic工具进行网络间传播。

Petya病毒与传统勒索病毒不同,不会对电脑中的每个文件进行加密,而是通过加密硬盘驱动器的主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置信息限制对完整系统的访问,从而使电脑无法启动。

1.感染主机特征:

通过对病毒样本分析发现,感染该病毒后,感染主机会扫描局域网135,445端口和扫描随机生成的IP地址的135,445端口,可以通过监测互联网出口和内网网络中对135,445端口的扫描行为,从而发现感染主机。

感染主机会使用内置类似mimikatz的工具提取本机明文密码,最后通过psexec和wmic工具在内网进行传播。因此请各单位运维人员注意给每个主机修改为独立密码,防止存在公用密码造成感染。

2.免疫工具

新增Petya勒索病毒免疫工具,解压文件,运行AntiPetya.exe(win7以上系统右键以管理员身份运行),出现下面弹框表示免疫成功。

下载地址:http://b.360.cn/other/petya0627

风险等级:

高风险

处置建议:

监测感染主机:

1.监测互联网出口和内网网络中对445端口的扫描行为,从而发现感染主机。

预防建议:

1. 邮件防范:由于此次Petya勒索软件变种首次传播通过邮件传播,所以应警惕钓鱼邮件。建议不要打开带有不明附件的邮件,尤其是rtf,doc等格式的附件;收到带不明链接的邮件,请勿点击链接。

2.安装Petya勒索病毒免疫工具。

3.及时更新MS17-010补丁,此前WannaCry蠕虫爆发时以要求安装补丁,补丁下载地址:

Windows XP、Windows Vista、Windows 8 或 Windows Server 2003补丁下载:https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms

Windwos7以上版本

https://technet.microsoft.com/zh-cn/library/security/MS17-010

4.更新Microsoft Office/WordPad远程执行代码漏洞(CVE-2017-0199)补丁,次漏洞针对使用微软office的用户,如果没有安装office则不用安装此补丁:https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2017-0199。

5.运维人员注意给每个主机修改为独立密码,防止存在公用密码造成感染。

。

6.在防护墙阻断135,139和445的通信,限制病毒传播。

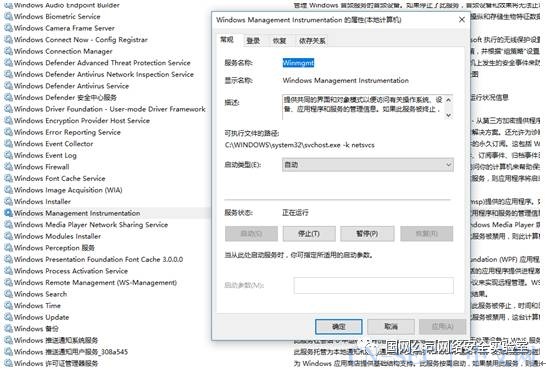

7.停止WMI服务(Windows Management Instrumentation)(可能影响主机可用性)

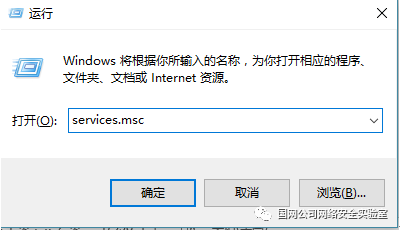

操作步骤:在开始->运行,输入services.msc,找到WindowsManagement Instrumentation服务,选择“禁用”,然后应用后保存,重启后生效。

原文始发于微信公众号(国网公司网络安全实验室):Petya勒索病毒预警

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论