WiFi密码破解时无线网络安全中比较基础的一小块,目前对WiFi密钥攻击较为有效的是从社工(WiFi共享类app,钓鱼WiFi)以及握手包爆破上进行突破。

1.WiFi万能钥匙类APP

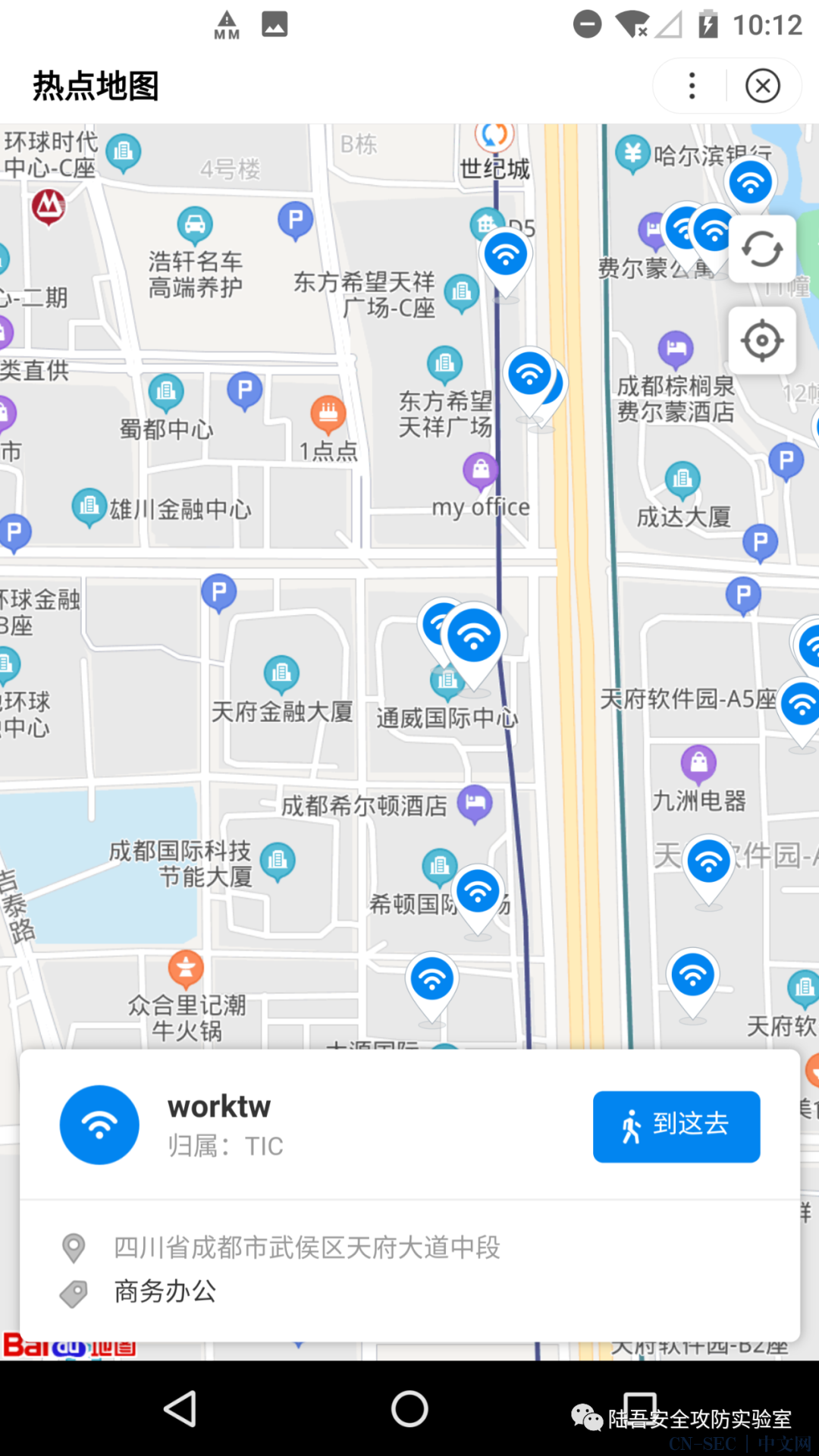

早期WiFi万能钥匙类APP获取手机高级权限后读取手机中的WiFi的配置文件,将配置文件中所有连接过的WiFi的essid(WiFi名)、bssid(mac)、物理位置等信息发送到云端服务器。当其它安装了万能钥匙类APP的手机在寻找附近的共享网络请求服务器时,服务器会将其收集到的附近已知密码的WiFi返回给请求手机供其连接使用。如果未找到已知密码的WiFi,APP会使用一些弱密码尝试连接附近的WiFi。

简单的理解过去WiFi万能钥匙会将你手机连接过的WiFi包括密码等信息上传到它的服务器上,共享给所有其他安装有WiFi万能钥匙的手机,这就造成了WiFi密码的泄露。现在WiFi万能钥匙已经更改为手工选择是否共享WiFi信息,但在我们的测试过程中仍然发现有少量办公和部分个人的WiFi网络被泄露。

对此此类WiFi泄露的检查,可以使用一个测试手机安装各类WiFi万能钥匙类APP扫描你的WiFi网络是否泄露。(这里吐槽下我测试了4款类似APP,WiFi万能钥匙真是想流量变现想疯,除了基本功能模块还塞进去头条、抖音、游戏中心,还想方设法的引导点击,观感非常差)

2.WPA2握手包离线爆破

1) 原理介绍

简单的介绍下在你的手机输入WiFi密码点击确认后手机和路由器之间的认证过程( WPA/WAP2 安全标准中的EAPOL4次握手)。如果将手机、路由器、攻击者比作3个人,手机和路由器想建立一套只有他们2人能明白的密语,而其他手机和攻击者在旁边听着看着。建立密语的关键是要让手机和路由器双方知晓一个不能被其他人知晓的通信ID卡。

1.首先路由器告诉手机:“手机,我这里有一个临时随机数字(ANonce)。”

2.手机听到后将 手机的名字(STAMAC)、路由器的名字(APMAC)、路由器的临时随机数字(ANonce)、手机的临时随机数字(SNonce)、手机和路由器事先都知道的WiFi密码(PMKgen(password,ssid))一起放入一个黑色盒子1(PTKgen),盒子这次生成的是ID卡1(PTK)。(黑色盒子是包括其他手机或攻击者所有人都有的一种工具,盒子的功能是根据放入不同的东西生成一个完全不同的ID卡)

手机准备告诉路由器:“路由器,我这里有一个临时随机数字SNonce”,手机先将这句话写成纸条(802.11data)和之前生成的ID卡1(PTK16bit)放入另一个签名生成黑盒子2(MIC_gen)生成一个签名1(MIC)。随后手机将纸条和和签名上的内容朗读给路由器。

3.路由器将听到的手机使用的随机数字SNonce和同手机一样的手机的名字、路由器的名字、路由器的临时随机数字、WiFi密码放入黑盒1中,得到和手机相同的ID卡1。然后路由器将手机的话写成纸条和ID卡1放入黑盒2中生成一个签名将这个签名和手机告诉给路由器那个签名进行比较确实路由器刚才听到的内容确实是手机说的。

到这里手机和路由器2人就各自拥有有一张只有属于他们2人的ID卡1,这张ID卡1是实现2人之间密语通信的关键密码。同时路由器有一套用于通知所有和他有联系手机的广播密语,使用的是ID卡3(GMK)。路由器需要将这张ID卡告诉手机,首先将ID卡3(GMK)和ID卡1 放入密语生成专用黑盒3(encryption)生成一段密语,将密语写成纸条和ID卡1一同放入签名生成器黑盒2中生成签名2(MIC)。最后路由器大声告诉手机密语和签名2。

4.手机听到路由器说给自己的密语后将密语(802.11_encdata)和密语ID卡1(PTK)放入密语解密专用黑盒4(decryption)得到能让人理解的信息明文及ID卡3(GMK)。手机将密语和PTK放入签名生成黑盒2正常签名和听到的签名2对比确认ID卡3是真的路由器告诉他的。手机最后告诉路由器它收到了消息结束整个4路握手过程

可以看到在整个4路握手过程中旁听的攻击者从中听到了手机的名字(STAMAC)、路由器的名字(APMAC)、路由器的临时随机数字(ANonce)、手机的临时随机数字(SNonce)、第2步中手机要告诉路由器的纸条内容和签名1。同时攻击者知道ID卡1生成器黑盒1、签名生成器黑盒2,那么攻击者就可以不停的将不同密码和其他东西放入ID卡生成器黑盒1中得到对应的尝试ID卡。将尝试ID卡和纸条放入签名生成器黑盒2中生成尝试签名和听到的签名1对比,如果签名相同则说明攻击者尝试的密码正确。

2) 获取握手包

Aircrack-ng是一个非常著名的无线网络分析有关的安全套件,许多自动半自动化攻击工具都是基于其开发,学习了解该组件对无线网络安全是很有帮助的,下面将介绍分别使用该套件手动获取握手包,以及使用半自动化工具fluxion自动获取握手包。

我们首先准备一个kali虚拟机和一张无线网卡(注意网卡的芯片最好是kail支持的,以免有网线网卡驱动的麻烦),例如一张RTL8812AU芯片的无线网卡,并通过命令确认其是否被系统识别。

开启网卡的监听模式

使用airodump-ng查看附近的热点和客户端信息,找到目标热点的相关信息。例如此次我们选择这个“test-ap”作为测试目标。根据airodump-ng得到的信息我们可以知道该热点的BSSID为”64:09:80:72:58:A9“,信号强度为-26(信号强度越好数值越接近0),信道为8,加密体系使用WPA2,热点路由器生产厂商是小米。

选取好攻击目标后重新设置airodump-ng只监听目标AP

对连接手机进行deauth取消认证攻击,就是攻击者假冒手机告诉路由器:“我是手机,我要离开了你可以ID卡1作废了”(这本来是正常手机点击“忘记WiFi热点”会发出的信息)。这样路由器就会废除ID卡1,手机使用原来的废除的ID进行连接与路由器进行通信就会通信失败,重新进行4路握手认证操作。

攻击者此时就可以收集到破解路由器密码需要的握手包信息。使用wireshark查看捕获到的握手包。

3)离线握手包爆破

在有了EAPOL4路握手包后就可以使用爆破工具进行字典爆破。密码破解的成功率取决于密码的复杂程度和字典的大小灵活程度。

使用aircrack-ng输入路由器essid、bssid、字典或airolib-ng生成的彩虹表数据、包含4次握手的数据包就可以进行密码破解了。

另一种破解方式是数据包处理成hashcat文件格式后使用更为专业的hashcat进行破解。从下图可以看到它实际提取的是热点ESSID、BSSID、请求端MAC、请求端和认证端的随机数、EAPOL帧数据,可以看出密钥破解实际上只需要EAPOL认证4帧中的前2帧和认证端的ESSID即可。但在使用中这种方式时发现当有多个EAPOL帧时提取的信息有时会来自非关联的帧,这会导致破解失败,建议在处理时进行验证或手动提取第1和第2帧的数据包再进行处理。

3.fluxion自动化获取握手包以及握手包破解

Fluxion是一个无线渗透社会工程学自动化工具,它的功能在于创建欺骗热点,诱骗用户自己连接并输入wifi密码,同时这个工具还能够自动化的获取握手包。

4.总结

学习过程中了解到破解路由器密码只是无线渗透中很小的一块,除了家用路由器还了解到很多新的知识:IEEE 802.11协议标准、WPA/2/3安全标准、 802.1x和RADIUS企业级无线网络、EAP认证框架,真是越深入学习越觉得无知

另外推荐国外比较专业的一共50多课的无线渗透视频 :

Wireless Penetration Testing # by Vivek Ramachandran 内容包括:

绕过WLAN认证 - Shared Key, MAC Filtering, Hidden SSIDs

破解WLAN加密 - WEP, WPA/WPA2个人与企业版,理解WEP,TKIP,CCMP加密

对WLAN基础设施进行攻击测试 - Rogues Devices, Evil Twins, DoS Attacks, MITM, Wi-Fi Protected Setup

对高级企业进行攻击测试– 802.1x, EAP, LEAP, PEAP, EAP-TTLS

对无线客户端进行攻击测试 – Honeypots and Hotspot attacks, Caffe-Latte, Hirte, Ad-Hoc Networks and Viral SSIDs, WiFishing

渗透测试工具 – Metasploit, SET, Social Engineering

企业 Wi-Fi 蠕虫, 后门和僵尸网络

参考:

WiFi 安全与攻击案例分析 作者: evilpan https://paper.seebug.org/1159/

Kali Linux 无线渗透测试入门指南 中文版 https://wizardforcel.gitbooks.io/kali-linux-wireless-pentest/content/

icecolor 老师的几篇文章 http://www.wiattack.net/index.php/author/1/

原文始发于微信公众号(陆吾安全攻防实验室):无线WLAN网络安全(二)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论