场景说明

某一台主机感染了Upatre和Dyre病毒,已经获取了相关的流量,下面分析相关PACP原始数据报文。

原始PCAP 数据包下载地址:http://www.watcherlab.com/file/download/2015-07-11-traffic-analyse.pcap

分析详情

主机名称、IP地址和MAC地址信息非常容易看到,下图:

我们发现相同的信息在DHCP流量中。下图:

通过过滤http.request关键字Wireshark中,我们会发现在非标准端口的HTTP流量,还有一些不正常的GET请求。下图:

如果对这些pacp数据报文不熟悉,可以使用Suricata或Snort回放现有 PCAP数据报文。下面使用Suricata 安全洋葱。使用Suricata 安全洋葱回放我发现Upatre和Dyre的报警事件信息。下图:

运行免费版的Snort 2.9.7.3使用免费的Snort subscriberset,我们发现关于Upatre的报警。下图:

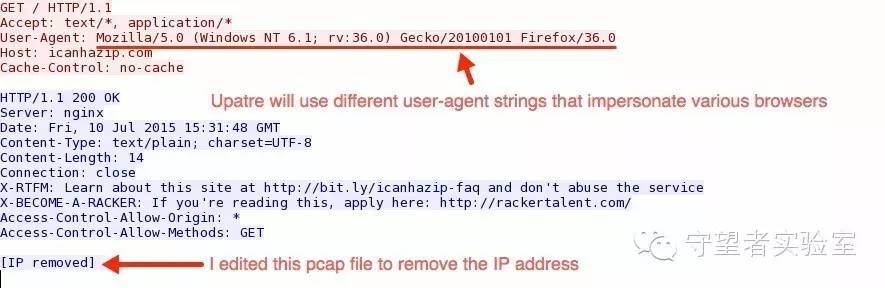

Upatre病毒发出http get具有相同的用户代理,这都是虚假的且经常变化。在这种情况下,它关联假冒火狐36.0。下图:

下图所示的HTTP GET请求应该是Dyre病毒下载额外的有效载荷。下图:

通过筛选关键字ssl.handshake.certificates,可以通过流量发现Dyre病毒certifcatestypical信息。看以看到如下关键字:国家,州,地区和组织。下图:

还有一些与此相关的邮件服务器的感染流量。下面,会发现一个邮件服务器试图与它连接并发送一些SYN数据包的DNS请求。下图:

欢迎关注守望者实验室,我们会不定期推出一些安全场景分析技术类文章。

原文始发于微信公众号(守望者实验室):流量安全分析(八):对Upatre和Dyre病毒报文进行分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论