用tcpreplay方式在Security Onion(安全洋葱)上回放PCAP,看看能产生什么样的警报。我的安全洋葱VM是建立与Suricata规则集。使用tcpreplay前,我会确保这些规则是更新过的sudo/usr/bin/rule-update如下图:

(TCPReplay主要功能是将PCAP包重新发送,用于性能或者功能测试。)

(Security Onion是用于网络监控和入侵检测)

复制PCAP到安全洋葱VM后,使用下面的命令:sudo tcpreplay--intf1=eth0 2015-08-31-traffic-analysis-exercise.pcap等它运行完成。

一旦tcpreplay运行结束后,打开Sguil检查相应结果报警。在这种情况下,发现下列信息Job314/NeutrinoReboot EK.这些都是由Neutrino EK产生的ET警报,如下图。

Squil列表中的最后一行告警信息是Alphacrypt,如下图所示。恶意勒索工具TeslaCrypt 2.0。卡巴斯基实验室对把teslacrypt2.0伪装成Cryptowall的说明链接。Securelist.com ( link),如下图。

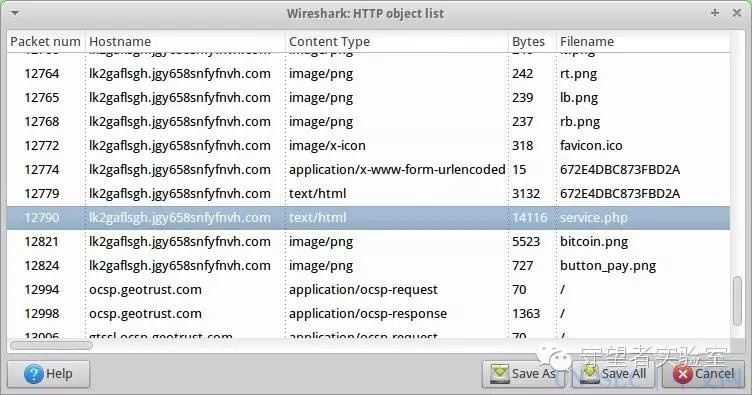

除此之外警报,能确定是恶意勒索工具吗?查看pcap文件,有些http get 请求是异常的。提取这些文件,如下图所示:

用浏览器打开刚提取的HTML文件,可以看到勒索网页。尽管页面说CryptoWall,这是勒索工具TeslaCrypt 2.0伪装CryptoWall使用的页面,如下图。

欢迎关注守望者实验室,我们会不定期推出一些安全场景分析技术类文章。

原文始发于微信公众号(守望者实验室):流量安全分析(三):teslaCrypt恶意勒索软件入侵(2)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论