在上班路上看到帖子提到供应链投毒事件出现,想起2019年rdpscan后门事件。于是本地自己分析了一下,供应链投毒被一些针对性攻击活动采用,不过今天这个比较简单,应该不属于比较隐蔽的攻击活动,尽量快速看下。

来源于社区:https://x.threatbook.com/v5/article?threatInfoID=15787

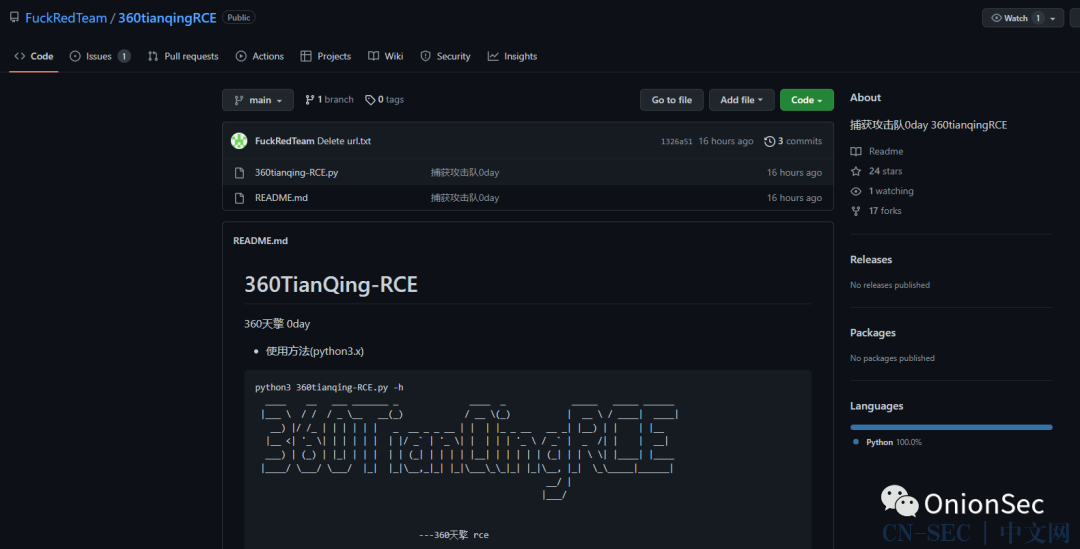

跟着帖子提供的链接来到提供工具的项目地址:https://github.com/FuckRedTeam/360tianqingRCE,是中文描述的项目。

看了下账号的创建时间比较近,是3天前创建的账号。

投毒项目在16个小时前进行了更新,如下。

直接去搜索下伪装的fake-useragant(真正的pypi包名为fake-useragent),如下,带毒的pypi包上传时间为2022年7月20日,而真正的pypi包fake-useragent上传时间为2018年10月4日。

直接在pypi仓库下载是提示404的,因为已经删除了。可以利用镜像下载,例如利用国内pypi包镜像下载

命令如:pip.exe install fake-useragant -i https://pypi.doubanio.com/simple/

下载到本地后提示fake_useragant-0.1.12版本,如下。

通过审计并查看提供的源码或者直接利用帖子提供的信息定位到具体文件,例如urllib2.py文件,很明显这是比较可疑的命令。

复制base64编码内容,直接解码得到如下,由于是二进制格式内容,所以只能解码大部分内容,不过通过提供的明文命令能看出是一个loader作用,通过下载远端的图片进行二次解密加载执行核心payload。

http://i.miaosu.bid/data/f_35461354.png

远端的地址实质为图床,如下。

C2地址为47.106.185.79:60000

控制台地址为https://47.106.185.79:60000/#/user/login

实质C2控制端为viper工具,如下。

经过统计,带毒的fake-useragant截止发文一共被下载195次(包括好奇主动下载的次数)。

原文始发于微信公众号(OnionSec):fake-useragent pypi包供应链投毒事件

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论