前言

别问,

从前,有一段时间里,总有跨行业朋友或是身边人问我,到底是做什麽工作的?很无奈,老说是搞网络安全的吧,他们总是一脸嫌弃的看着我,好像我做的什么不正经的工作。在后来,我遇到创业者就回答,我是名艺术家,画人体的那种;遇到设计师就回答,我是位自由写作人;遇到某些人,且就只能说是个慌乱收拾自己,却总不知故去的人。

关于病毒及木马的问题,都说老生常谈的了,这里就不讲逆向分析的东西,网上毕竟太多。就写一下WannaMine2.0到4.0的手工处理操作。确实,很多时候都被问的烦了。

WannaCry勒索与WannaMine挖矿,虽然首次发生的时间已经过去很久了,但依旧能在很多家内网见到这两个,各类杀毒软件依旧无法清除干净,但可以阻断外联及删除病毒主体文件,但依然会残留一些。此种情况下,全流量分析设备依旧可以监测到尝试外联,与445端口扫描行为。

WannaCry 在使用杀毒软件及手动清除攻击组件所在目录后,仍需手动cmd命令删除两个系统服务sc delete mssecsvc2.0与mssecsvc2.1。

WannaMine 全系使用“永恒之蓝”漏洞,在局域网内快速传播。且高版本会在执行成功后完全清除旧版本。

下图为WannaCry与WannaMine使用的永恒之蓝攻击组件相关文件。

该版本释放文件参考如下:

C:WindowsSpeechsTracingMicrosoft

C:Windowssystem32wmassrv.dll

C:Windowssystem32HalPluginsServices.dll

C:WindowsSystem32EnrollCertXaml.dll

删除系统服务名与DLL文件对应的wmassrv。

WannaMine3.0版本

该版本释放文件参考如下:

需删除主服务snmpstorsrv与UPnPHostServices计划任务

WannaMine4.0版本

C:WindowsSystem32rdpkax.xsl

C:WindowsSystem32dllhostex.exe

C:WindowsSystem32ApplicationNetBIOSClient.dll

C:WindowsSysWOW64ApplicationNetBIOSClient.dll

C:WindowsSysWOW64dllhostex.exe

C:WindowsNetworkDistribution

病毒母体是一个install.exe程序,其在运行的过程中仅仅是释放文件,包含一个rdpxxx.xxx格式的文件和xxxxxx.dll格式的文件在C:Windowssystem32目录下,同时会获取svchost.exe的文件创建时间,并修改。rdpxxx.xxx格式的文件和xxxxxx.dll格式的文件,都是根据解密字符串随机拼接生成文件名。系统服务名同dll文件名。

文件名随机组合参考• 第一部分:Windows、Microsoft、Network、Remote、Function、Secure、Application•第二部分:Update、Time、NetBIOS、RPC、Protocol、SSDP、UPnP•第三部分:Service、Host、Client、Event、Manager、Helper、System•rdp压缩文件随机字符串后缀:xml、log、dat、xsl、ini、tlb、msc

关于Windows下计划任务与启动项查看方式,建议在使用PCHunter、Autoruns、ProcessHacker等工具无法发现异常的情况下,可以到注册表下查看。

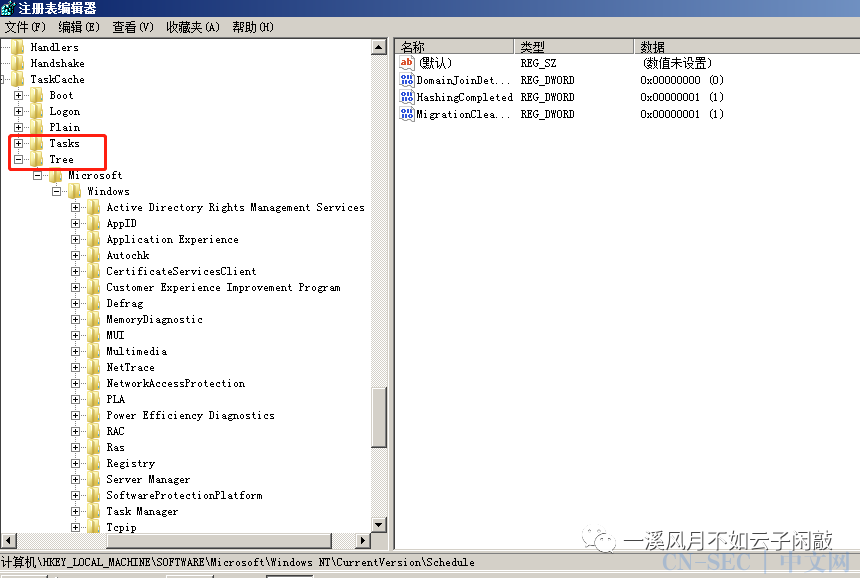

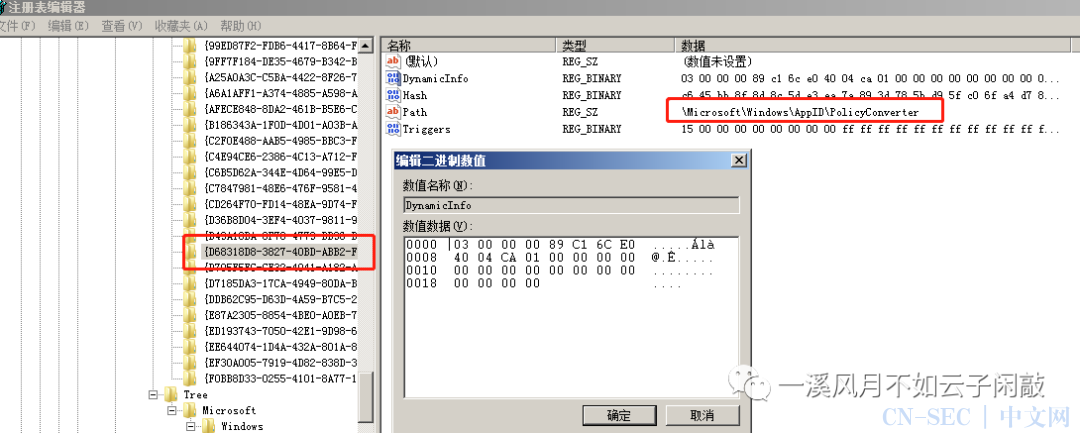

注册表下排查可疑的计划任务

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsNTCurrentVersionScheduleTaskCacheTree

发现可疑项可至tasks下查看对应ID的Actions值

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionScheduleTaskCachetasks

C:WindowsSystem32TasksMicrosoftWindows

注册表下查看开机启动项

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun或runOnce

这样再有人半夜打电话叫我杀毒,我终于可以理直气壮的甩个链接过去,继续倒头就睡了。如果需要专杀之类的,还是私聊吧。其实也都是各家大厂的,就没必要在这里放了。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论