出品|先知社区(ID:lavon)

前言

以下内容,来自先知社区的lavon作者原创,由于传播,利用此文所提供的信息而造成的任何直接或间接的后果和损失,均由使用者本人负责,长白山攻防实验室以及文章作者不承担任何责任。

漏洞简介

Atlassian Bitbucket Server和Data Center是Atlass-ian推出的一款现代化代码协作平台,支持代码审查、分支权限管理、CICD等功能。

受影响的Bitbucket Server和Data Center版本存在使用环境变量的命令注入漏洞,具有控制其用户名权限的攻击者可以在系统上执行任意命令

影响范围

Bitbucket Data Center and Server7.0到7.21的版本。如果在bitbucket.properties中设置了me-sh.enabled=false,则Bitbucket Server和Data Center的8.0至8.4版也会受到此漏洞的影响

• 7.0 to 7.5 (all versions)

• 7.6.0 to 7.6.18

• 7.7 to 7.16 (all versions)

• 7.17.0 to 7.17.11

• 7.18 to 7.20 (all versions)

• 7.21.0 to 7.21.5

• 8.0.0 to 8.0.4

• 8.1.0 to 8.1.4

• 8.2.0 to 8.2.3

• 8.3.0 to 8.3.2

• 8.4.0 to 8.4.1

调试环境设置

-Xdebug-Xnoagent-Djava.compiler=NONE-Xrunjdwp:transport=dt_socket,address=5005,server=y,suspend=n"LAUNCHER="com.atlassian.bitbucket.internal.launcher.BitbucketServerLauncher

漏洞分析

调用DefaultAuthenticationContext.getCurrent-User方法后生成user,其中包含注册的用户名:test

其getName方法主要逻辑就是返回注册信息中的用户名

随后赋值给环境变量REMOTE_USER

返回之后回到NuNioProcessHelper.run方法

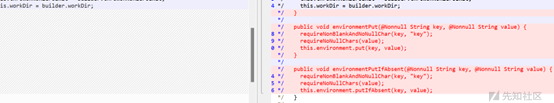

然后调用NuProcessBuilder.run方法,prepareEnvironment方法进行格式转换,取出环境变量中的key和value以’=’拼接放入字符数组

一直跟入后发现在LinuxProcess.prepareProcess方法中环境变量经过toEnvironmentBlock方法处理

该函数主要逻辑就是将环境变量数组中的全部环境变量转化为字节后赋值给新的block字节数组并返回。其中每次拷贝一个环境变量字节后新的拷贝位置会加一,以实现环境变量间的分隔。

返回赋值envBlock后调用LibJava10.Jav-a_java_lang_ProcessImpl_forkAndExec方法,这里通过调用java native方法实现命令执行

这里并没有发现环境变量如何造成任意命令执行,回看其它地方也没有发现环境变量引入到命令执行触发点。

相关的历史漏洞都是git参数注入,后来看到已经有相关的漏洞分析文章了:

https://x.threatbook.com/v5/article?threatInfoID=40211

才意识到是git环境变量:

https://git-scm.com/book/zh/v2/Git-%E5%86%85%E9%83%A8%E5%8E%9F%E7%90%86-%E7%8E%AF%E5%A2%83%E5%8F%98%E9%87%8F

简单来说就是执行git命令时会自动调用相关的环境变量,而某些环境变量可以执行命令如上面的GIT_EXTERNAL_DIFF

根据文章描述该环境变量是在执行git diff时用到的,而上面的git命令用不到该环境变量

按照描述注册一个用户名为:

根据路由,调用到CommitDiffResource. stream-Diff函数。

后续流程和上面一样了,只是现在执行的git diff命令,会用到注入的git环境变量‘GIT_EXTERNAL_DIFF‘造成命令执行

漏洞复现

▇ 扫码关注我们 ▇

长白山攻防实验室

学习最新技术知识

原文始发于微信公众号(长白山攻防实验室):Bitbucket Server and Data Center命令注入漏洞(CVE-2022-43781)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论