免责声明

本公众号所发布的文章及工具只限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

前言

浪师傅憋不出文章,让粉丝给了两个洞。看君一文章如看一文章!两个案例漏洞原理一样,主要是在忘记密码处通过修改回显参数来绕过校验进入修改密码,挺简单。小小通用,但找不到厂商和更多的案例!

案例来源:Kelo

某职业学院

url:http://sso.xxx.com/sso/login

点击忘记密码,输入学号

开启抓包

forward下一步

修改status:0改成1

修改密码

某学院

来到官网http://www.xxx.edu.cn/,找到个人信息门户

点击忘记密码

直接访问重置页面 ,出现问题。功能有部分差异。http://ims.xxx.edu.cn/findpassword

通过搜索引擎得到该学校某学生学号:202081271

继续下一步

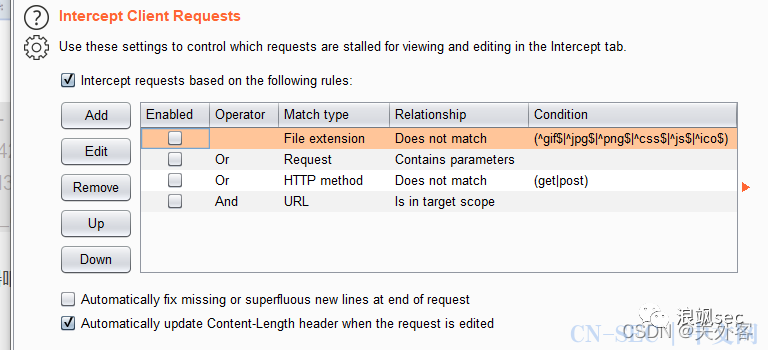

利用抓包工具主要配置拦截服务器响应 去掉过滤text

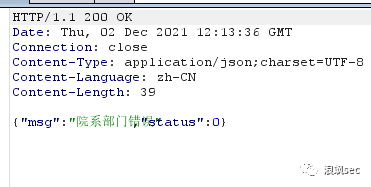

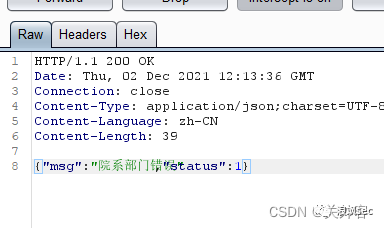

利用抓包工具主要配置拦截服务器响应 去掉过滤text 开始抓包响应内容,"status":0 改为 "status":1

开始抓包响应内容,"status":0 改为 "status":1

然后放包

然后放包

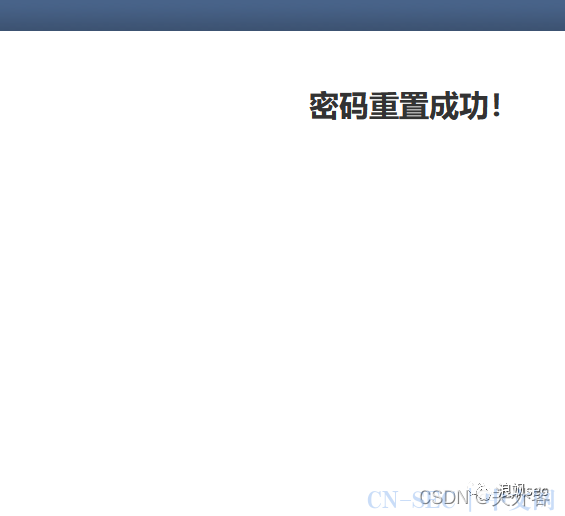

修改密码成功 测试能否登陆

测试能否登陆

原文始发于微信公众号(浪飒sec):edusrc之有手就行的逻辑漏洞

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论