随着数字化转型浪潮的持续高涨,数字化发展的趋势越来越明显,数据已经成为企业不可或缺的重要资产。当下社会,数据对于企业的重要性与日俱增,相对应的数据安全风险问题也随之而来。全球每年都会有大量的爆炸性的数据泄漏事件发生,但是今年的数据泄漏事件特别多,此起彼伏,而且数据泄漏的规模和造成的破坏性影响,一次比一次大。今年2月份,有媒体曝出,国内45亿个人信息被公开泄露,造成不少网友的恐慌。这些数据主要为数以亿万计的网购用户的个人快递信息,包括真实姓名、电话与住址等敏感信息,并且已出现公开查询渠道。本次数据泄露的数量规模大,且数据关乎公民个人隐私信息,重要敏感性极高。

1、2023年一季度数据泄漏态势情况

从国家计算机病毒应急处理中心获悉,2023年第一季度,涉及我国的数据泄露事件仍呈现高发态势,受影响较大的行业包括教育、卫健、金融等。其中,单次遭泄露数据量在10万至100万条区间内占比最高,接近总量的一半,而遭泄露数据仍以公民个人信息为主。

2023年第一季度发生近1000起数据泄露事件,涉及1204家企业、38个行业、1000+家企业,黑产的数据交易主要集中在更加隐蔽和便利的匿名社交平台。

以下是2023年第一季度发生在全国范围内的重大数据安全及个人信息泄露相关事件供大家参考。

(一)1月30日,中国人民银行福州中心支行公布福银罚决字[2023]10号行政处罚决定书,对厦门银行违反个人金融信息保护规定、违反信息披露管理规定、向金融信用信息基础数据库提供个人不良信息未事先告知信息主体本人等23项违法行为予以警告,没收违法所得767.17元并处罚款764.6万元的行政处罚。

(二)2月12日,Telegram查询机器人:sheg66bot爆出国内45亿个人信息泄露,最新的数据时间大概来自2022年,数据主要来自各快递平台以及淘宝、京东等购物网站,数据包含用户真实姓名、电话与住址等。据该机器人管理员提供的navicat截图显示,数据量超45亿条,数据库大小为435.35GB。

(三)3月8日,中国台湾的大型科技企业宏碁公司(Acer Inc.)确认,黑客Kernelware入侵了其的一台服务器并窃取了160GB机密数据,泄漏数据包括机密幻灯片和演示文稿、技术手册、数字产品密钥、ISO文件、Windows系统部署映像文件等。

2、数据泄漏的主要途径

参考奇安信公司发布《数据泄露典型判例分析报告》,可以了解到数据泄漏有如下特点。

数据泄露类型分为5大类,分别是用户数据、客户数据、源代码、商业机密数据和政企涉密文件。其中,用户数据是数据泄露重灾区,占数据泄露35%,其次为商业机密数据和客户数据。

报告同时也对对判例样本中的数据泄露人身份角色进行了分类,发现泄露人员角色主要分为2大类7子类,一类是内部人员,一类是外部人员。其中内部人员又分为在职普通岗位、在职重要岗位、在职技术人员、待离职人员、离职人员;外部分为合作伙伴和黑客。

数据泄漏主要有如下几种途径:

第一种,弱密码和不安全的账户验证:使用弱密码或者在多个账户上使用相同密码是数据泄漏的一大风险。黑客可以通过暴力破解、字典攻击或使用泄漏的密码数据库来获取账户凭证。例如,2012年LinkedIn发生的一起数据泄漏事件中,黑客成功获取了超过1.6亿用户的密码哈希值,并进行了破解。

第二种场景,软件和系统漏洞的利用:软件和系统中的漏洞是黑客获取敏感数据的常见途径。黑客可以利用未修复的漏洞,通过注入恶意代码或执行远程攻击,获得对系统的未授权访问。一个著名的案例是2017年的Equifax数据泄漏,黑客利用漏洞成功入侵了Equifax的系统,导致1.4亿用户的个人信息被窃取。

第三点,社会工程学攻击,社会工程学是一种通过欺骗和操纵人类心理来获取敏感信息的攻击方式。常见的社会工程学手法包括钓鱼、欺骗性电话和欺骗性网站。一个例子是2020年的Twitter社交工程攻击,黑客伪装成员工,通过欺骗员工获取了对内部系统的访问权限。

第四点,内部威胁,内部人员对数据安全构成了潜在威胁,他们可能滥用访问权限或进行不当行为。这种情况可能是出于有意或无意的疏忽,例如员工将敏感数据发送到错误的收件人或未经授权地复制敏感数据。2016年的Yahoo数据泄漏就涉及到了内部威胁。黑客与一名Yahoo内部工程师合作,通过滥用内部系统的访问权限,窃取了超过5亿用户的个人信息。。

3、实际测试案例发现的真凶之一

总结起来,数据泄漏的途径多种多样,包括弱密码、软件漏洞、社会工程学攻击和内部威胁等。

在笔者今年的安全检测实践中,发现目前导致大规模数据泄漏占比最高的是越权访问漏洞。

目前越权访问漏洞还在大量存在互联网系统中,越权访问漏洞难于被安全检测设备发现的原因主要有以下几点:

合法凭证访问:越权访问漏洞通常是由于攻击者使用合法的凭证来访问系统而导致的。这些凭证可能是从其他系统中获取的、通过社会工程学攻击获得的、或者是通过其他手段获得的。由于攻击者使用的是合法的凭证,因此安全检测设备难以将其识别为异常行为。

隐藏攻击行为:攻击者通常会尝试隐藏他们的攻击行为,以避免被安全检测设备发现。例如,攻击者可能会在非工作时间进行攻击,或者使用代理服务器来隐藏他们的真实IP地址。此外,攻击者可能会使用其他技术来混淆他们的攻击行为,使其看起来像是合法的访问行为。

复杂的权限管理:对于大型系统或组织,权限管理往往变得非常复杂,需要对不同的用户、角色、部门、功能等进行细致的权限划分和管理。如果权限管理不当,就容易出现越权访问漏洞。由于权限管理的复杂性,安全检测设备可能难以准确地确定哪些访问是合法的,哪些访问是越权访问。

跨系统攻击:越权访问漏洞通常涉及到多个系统或应用程序之间的交互。攻击者可能会利用这些系统之间的漏洞来进行跨系统攻击,以避免被安全检测设备发现。由于安全检测设备可能无法跨系统进行监控和检测,因此跨系统攻击更难被发现。

在测试案例中,发现存在越权访问漏洞的系统后,开发厂家应该按要求进行整改,一般建议的整改方向会建议在应用内建议授权模块,使用外部权限管理系统,加强身份认证,同时对应用接口不信任企业内部和外部的任何人/系统,需要基于身份认证和授权,执行以身份为中心的访问控制,通过频率和访问总量来进行控制缓解,同时需要加强监控告警和审计,识别数据泄漏。

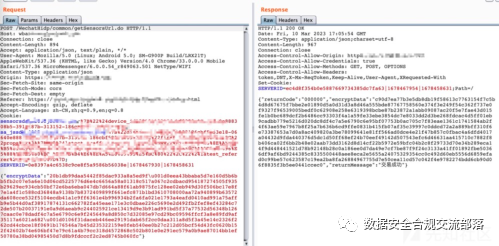

总结近期该漏洞还是大量存在,而且由于该类型漏洞导致了在各行业内的大规模数据泄漏案例,发现近期的案例都是一个共同点,他们都在前端对提交的参数进行安全加密,使用数据隐藏手段进行安全防护,数据加密方法包括常见的RSA、AES、SM4等,对提交的数据包加密和签名保护,从而防止越权漏洞的发生,但是实际测试该整改方案并不能没有完全解决越权漏洞,因为没有从根本上解决权限控制问题,只是隐藏了可能导致越权发生的参数而已。

实际案例比如整改之前存在越权访问的链接为xxx.com.cn/xxx?id=1234,使用加密参数之后可能变成了xxx.com.cn/xxx?id=xxxxyxxxyxx(对1234的加密结果),很多时候由于前端展示需要,会把加解过程在web前端展示,测试人员可以通过代码调代等手段对加密方法分析,从而可以获取1233、1235等参数的加密后的结果,从而还是可以进行越权访问1233、1235等id的内容。

以上案例来先知社区的一篇文章介绍,对于这种业务,不管是手工还是借助工具,只需要先还原加密算法(或者签名保护算法)。知道了加密逻辑后,就可以开发burp插件完成明文状态下的安全测试,最后借助密文数据天然过waf的优势结合Xray等漏扫工具完成半自动的安全测试(逻辑漏洞还得需要手工测)。

4、越权漏洞防范建议

实现最小权限原则:在代码中应该实现最小权限原则,即仅给予用户必要的权限来完成他们的任务。这可以通过限制用户的访问权限、使用基于角色的访问控制、以及使用其他安全措施来实现。

检查输入:在代码中应该对输入进行严格的检查和验证,以确保输入的数据符合预期。这可以通过使用正则表达式、限制输入长度、使用白名单等方式来实现。

使用安全框架和库:使用安全框架和库可以帮助开发人员实现安全的代码。这些框架和库提供了许多安全功能,如身份验证、访问控制、加密和解密等,可以帮助开发人员快速构建安全的应用程序。

定期审查代码:定期审查代码可以帮助发现潜在的越权访问漏洞。开发人员应该定期审查代码,并使用静态代码分析工具来帮助发现潜在的漏洞。

加强日志记录:加强日志记录可以帮助开发人员快速检测和响应越权访问漏洞。开发人员应该记录所有的用户访问行为,并定期审查这些日志,以便发现异常行为。

加强培训:开发人员应该接受安全培训,以了解常见的安全漏洞和攻击技术。这可以帮助他们编写更安全的代码,并及时发现和修补越权访问漏洞。

实现API统一认证:实现API统一认证可以帮助确保只有授权的用户可以访问API。这可以通过使用OAuth、JWT等认证协议来实现。在实现API统一认证时,应该使用强密码和多因素身份验证等安全措施来保护用户凭证。实现API访问控制可以帮助确保只有授权的用户可以访问API的特定部分。这可以通过使用API网关、API管理工具等来实现。在实现API访问控制时,应该使用基于角色的访问控制、限制用户的访问权限等安全措施来保护API。加强API监控和日志记录:加强API监控和日志记录可以帮助检测和响应越权访问漏洞。应该记录所有的API访问行为,并定期审查这些日志,以便发现异常行为。

5、参考链接

1、https://mp.weixin.qq.com/s/wT9FiDFrBEXQcadFh_S7Nw 聚焦 | 2023年第一季度我国数据泄露事件仍呈现高发态势

2、https://mp.weixin.qq.com/s/2e2q4dNahZBhKkzvP36k4Q 2023年第一季度数据泄露事件近1000起,涉及1204家企业、38个行业!

3、https://mp.weixin.qq.com/s/7D6FNpIWKue7scKWLHTiOw 奇安信发布《数据泄露典型判例分析报告》:泄密者八成是内鬼

原文始发于微信公众号(数据安全合规交流部落):导致大规模数据泄露的背后真凶

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论