学网安渗透

扫码加我吧

免费&进群

来Track安全社区投稿~

千元稿费!还有保底奖励~

1.前言

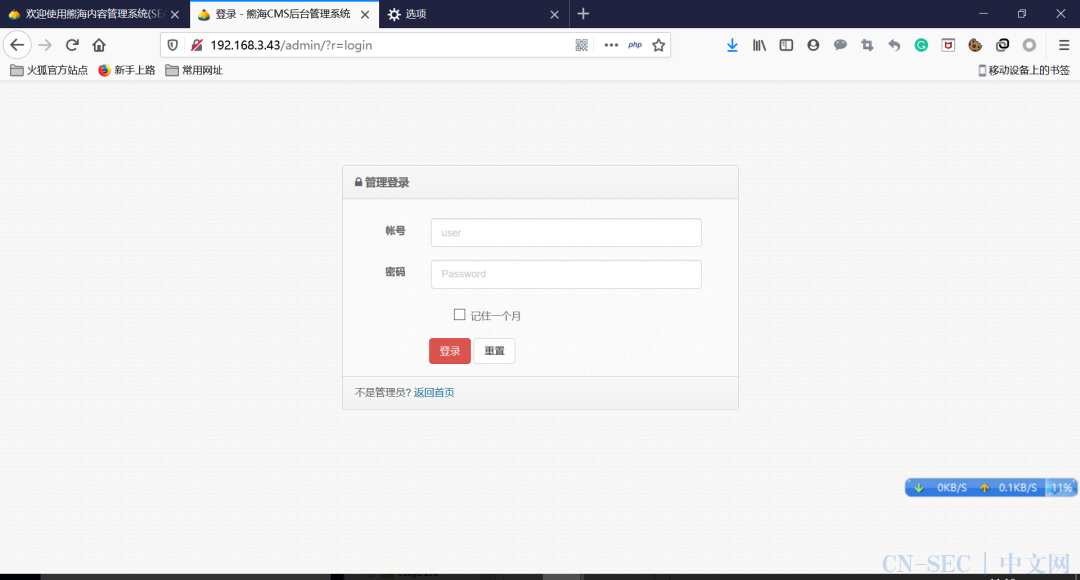

熊海CMS是一个相对简单的CMS,存在很多漏洞可以利用它的主页是这样子

要进行代码审计前,得先了解这个CMS网站的路径对应哪些文件

举个例子现在的网址是192.168.3.43/?r=contact

然后丢到seay里面发现对应的文件目录是WWW/files/content.php,知道相对的目录以后可以快速跟进文件内容

2.漏洞复现

1.1.SQL漏洞

丢到seay里面随机点一个SQL漏洞

点开以后该代码是这样的:

$query = “UPDATE content SET hit = hit+1 WHERE id=$id”;

是一条查询语句,where 后面的 id=$id并没有加单引号保护,所以存在SQL注入

对应的网页路径就是192.168.3.43/?r=content&cid=18

直接丢到SQLMAP成功跑出来

2.1 XSS漏洞

关于XSS漏洞,我的想法是如果存在SQL漏洞也有可能存在XSS漏洞,先黑盒测试一下,把刚才的URL丢到xsstrike成功生成payload

然而不太行

再丢到Burp里面成功反弹成功

3.1 文件包含漏洞

点开第一条跟踪到/index.php

error_reporting(0); //关闭错误显示

$file=addslashes($_GET[‘r’]); //接收文件名

$action=$file==’’?’index’:$file; //判断为空或者等于Index

include(‘files/‘.$action.’.php’);

首先忽略第一条,大概意思就是我们以GET型传参到r,然后是以addslashes()函数经过,接着判断要载入的文件,最后直接进入include函数包含。由于代码限制了只能在file目录下,所以可以用../进行跳转

所以我把旧的phpinfo直接复制到跟目录下

直接在r=输入../phpinfo成功验证

4.1越权

位置:inc/checklogin.php

<?php

$user=$_COOKIE[‘user’];

if ($user==””){

header(“Location: ?r=login”);

exit;

}

?>

这里有个逻辑问题,就是cookie直接赋值给user,假如user不为空就跳转到login,反之就可以访问

这是后台发布页面

退出以后在点后退,还是访问成功

按了F12以后发现没有user的cookie的值手动添加一个

验证不用登录也可以进后台了

修复建议:

1.使用最新版的cms框架

2.及时安装程序补丁

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+交流群+靶场账号哦

分享后扫码加我!

回顾往期内容

代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

点赞+在看支持一下吧~感谢看官老爷~

你的点赞是我更新的动力

原文始发于微信公众号(掌控安全EDU):熊海cms漏洞整理复现

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论