0x1 漏洞概述

近日,RCS-TEAM漏洞监测项目,检测到GitLab官方发布安全通告,修复了GitLab社区版(CE)和企业版(EE)中的一个任意文件读取漏洞(CVE-2023-2825)。当嵌套在至少五个组中的公共项目中存在附件时,未经身份验证的远程攻击者通过上传功能实现路径遍历,最终导致读取服务器上的任意文件。CVSS评分为10.0,请受影响的用户尽快采取措施进行防护。

2023 年 5 月 23 日,GitLab 发布了版本 16.0.1,修复了一个严重漏洞 CVE-2023-2825,影响社区版 (CE) 和企业版 (EE) 版本 16.0.0。该漏洞允许未经身份验证的用户通过路径遍历错误读取任意文件。它是由 pwnie 在 HackerOne 上通过漏洞赏金计划发现的。

0x2 漏洞等级

未经身份验证的恶意用户可以使用路径遍历漏洞读取服务器上的任意文件。这是严重性问题 (CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:N, 10.0)。

0x3 影响范围

受影响版本

GitLab CE/EE = 16.0.0

不受影响版本

GitLab CE/EE >= 16.0.1

0x4 参考链接

https://about.gitlab.com/releases/2023/05/23/critical-security-release-gitlab-16-0-1-released/

0x5 漏洞防护

官方升级

目前GitLab官方已发布安全版本修复此漏洞,建议受影响的用户及时升级防护:

https://about.gitlab.com/update/

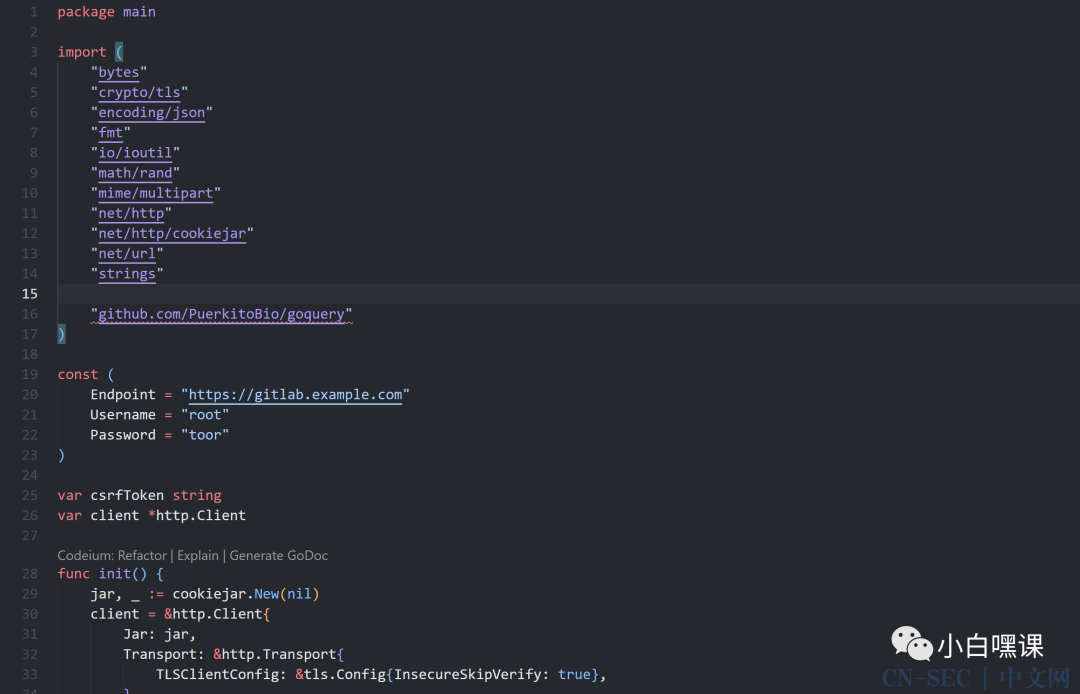

0x6 检测工具(原创)

基于Go语言的CVE-2023-2825检测工具。代码片段如下:

原文始发于微信公众号(小白嘿课):CVE-2023-2825 路径遍历读取任意文件漏洞

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论