![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]()

PART.01 登入过程

1. 访问靶场地址http://101.43.22.226/?name=2023,框架为Flask。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 2. 测试存在ssti注入。

2. 测试存在ssti注入。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 3. 直接执行以下命令。

3. 直接执行以下命令。

http://101.43.22.226/?name={% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == 'catch_warnings' %}

{% for b in c.__init__.__globals__.values() %}

{% if b.__class__ == {}.__class__ %}

{% if 'eval' in b.keys() %}

{{b['eval'('__import__("os").popen("whoami").read()') }}

{% endif %}

{% endif %}

{% endfor %}

{% endif %}

{% endfor %}

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 4. 测试目标可以出网,直接执行命令反弹shell和上线msf。

4. 测试目标可以出网,直接执行命令反弹shell和上线msf。

5. 对当前机器进行信息搜集,存在双网卡172.25.1.3和10.10.10.100。

6. 添加路由。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 7.对10.10.10.0段存活主机进行扫描,

7.对10.10.10.0段存活主机进行扫描,

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 8. 存活主机有10.10.10.101、10.10.10.102、10.10.10.200 和10.10.10.201。其中,200,201这两台机器开放了445端口,在此探测是否存在永恒之蓝漏洞。

8. 存活主机有10.10.10.101、10.10.10.102、10.10.10.200 和10.10.10.201。其中,200,201这两台机器开放了445端口,在此探测是否存在永恒之蓝漏洞。

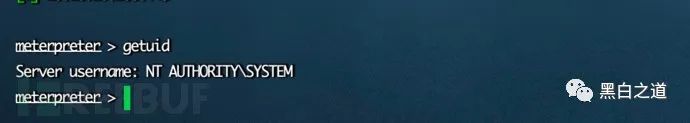

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 9. 对200这台机器进行漏洞利用。由于不确定200这台机器是否出网,所以payload要设置成正向shell,最后成功获取到这台机器的权限。

9. 对200这台机器进行漏洞利用。由于不确定200这台机器是否出网,所以payload要设置成正向shell,最后成功获取到这台机器的权限。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 10. 因为10.10.10.100这台机器是可以出网的,将它作为我们的跳板机。远程下载frp,搭建socks5代理。

10. 因为10.10.10.100这台机器是可以出网的,将它作为我们的跳板机。远程下载frp,搭建socks5代理。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 11. 对10.10.10.101进行端口扫描,开放22和80端口,访问80的web服务。

11. 对10.10.10.101进行端口扫描,开放22和80端口,访问80的web服务。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 12. 测试存在文件,文件包含漏洞(不存在远程文件包含)。

12. 测试存在文件,文件包含漏洞(不存在远程文件包含)。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 13. 经过fuzz读取到配置文件config.php,从中获取到数据库的账户密码。

13. 经过fuzz读取到配置文件config.php,从中获取到数据库的账户密码。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 14. base64解码后的数据库用户名为catcat,密码为wannatobeacat。但是由于数据库还是不能连接,因此想到了密码复用——使用ssh,登录上catcat的账户。

14. base64解码后的数据库用户名为catcat,密码为wannatobeacat。但是由于数据库还是不能连接,因此想到了密码复用——使用ssh,登录上catcat的账户。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 15. 当前用户权限较低,尝试提权。使用pspy扫描后发现,root用户每分钟会执行一次backup.sh,且当前用户catcat可以修改此文件。

15. 当前用户权限较低,尝试提权。使用pspy扫描后发现,root用户每分钟会执行一次backup.sh,且当前用户catcat可以修改此文件。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 16. 在backup.sh文件中添加 chmod 4475 /bin/bash,执行bash -p后成功提权。

16. 在backup.sh文件中添加 chmod 4475 /bin/bash,执行bash -p后成功提权。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 17. 对10.10.10.102机器进行扫描,发现开放了22和5000端口。访问5000后发现,其是web服务。

17. 对10.10.10.102机器进行扫描,发现开放了22和5000端口。访问5000后发现,其是web服务。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 18. 存在用户名枚举,但是未爆破出密码,sql注入也不存在。

18. 存在用户名枚举,但是未爆破出密码,sql注入也不存在。

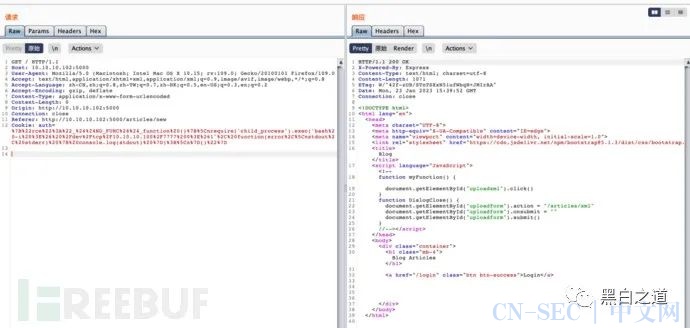

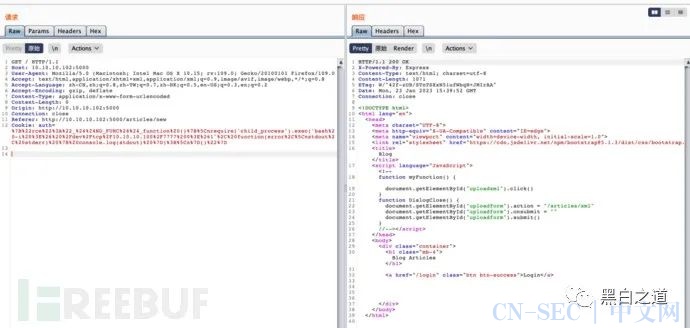

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 19. 这里发现用的框架为Express。通常情况下,用的是mongdb数据库,尝试nosql注入。参考链接如下:

19. 这里发现用的框架为Express。通常情况下,用的是mongdb数据库,尝试nosql注入。参考链接如下:

https://github.com/swisskyrepo/PayloadsAllTheThings/tree/master/NoSQL%20Injection#exploits

20. 修改payload。

注意:需改动未Content-Type: application/json。

{"user": {"$ne": null}, "password": {"$ne": null}}

21.成功进入后台。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]()

PART.02 渗透过程

1. 新建文章。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 2. 提交后服务报错,从报错信息中获取到了网站的物理路径。

2. 提交后服务报错,从报错信息中获取到了网站的物理路径。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 3. 存在上传功能点测试,返回非法的XML格式,并且发现数据库的请求头也是/articles/xml。查看是否存在xxe漏洞。

3. 存在上传功能点测试,返回非法的XML格式,并且发现数据库的请求头也是/articles/xml。查看是否存在xxe漏洞。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 4. 尝试读取/etc/passwd文件,成功读取后确定存在xxe漏洞。

4. 尝试读取/etc/passwd文件,成功读取后确定存在xxe漏洞。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 5. 就刚才获取到的网站物理路径,读取配置文件server.js的内容。

5. 就刚才获取到的网站物理路径,读取配置文件server.js的内容。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 6. 执行命令反弹shell到主机10.10.10.100。

6. 执行命令反弹shell到主机10.10.10.100。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 7. 发现当前用户可以凭借root权限执行/bin/check文件。

7. 发现当前用户可以凭借root权限执行/bin/check文件。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 8. 查看/bin/check文件,引用os.py。

8. 查看/bin/check文件,引用os.py。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 9. 此处直接修改os.py文件内容,以sudo的权限执行check文件即可提权(由于此处获取交互式shell就会系统停顿,所以没有继续提权)。

9. 此处直接修改os.py文件内容,以sudo的权限执行check文件即可提权(由于此处获取交互式shell就会系统停顿,所以没有继续提权)。

10. 主机10.10.10.201开放了比较多的端口,首先访问80端口,但其web服务需要进行验证,利用弱口令admin,admin成功进入后台。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 11. 存在文件上传功能点,但是无论上传任何格式都能够成功返回,只是无法找到上传的路径。

11. 存在文件上传功能点,但是无论上传任何格式都能够成功返回,只是无法找到上传的路径。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 12.此处提示样本会上传到文件共享服务器,测试团队将手动审查上传的内容,构造SCF文件以索取ntlm hash,并将文件上传到目标服务器。

12.此处提示样本会上传到文件共享服务器,测试团队将手动审查上传的内容,构造SCF文件以索取ntlm hash,并将文件上传到目标服务器。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 13. 在跳板机上安装Respondr,并对其进行监听。

13. 在跳板机上安装Respondr,并对其进行监听。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 14. 成功抓取到NTLMv2 Hash。

14. 成功抓取到NTLMv2 Hash。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 15. 使用hashcat破解。

15. 使用hashcat破解。

hashcat -m 5600 hash.txt rockyou.txt

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 16. 破解出密码为tobyallison31。此外,目标机器开放了5985端口,使用evil-winrm进行连接。

16. 破解出密码为tobyallison31。此外,目标机器开放了5985端口,使用evil-winrm进行连接。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 17. 生成正向木马bind.exe,上传到该目标机器后获取到meterpreter。

17. 生成正向木马bind.exe,上传到该目标机器后获取到meterpreter。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 18. 查看powershell的历史记录,发现他下载并开启了Goservice服务,我们可以替换文件来进行提权。

18. 查看powershell的历史记录,发现他下载并开启了Goservice服务,我们可以替换文件来进行提权。

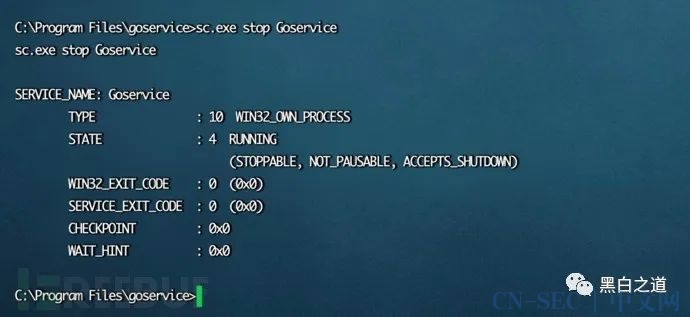

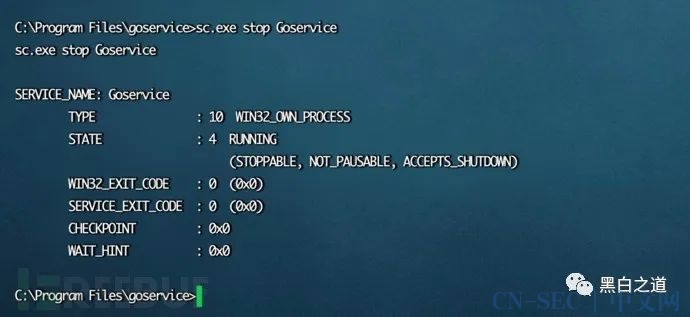

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 19. 暂时停止服务。

19. 暂时停止服务。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 20. 将bind.exe上传到目录,并重命名为service.exe。

20. 将bind.exe上传到目录,并重命名为service.exe。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 21. 重新启动GoService服务。

21. 重新启动GoService服务。

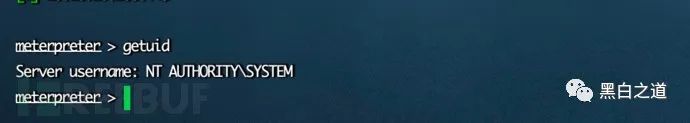

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 22. 成功返回一个meterpreter且权限为system权限。

22. 成功返回一个meterpreter且权限为system权限。

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]()

本文作者:星云博创, 转载请注明来自FreeBuf.COM

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]()

多一个点在看![记一次flask框架环境综合渗透测试 记一次flask框架环境综合渗透测试]() 多一条小鱼干

多一条小鱼干

原文始发于微信公众号(黑白之道):记一次flask框架环境综合渗透测试

评论