0x01 信息收集实思路-域名获取篇

基于此大纲做详细描述补充

1. 主域名收集

拿到一个目标,想要对该目标进行资产信息收集应该先寻找该目标的一些主域,通过对主域的收集可以方便我们下一步对子域名资产、IP资产进行收集,而获取主域名的方式常通过ICP备案查询、APP、小程序、公众号、公司网站等公司业务应用来获取。

1.1 目标信息收集

对目标组织架构进行收集,收集父、子、孙公司、供应商等,通过父、子、孙公司也可获取一些主域资产,当目标无法直接渗透成功,可采取从上往下或从下往上的打法,同时,供应商也是个不错的选择,通过对供应商进行渗透有几率获取直通目标的方式或目标源码等。

目标架构、供应商查询(会员可在tb、xy购买):

企查查:https://www.qcc.com/爱企查:https://aiqicha.baidu.com/天眼查:https://www.tianyancha.com/

通过以上平台可获取到公司名、官网、备案号等信息,进一步可通过公司名查询备案号、官网查询备案号、备案号查询域名。

站长之家:https://icp.chinaz.com/工信部备案查询:https://beian.miit.gov.cn/

1.2 目标业务应用收集

对目标所开放的业务应用如APP、小程序、公众号等进行抓包、反编译也可获取到主域名、接口、IP资产等,另通过翻阅目标所公示、发布的一些文档、文章也有机会寻找到比较难找的业务应用系统。

小蓝本:https://www.xiaolanben.com/ #可根据公司名检索网站、APP、小程序等七麦数据:https://www.qimai.cn # app查找微信搜索:直接通过微信搜索关键字、公司名称全称获得公众号、小程序软件著作权:通过爱企查、企查查等查询目标软件著作权可找到该目标的通用系统、偏资产Enscan::https://github.com/wgpsec/ENScan_GO # 支持网站备案信息、微博、微信公众号、app应用、招聘信息、微信小程序、软件著作权、供应商信息查询IEyes: https://github.com/SiJiDo/IEyes/ # 备案域名、公众号、APP、子公司、投资公司

小程序抓包&反编译:

抓包看流量、反编译看源码接口、敏感信息等

#一键解密反编译https://github.com/wux1an/wxapkg也可以使用wuWxapkg.exe、wxappUnpacker 进行分步解密反编译

APP抓包&测试:

抓包、反编译获取域名、接口、IP资产等信息

公众号:

抓包或右上角复制链接均可以获得url,建议采用抓包,流量过一遍后看history看访问了哪些域名、IP、接口,同时公众号里的一些推文内容也有机会发现系统资产,如会出现一些系统名、系统使用教程、链接等,当获取到系统名却没有地址时,可尝试通过搜索引擎测绘body、title等关键字找到该资产,该方法也适用于目标资产较少,常规手段无法找到该目标资产时使用。

2. 子域名收集

经过第一步主域名获取后,下一步开始对收集的主域名获取子域名、IP资产,同样获取子域名的方法也很多,这里列出常用的一些思路手法。

2.1 网络资产测绘引擎

fofa:https://fofa.info/hunter:https://hunter.qianxin.com/0Zone:https://0.zone/360quake:https://quake.360.net/quake/

这里以fofa为例,介绍一些常用搜索语法。

fofa

最常用语法:domain="baidu.com" # 搜索baidu.com的子域名title="百度" # 搜索标题为百度的资产body="百度" # 从html正文中搜索含有"百度"的资产icp="京ICP备18024709号-2" # 搜索备案号为京ICP备18024709号-2的资产header=“nacos” # 搜索http头(url))中带有nacos的资产icon_hash="-123456789" # 根据图片icon_hash来搜索,获取到图片后可通过icon_hash转换工具获得icon_hash值js_name="js/query.js" # 想找同类型网站时,可通过当前网站获取特定或特征js来进行查询ip=8.8.8.8 # 直接搜索IP相关资产ip=8.8.8.1/24 # 搜索C段相关资产

工具:

Search_Viewer

集Fofa、Hunter鹰图、Shodan、360 quake、Zoomeye 钟馗之眼、censys 为一体的图形界面化工具。

fofa_viewer

调用fofa接口的客户端

FofaMap

https://github.com/asaotomo/FofaMap

实现了fofa和Nuclei漏洞扫描器联动

2.2 工具

灯塔(ARL)

支持域名资产发现和整理、IP/IP 段资产整理、端口扫描和服务识别、WEB 站点指纹识别、资产分组管理、计划任务和周期任务、Github 关键字监控、域名/IP 资产监控、站点变化监控、文件泄漏等风险检测、nuclei PoC 调用、WebInfoHunter 调用和监控。

推荐docker安装,安装、使用简单简单改造:

https://github.com/loecho-sec/ARL-Finger-ADD # 指纹添加脚本https://github.com/ki9mu/ARL-plus-docker # 增加了OneForAll、中央数据库,修改了altDns手动修改config下默认禁用域名、添加字典

子域名扫描、端口服务扫描、漏洞扫描、爬虫等一体化的资产管理系统

Starmap

https://github.com/ZhuriLab/Starmap

一个轮子融合的子域名收集小工具,以 subfinder 为基础,融合 ksubdomain、Amass

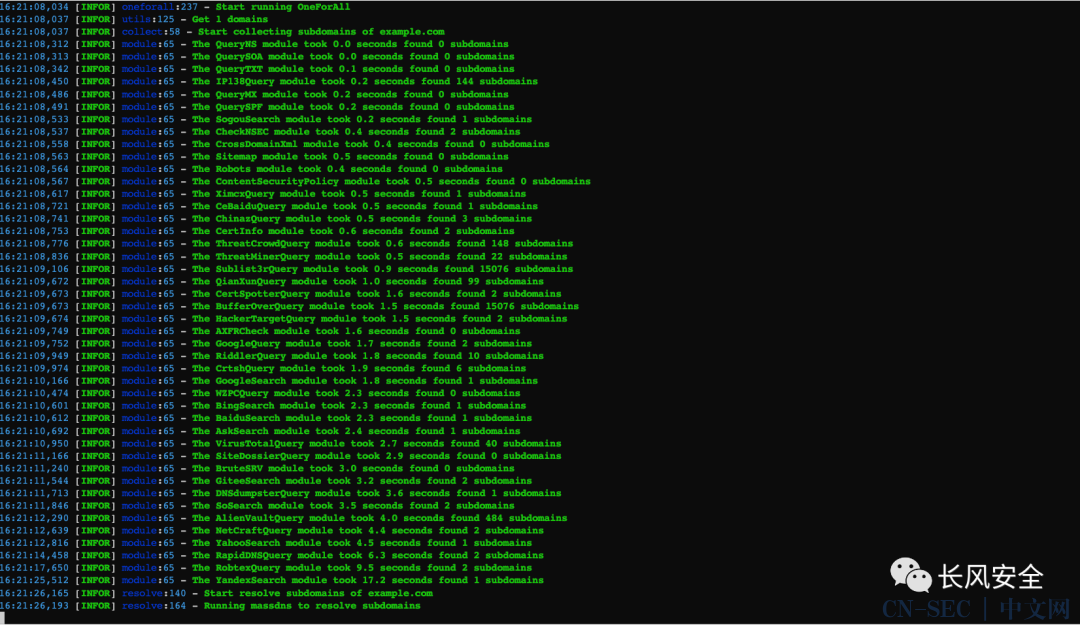

Oneforall

子域收集工具

web版本:

https://github.com/NS-Sp4ce/OneForAll-WebUI

Payer

子域名爆破工具,一个字-快

在线查询

下一篇预告:

实战信息收集思路-IP资产收集、信息泄露

往期信息收集作业

往期直播部分录屏

内部链接:![渗透测试完整思路及详解-信息收集第1篇 渗透测试完整思路及详解-信息收集第1篇]()

B站搜索:长风安全、小K安全

原文始发于微信公众号(长风安全):渗透测试完整思路及详解-信息收集第1篇

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论