首先还是namp扫描存活IP

发现118.134主机存活,详细扫描一下,发现开放80和22端口

访问一下80端口,发现访问后会自动跳转到一个url:“http://deathnote.vuln/wordpress”

修改一下hotos配置文件

使用浏览器输入域名进行访问

访问成功,先扫一下目录

看一下200的页面,发现有一个user.txt,先保存一下这些用户名

KIRA

L

ryuk

rem

misa

siochira

light

takada

near

mello

l

kira

RYUK

REM

SIOCHIRA

LIGHT

NEAR

还有个notes.txt,也先保存一下吧

death4

death4life

death4u

death4ever

death4all

death420

death45

death4love

death49

death48

death456

death4014

1death4u

yaydeath44

thedeath4u2

thedeath4u

stickdeath420

reddeath44

megadeath44

megadeath4

killdeath405

hot2death4sho

death4south

death4now

death4l0ve

death4free

death4elmo

death4blood

death499Eyes301

death498

death4859

death47

death4545

death445

death444

death4387n

death4332387

death42521439

death42

death4138

death411

death405

death4me

发现一个登录页面,但是没有账号密码。发现是WordPres的

发现是WordPres,使用kali自带wpscan的扫描器进行扫描。wpscan是一个扫描 wordpress 漏洞的黑盒子扫描器,它可以为所有 Web 开发人员扫描 wordpress 漏洞。

枚举wordpress用户:

wpscan --url http://deathnote.vuln/wordpress/ -e u

得到账户名:kira,但是没有密码。

看一下页面,发现有个提示。试一下这个密码

成功进入后台

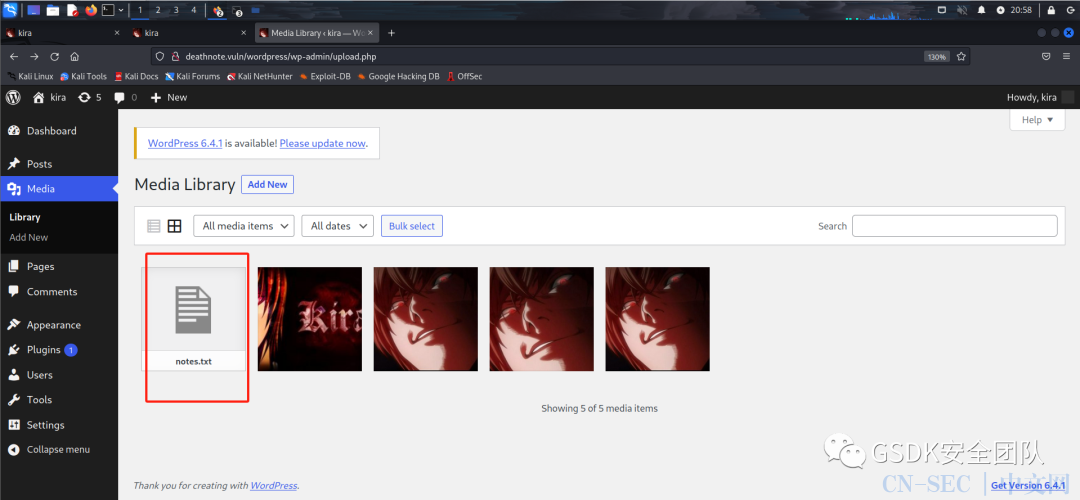

登入后台后,寻找能否可以getshell的点。在media上看到一个文本

下载下来看一下,发现就是刚刚目录扫描扫出来的文本

找到这似乎没有其他的线索了。用刚刚找到的两个文本进行爆破ssh试一下。创建一个文本文件,将刚刚找到的user.txt里面用户名进行粘贴

使用hydra进行爆破。得到账号密码

hydra -L user.txt -P notes.txt ssh://192.168.118.134使用ssh进行连接

ssh [email protected]找到一个文本文件,似乎是一个加密后的文本

网上找了一下,找到相关解密工具

用工具进行解密,得到以下字符

i think u got the shell , but you wont be able to kill me -kira找一下其他的目录,发现有一个/kira目录,但是打不开里面的文件

再找找其他文件。找到一个case-file.txt

又找到两个文件

发现是16进制文件,应该是一个加密的字符串。另外一个文本提示是cyberchef(网上搜了一下,是一个解密网站)。

https://icyberchef.com/

转换得到一个base64编码的字符串

再进行解码。得到密码:kiraisevil

这应该是kira账号的密码,尝试登录一下。成功进行登录

先拿到第一个flag

直接一波sudo提取,拿到最终的flag

原文始发于微信公众号(GSDK安全团队):Vulhub靶场 - Deathnote

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论