原文首发奇安信攻防社区

链接:https://forum.butian.net/share/2583

前言

由客户授权的一次攻防演练,从外网钓鱼到内网遨游,也算是幸不辱命,攻击路径绘制了流程图,接下来会按照我画的攻击流程图来进行讲解,流程图如下:

外网钓鱼

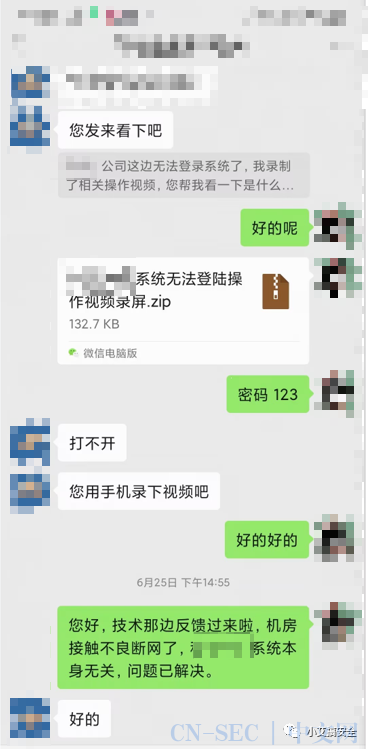

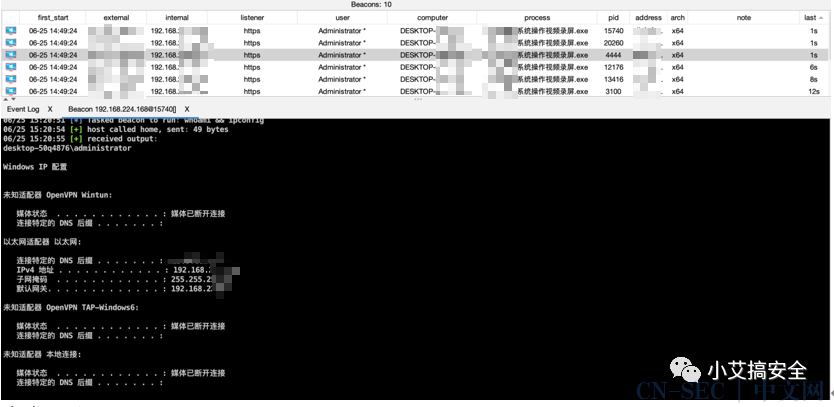

首先外网收集相关信息,添加微信,构造与客服业务相对 应的话术,诱导对方点击木马,过程如下图: 客服成功上线如下图:

客服成功上线如下图: 然后对该企业的总监同样实施微信钓鱼,构造的话术为商务合作,诱导对方点击木马如下:

然后对该企业的总监同样实施微信钓鱼,构造的话术为商务合作,诱导对方点击木马如下:

同样上线:

内网遨游

登陆相关系统

翻阅客服终端,发现密码本,成功登陆「邮箱系统」,发现大量内部办公邮件如下:

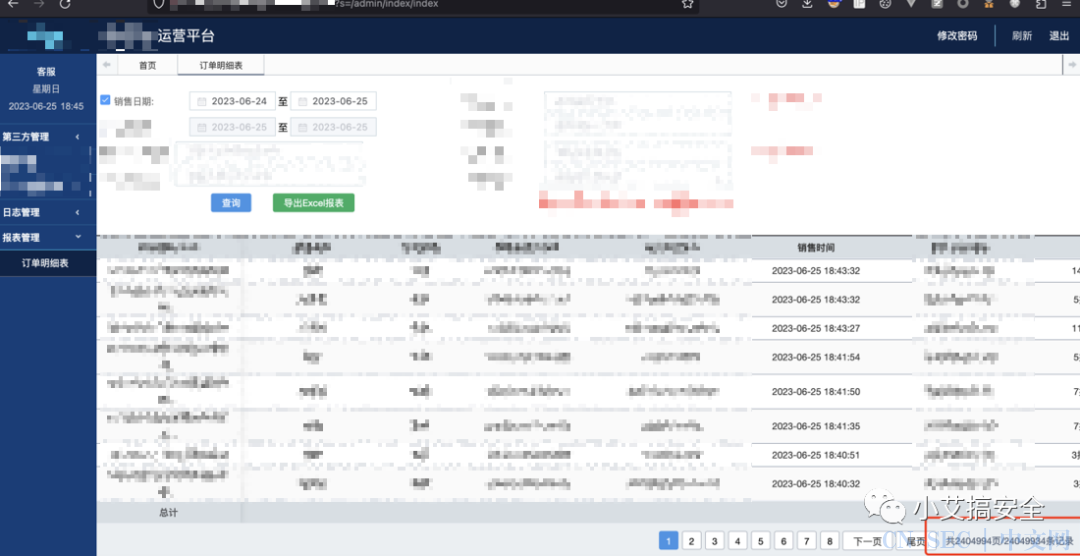

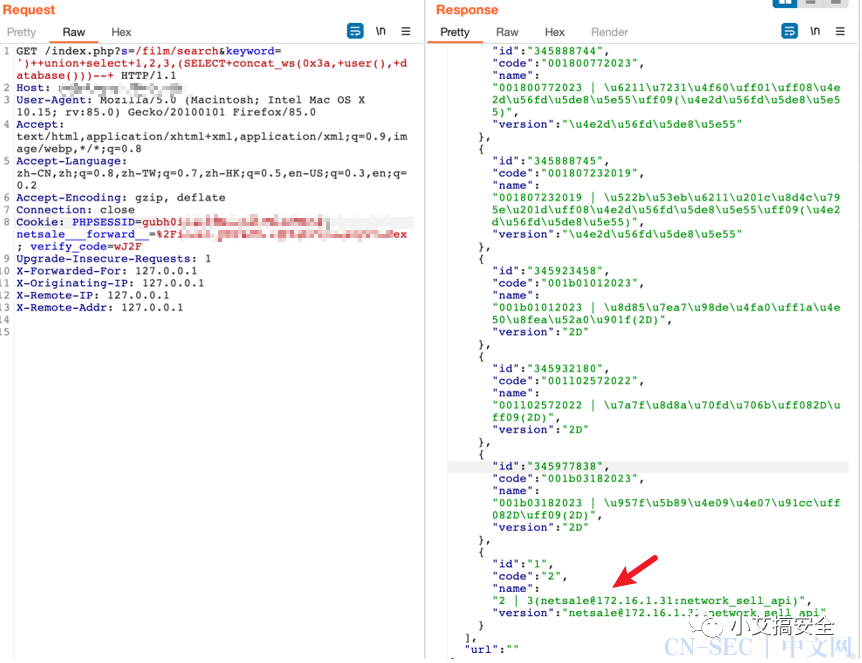

通过密码本登陆「运营平台」,发现2000w+记录如下: 同时还发现该运营系统存在SQL注入如下:

同时还发现该运营系统存在SQL注入如下: 使用sqlmap获取数据库用户密码如下:

使用sqlmap获取数据库用户密码如下:

通过密码本登陆「Zabbix」系统如下:

发现某源码,开审!

翻阅另一台终端文件时,发现了一个压缩包为install.zip,解压查看,发现为某系统源码:

审计源码发现该系统后台插件添加处存在任意文件上传漏洞,通过添加插件的方式对向服务器中写入webshell获取到多台服务器权限。重点在Build()函数里

直接把请求的config数据写入到插件目录下的config.php文件中了,如下:

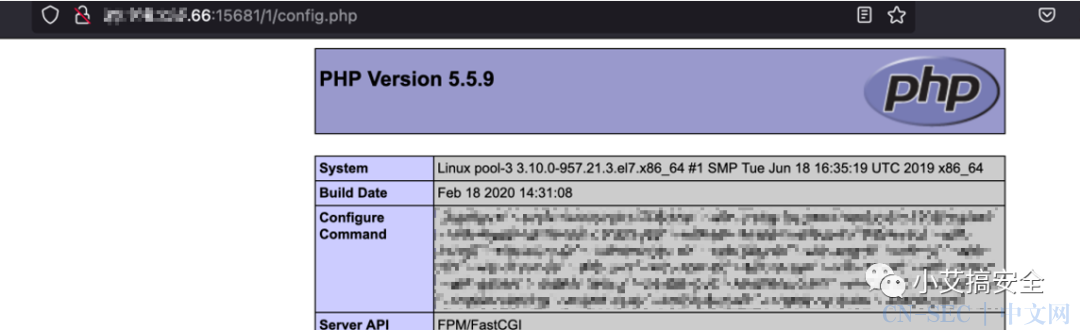

burp构造数据包发包: 解析成功,getshell如下:

解析成功,getshell如下:

通过此0day拿下多台服务器权限如下:

掌控云上资产

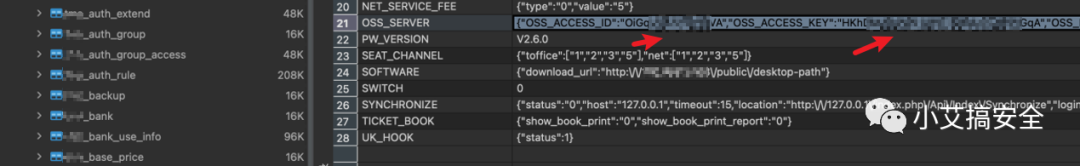

通过前面控制的机器,在其中一台机器中,翻阅配置文件,找到数据库账号密码,登陆数据库在其中一个表中发现了AK/SK如下: 可以接管阿里云所有系统:

可以接管阿里云所有系统:

拿下gitlab

通过linux历史记录获取到gitlab后台权限如下

通过探测发现gitlab存在历史漏洞CVE-2021-22205,利用该漏洞获取到gitlab服务器权限

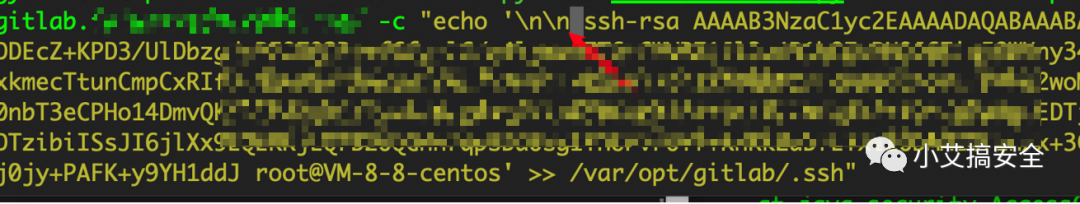

利用gitlab的redis未授权访问漏洞写入ssh密钥,获取到root权限如下:

在gitlab的代码中进行翻阅,发现禅道数据库账号密码,真香,同时也在这里提个小建议,如果进入内网并发现gitlab,第一时间拿下来,好处多多。

数据库直接修改root密码进入后台: 通过后台功能getshell如下:

通过后台功能getshell如下:

征服Jenkins

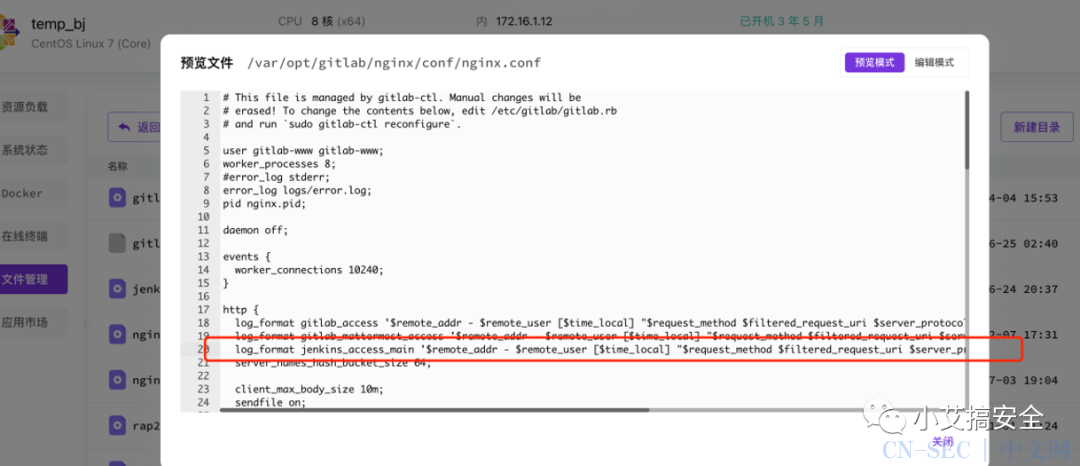

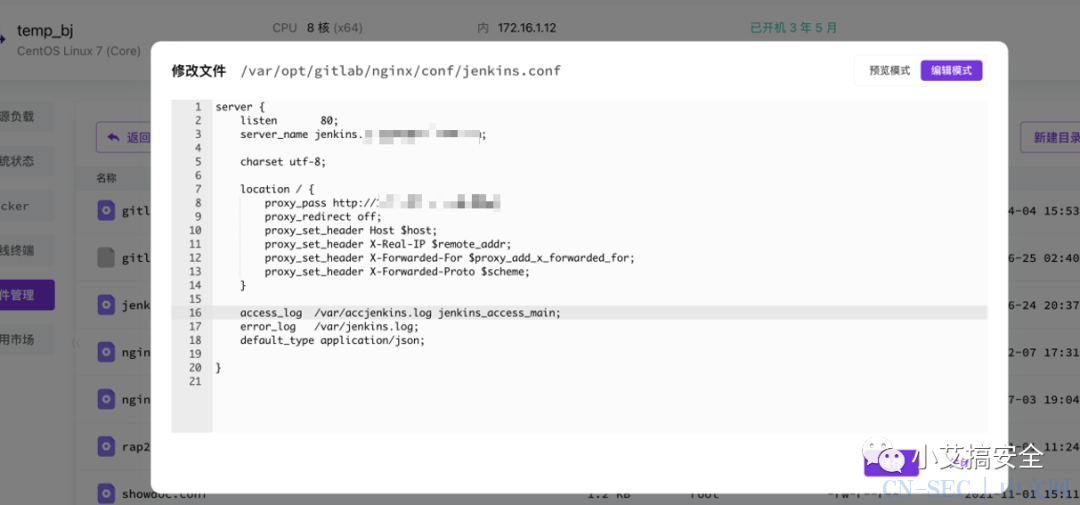

通过gitlab系统发现该机器存在nginx,通过「查看nginx配置文件」,发现对sonarjenkins等多个系统进行反向代理,通过在jenkins.conf文件中配置日志 获取cookie格式,获取到了jenkins用户登陆cookie如下:

使用获取到的cookie成功登陆Jenkins:

小结

通过社工钓鱼撕开口子,内网转了一大圈,也获取了一些成果,咱们下期见。

原文始发于微信公众号(小艾搞安全):【Web实战】记某次攻防演练之内网遨游

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论