关于JSpector

工具要求

工具下载

git clone https://github.com/hisxo/JSpector.git(向右滑动,查看更多)

工具安装

1、打开Burp Suite,点击“Extensions”标签页,然后点击“Installed”标签中的“Add”按钮。 2、在打开的“Extension Details”对话框中,选择“Python”作为“Extension Type”扩展类型。 3、点击“Select file”按钮,切换到项目所在目录并选择“JSpector.py”工具主脚本文件,并点击“Next”下一步按钮。 4、当弹出“JSpector extension loaded successfully”提示信息,即表示工具已安装完成,然后点击“Close”按钮关闭弹窗即可。

工具使用

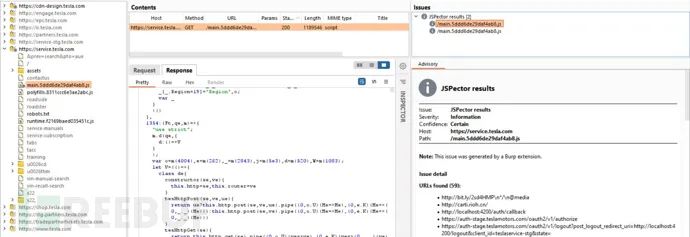

首先,我们需要详细浏览我们需要测试的Web应用程序,在这个过程中,JSpector会自动在后台以被动模式爬取所有的JavaScript文件,同时将爬取和分析结果显示在“Dashboard”仪表盘标签页中。 拿到爬取和分析结果之后,我们可以在目标JavaScript文件上点击鼠标右键,并将所有的结果内容导出到剪切板中,其中包括URL地址、终端节点和存在安全问题的函数方法。 工具运行截图

项目地址

JSpector:https://github.com/hisxo/JSpector 【FreeBuf粉丝交流群招新啦! 在这里,拓宽网安边界 甲方安全建设干货; 乙方最新技术理念; 全球最新的网络安全资讯; 群内不定期开启各种抽奖活动; FreeBuf盲盒、大象公仔...... 扫码添加小蜜蜂微信回复“加群”,申请加入群聊】

原文始发于微信公众号(FreeBuf):JSpector:一款以被动模式爬取和分析JS文件安全性的Burp Suite扩展

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论